Неструктурированные данные

Все трудно до тех пор, пока не становится легко.

Бытовое наблюдение

В жизнедеятельности большинства коммерческих организаций так или иначе по мере роста, причем не раз и не два, а последней каплей, когда все уже совсем достало, проявляет себя проблема, связанная с безуспешными и безудержными попытками навести наконец порядок в файловом хранилище и вообще в электронных документах. Или в так называемой «помойке». Сначала системный администратор пытается делать всё сам. Позднее проникшееся проблемой руководство начинает давать безнадежные указания ИТ-службам. Это когда проблема уже переросла уровень «низов» и «верхи» уже тоже не могут. Но жесткие указания остаются на бумаге.

Можно, например, заставить каждого хозяина навести порядок (удалить лишнее) в своей помойке. «Навести порядок» – каждый понимает по-своему. Поэтому в наведенном порядке порядка по-прежнему ожидать не приходится. А с выкладыванием фоток и видео прошедшего корпоратива наведенный было порядок снова быстро становится беспорядком.

Можно и так: взять все, ну или почти все дубли, да и удалить. Кому-то станет сразу легче. Военные поймут. Это их метод. Но точно, легче не всем. Множеству народа станет некомфортно. Вплоть до увольнения.

Можно одного хозяина назначить. Да, но только хозяин меняется. А ему это надо? Но главное, он не может противопоставить себя всему «сознательному» коллективу.

Можно внедрить VDI (Virtual Desktop Infrastructure) – инфраструктуру виртуальных рабочих столов. Казалось бы, при чем тут VDI? Типовым подводным камнем внедрения VDI является необходимость предварительно стандартизировать (привести к типовым) рабочие места. Это как раз частично решает проблему, вынуждая предварительно, перед переводом компании на VDI, навести файловый порядок. Хотя VDI, конечно, не избавляет от помойки в сетевом хранилище.

Но можно же хотя бы как-то понять, кому эти файлы действительно нужны. Неконкретно! Лучше: кто за последние год-два-три этим пользовался?

Счастье есть

Счастье в виде средств решить проблему есть. Действительно, просто надо взять всё у всех и поделить: классифицировать то, что есть у разных производителей. Классифицировать по признаку, который может как-то превратить нерешаемую имеющимися силами и средствами проблему в решаемую существующими – имеющимися теперь и у заказчика – средствами задачу. И выяснить диапазон применимости каждого из этих средств. С учетом цены, естественно.

Из всего того, что есть на белом свете, как-то пригодны для решения таких проблем:

· средства управления правами доступа и средства поиска файлов операционных систем, различных файловых менеджеров типа Total Commander, FAR и др. Условно, в рамках темы, отнесем сюда средства локального и сетевого аудита паролей, средства поиска по диску и т. д.;

· системы IDM (Identity Management, или IdM, – системы управления идентификационными правами и правами доступа, например на базе продуктов Microsoft);

· системы DLP разных производителей и возможностей. Русскоязычные в период импортозамещения предпочитают переводить: Data Leak Prevention – предотвращение утечек информации, или Data Loss Prevention, или даже Data Lost Protection – предотвращение потерь данных. Разные переводы сути не меняют – так или иначе исходный принцип на основе фильтра;

· системы авторизованного управления доступом к данным c анализом прав доступа (например, Varonis System). Обозначим их Data Governance;

· Различные сетевые сканеры безопасности, средства мониторинга IT-рисков и им подобные. Обозначим их «СБ».

Встроенные в операционные системы средства управления правами доступа и средства поиска файлов отложим, потому что именно при их наличии проблема проявляет себя. Получается, что эти средства неэффективны.

Системы IDM позволяют более эффективно (принудительно, за счет вынужденного исполнения регламентов, и оперативно) управлять идентификационными данными и правами доступа персонала. Надо признать, если изначально организовать (регламентировать) работы с файлами на основе управления правами доступа к ним с помощью IDM, проблема файловой помойки может даже не возникнуть. Рутинные операции, организованные регламентами, службами ITSM, такими как Service Desk и подсистема заявок в службу ИТ/ИБ, сами будут постепенно организовывать упорядоченные файловые хранилища по мере их создания. Однако этого не происходит потому, что IDM в начале работы компании покупать дорого. Не до того.

DLP функционально заточены главным образом на то, чтобы вовремя сигнализировать кому следует о том, что некто пытается достучаться к тому, что ему не положено знать, или о том, что некто стал проявлять чрезмерную нерабочую активность. По этой причине DLP (по признанию их производителей) не являются панацеей от данной проблемы. И поэтому интеграторы рекомендуют DLP дополнять IDM-системами.

Здесь есть условности: сами по себе данные утекать не могут. Утечек в фонетическом и словарном понимании данного слова не бывает. Данные всегда кто-то забирает. Очевидно, тот, кто имеет доступ к этим данным. В числе наиболее эффективных DLP по соотношению качество/цена продукты Infowatch), контур информационной безопасности Seachinform, McAfee, Symantec. В меньшей степени, но и подешевле, проблему решают подсистемы (точнее, встроенные функции) DLP Check Point и Palo Alto. Чаще всего такие системы построены на базе межсетевых экранов – фильтров, пропускающих через виртуальный турникет только то и тех, кому разрешено, и оповещающие об этом в обобщенной аналитике. Поэтому они не могут сходу обеспечить порядок файлов и тоже частично решают вашу проблему.

Сочетание как тип гармонии

В политике и обществе встречается понятие «самостийность». Производители, как правило, рассматривают Data Governance особнячком в нашей классификации. Они обычно заявляют, что у каждого такого их детища нет аналогов: Data Governance «вне конкуренции». Ничего подобного ни до, ни после не изобрели. Возможно, это так, и придает некий неожиданный вес данному продукту. Но в рамках нашей классификации у так называемых Data Governance находится вполне определенное место среди вышеупомянутых систем. Место, определяемое тем, что Data Governance могут делать, а что нет, где они закрывают дыры других подсистем, где их самих можно заменить аналогами, а где заменить ничем нельзя. Созданный таким образом перечень определит, нужны ли эти возможности будущим пользователям.

Рассматривая Data Governance здесь, мы тем самым и определим область их применения по сравнению и в сочетании с более известными средствами решения нашей проблемы. Собственно, с этой целью придется объясниться с Data Governance более подробно. Полагаю, это позволит правильно сочетать проклассифицированные таким образом средства борьбы с нашей проблемой.

Утверждаю: стремление к независимости – самая известная привлекательная ошибка всех времен и народов. Больших успехов можно достичь только в гармонии. Независимым невозможно быть даже в лесу – там придется экстремально зависеть от сил природы. Независимый, кстати, никому не нужен.

Поделить, чтобы понять

Варонис специфическим образом решает нашу проблему. Согласно его справедливому подходу, нужно не пытаться сходу удалять, ограничивать и т. д., а сначала понять, где, что именно и чье лежит. Где оно задублировано, сколько раз. Как часто этим и кто именно пользуется. Разобравшись таким образом, собственно, порядок наводить легче. Нужный порядок уже тем самым проявляется. Например, можно без ущерба удалить дубли файлов и ограничить доступ к ним тех, кому эти файлы не нужны (если человек годами не пользуется ими).

Что почем?

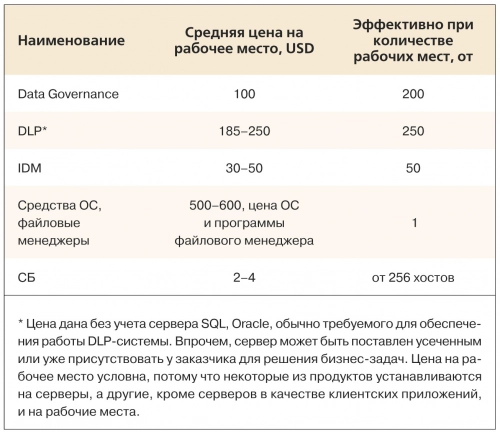

Ответ на вопрос, как решить проблему файловой помойки, был бы неполным, если не сказать о соотношении цена/качество. Производители на своих презентациях называют незаявленную первой цену «гибким подходом»: мол, потом договоримся. Причина неочевидна, но понятна. И все-таки цену можно определить в примерном среднем расчете на «единицу автоматизации». Например, в расчете на автоматизированное рабочее место. Или в расчете стоимости лицензий по количеству подключений к серверу. Пусть это будет средняя температура по больнице. Но другого способа производители пока не заявили. Вот примерные цены. Одно «но»: поскольку в период импортозамещения все равно приходится покупать подобные системы за рубежом, цена, извините в USD.

Учитывая усиливающуюся с 2011 года IDMизацию соцсетей, цена IDM прогнозируется к значительному снижению за счет массовости спроса.

По понятным причинам многообразия средств, которые могут хоть как-то использоваться для решения нашей проблемы, эти средства «насильно» объединены. Но применение классификационных признаков вынуждает и позволяет нам делать это с целью упростить выбор продукта.

Опубликовано 01.06.2015