Лавина

— Лучшие ме.

— Что такое ме ?

— Правила или принципы, контролирующие функционирование общества. Сродни своду законов, но на более фундаментальном уровне. (1)

Направляясь из первопрестольной в культурную столицу на инновационный форум, чуть ли не до последнего не был уверен: впишется ли специально к случаю приготовленное сплошь «облачное» выступление в общий контекст круглого стола, посвященного безопасности ЦОД. Подумалось — вдруг участники, подобно шефу ИБ из Microsoft на последних «Белых ночах», примутся пространно излагать про физическую безопасность и продвинутые системы ее глобального контроля или обсуждать особенности реализации требований TIA942 в футах и дюймах физического пространства.

А сегодня наиболее интересен иной опыт, прежде всего виртуальный и облачный, связанный с дата-центрами нового поколения — NGDC (2), в изобилии развернутыми американцами. К счастью, эксперты, следуя свежим ИТ-трендам, подобно мне рассказывали о различных аспектах безопасности на магистральном пути развития современных ДЦ в виртуализацию и облачные вычисления.

Это же Америка. Теперь есть всего четыре штуки, которые мы делаем лучше всех остальных: музыка, мюзиклы, микрокод (софт) и скоростная доставка пиццы.

Не в далеком и смутном киберпанковском грядущем стивенсоновской «Лавины», а сегодня американцы умеют еще много чего, хотя в части софта оценка вполне реалистична и актуальна. Американское государство, действуя в развивающемся свыше десяти лет режиме eGovernment, в отличие от корпоративного сектора довольно подробно и открыто выкладывает в Сеть множество данных о реализуемых ИТ-проектах и возникших при этом «косяках», даже о системах обеспечения ИБ. Анатомия Центра управления информационной безопасностью в аэрокосмическом агентстве США NASA (3) или отчет о возможностях системы выявления инцидентов, естественно, урезанный (4), уютно расположились в открытом доступе, и это никого не смущает. Опасения заказчиков информационных систем, связанные с географической и организационной централизацией значительных ресурсов, преодолены поколение назад, и ни дело Мэннинга–WikiLeaks, ни прочие события подобного рода не способны развернуть в сторону «сохи» традиционного документооборота и сотрудничества тенденцию к централизации всей совокупности информационных активов супердержавы.

Опыт передовой в технологическом отношении страны по превращению лавины ИТ-изменений в безопасную облачную среду достоин изучения, и его открытость создает уникальные возможности обойти множество подводных камней, подстерегающих на инновационном пути.

Система идентификации

На груди у нее посверкивает орденский иконостас, сотни планок и ленточек, как у генерала, только вот каждая планка вовсе не орденская, а бар код. Бар код с идентификационным номером, который пропускает ее в различные франшизы.

В отличие от раздробленного на мелкие враждующие фрагменты фантазийного мира, государства стремятся установить единую как минимум на национальной территории систему доверительной электронной идентификации. Особенно высоки требования к безопасности электронной паспортизации участников информационной экосистемы страны. Пока Россия собирается с нового года внедрять универсальные электронные карты (УЭК), США приступили к реализации стратегии создания паспортов (необязательных к применению) в киберпространстве (5).

Эти паспорта не будут связаны с гражданством, их получить могут американцы и иные лица, занятые в экономике. В целом намечается создать экосистему идентификации. Ее участниками могут быть как индивиды, так и внеперсональные сущности, такие как организации, компьютерное «железо», сети, программы или услуги, с которыми в рамках экосистемы обращаются как с индивидами. Решения по идентификации должны обеспечивать:

• конфиденциальность и добровольность паспортизации;

• безопасность и устойчивость;

• интероперабельность;

• стоимостную эффективность и простоту использования.

Существенно и интересно в свете проходящих в России обсуждений ограничений доступа к ресурсам Интернета, национального Firewall на манер китайского Golden Shield и прочих идей подобного рода то, что США принципиально настаивают на сохранении возможности использования анонимности и псевдонимов везде, где не требуется доверительная идентификация, включая возможность анонимного серфинга. Соответствующее положение закреплено в подписанной президентом стратегии, так же, как и приятная дамам возможность указывать свой возраст безотносительно к введенной в систему дате рождения.

Лос-Анжелес — город в облаках

Все данные шумерской цивилизации сохранились. Египет оставил наследие в виде искусства и архитектуры, наследие Шумера — в его мегабайтах.

Благодаря проведенному американским Институтом стандартизации (NIST) анализу разобраться с пилотным проектом миграции части функций городского управления в публичное облако значительно легче, нежели прочесть древнюю клинопись. Стартовавший во втором по величине городе США еще до принятия многочисленных государственных ИТ-стратегий последних лет проект породил опыт, оказавшийся столь поучительным, что его описание в форме Case Study вошло в «Руководство по безопасности и конфиденциальности вычислений в публичных облаках» (6) .

В 2009 г. городское управление Лос-Анжелеса решило перевести в публичное облако часть ИТ-задач — электронную почту и систему совместной работы (SaaS E-mail and Collaboration Solution), взяв за основу Google Docs (7) . Целью задуманных преобразований было повышение производительности, улучшение сотрудничества и сокращение расходов. Обеспечение безопасности информации, как это и естественно в подобном случае, было одним из главных приоритетов проекта. В частности, город потребовал от провайдера особых условий обращения с деликатными данными полиции и пожарных: полное шифрование, изолированное хранение, проверка департаментом юстиции Калифорнии персонала провайдера, допущенного к работе с соответствующими ресурсами и т.п.

Условия были приняты и включены в текст договора. За Лос-Анжелесом сохранялись права собственности на информацию, город получал возможность самостоятельного аудита текущего состояния прав доступа. В целом SLA было проработано скрупулезно и тщательно. Неплохо стартовавший проект довольно быстро забуксовал на решении вопросов безопасности для чувствительных к конфиденциальности подразделений.

В конечном счете, через два года после старта проекта, долгих мытарств и препирательств, провайдер был вынужден признать неспособность выполнить требования заказчика. Полиция, пожарные и юридическая служба продолжили работу в традиционной системе.

Представляется, что если бы на начальном этапе проектирования, при формировании его замысла, был предусмотрен переход в смешанное облако (частное облако для полиции и прочих специфических подразделений), итоговую систему удалось бы сформировать на единой платформе, обеспечив более высокий уровень унификации и безопасности и избегнув громкого провала.

Принципы общей ИТ-архитектуры

Когда Давид, Хиро и остальные хакеры создавали «Черное Солнце», у них не было денег на архитекторов или дизайнеров, поэтому они взяли простые геометрические фигуры.

Задачи обеспечения безопасности могут решаться хорошо лишь в том случае, если они органично встроены в общую технологическую архитектуру, как это и сделало федеральное правительство США (8) . Идей формирования государственной ИТ-системы, стоящих за технологическими принципами, немного: использование открытых стандартов и максимально стандартных решений, предпочтительно «опенсорсных» и облачных с непременным соблюдением требований безопасности и конфиденциальности информации. В приведенных принципах я выделил наиболее, на мой взгляд, интересные, явным образом влияющие на безопасность ИТ решений.

===============================

Принципы, влияющие на безопасность ИТ-решений

1. Данные и информационный обмен должны строиться на открытых стандартах.

2. Безопасность ПД должна быть встроена в каждое решение.

3. Должны использоваться хорошо документированные интерфейсы, построенные на непроприетарных платформах с использованием стандартных платформонезависимых протоколов данных (таких как XML).

4. Платформы приложений должны быть по возможности виртуализованы.

5. В ходе анализа альтернатив обязательно должны рассматриваться программные решения Open Source.

6. Везде, где это возможно? в целях достижения масштабируемости, эффективности затрат и измеримости, необходимо использовать облачные приложения, платформы и инфраструктуры.

7. Необходимо стремиться везде, где это возможно, к консолидации инфраструктуры за счет конвергенции технологий — голосовых, передачи данных, видео и мобильных.

8. Решения по хостингу обязательно должны соответствовать федеральной политике и стандартам, то есть предусматривать доверительное интернет-подключение, IPv6-маршрутизацию и аутентификацию PIV (Personal Identity Verification).

9. Десктопные/мобильные решения должны соответствовать последним принятым правительством США стандартам базовых конфигураций.

10. Контроль безопасности обязательно должен быть встроен в каждое технологическое решение.

=============================================

Сама фиксация таких принципов, их последовательное проведение в жизнь интересны озабоченному ИТ россиянину, наблюдающему шатания приоритетов отечественной государственной ИТ-политики по поводу необходимости и масштабов применения славных высокой безопасностью «опенсорсных» решений. Казалось бы, для американцев, практически не имеющих проблем по поводу зависимости государственных ИТ от иностранных вендоров, непроприетарность не столь важна, как для россиян, тем не менее она нашла четкое отражение на высшем государственном уровне.

Дата-центры нового поколения

На лобовом стекле появляются новые красные огни: «Нарушен периметр безопасности транспортного средства».

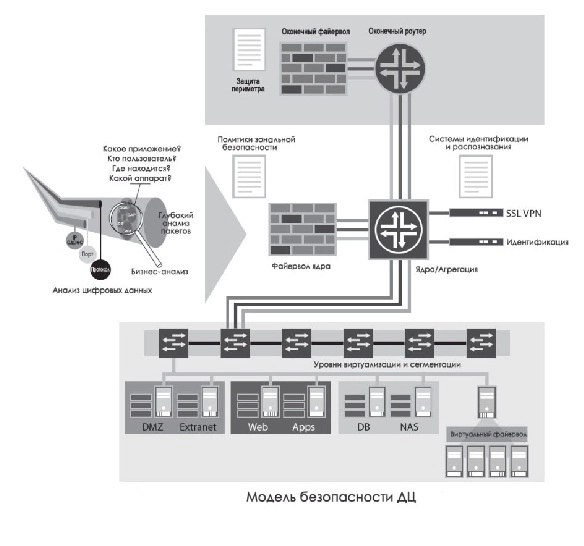

У крутых виртуальных ДЦ нет периметров или их так много, что как бы и нет совсем. Отсюда возникает понятие «поверхность атаки». В последнее время введено в оборот словосочетание Cloud ready Data Centers, означающее, по сути, ДЦ нового поколения, подготовленные к облачным вычислениям. По определению IBM, это инфраструктура 2.0, то есть динамическая инфраструктура, объединяющая бизнес и средства ИТ в соответствие с общими целями бизнеса, создавая таким образом более умный, более целеустремленный новый подход к совершенствованию сервиса, сокращению расходов и управлению рисками. NGDC отличаются сплошной виртуализацией. Модель безопасности такого центра может выглядеть так, как представлено на рисунке (9) 1.

Рис. 1. Модель безопасности ДЦ

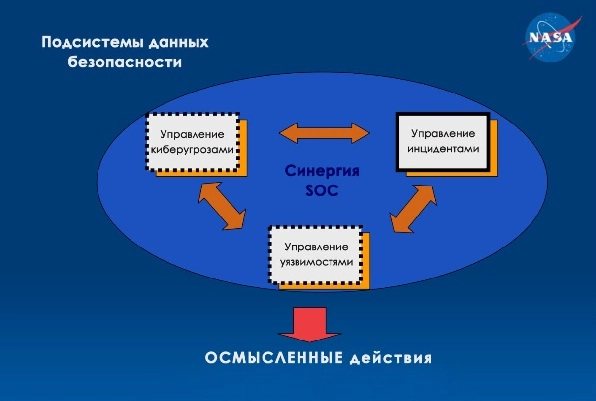

В новых облачных структурах, да и просто в крупных ДЦ может создаваться оперативный центр управления безопасностью (Security Operations Center, SOC). В частном облаке космического агентства США Nebula он действует во всеоблачном масштабе и обеспечивает решение следующих задач: управление и координация действий NASA по киберугрозам и инцидентам; мониторинг состояния кибербезопасности и отчет о недостатках; координация с правительственными и иными организациями.

В целом функции SOC (10) .показаны на рисунке 2.

Рис. 2. Функции Security Operations Center

Согласно опубликованному недавно отчету, в последний год существенные неприятности в ИБ NASA произошли вне зоны ответственности оперативного центра информационной безопасности (11). Судя по всему, живописно изложенные в результатах проверки Генеральной инспекции (12) инциденты в центре разработки непилотируемых космических аппаратов JPL (13), связанные с получением административного доступа и взломом действовавшим через китайские серверы хакером около 150 привилегированных аккаунтов, произошли как раз за пределами области его обслуживания. Технические новинки NASA тем временем уплыли. Догадываемся, куда.

* * *

Движение в «облака» превращает кибербезопасность в один из центральных пунктов национальной и экономической безопасности. Облачные вычисления расширяют поверхность атаки информационных систем и разрушают традиционные границы сетей и само понятие периметра безопасности.

В то же время, как показывают примеры и решения из практики строительства информационной системы США, эффекты, связанные с централизацией управления информационными ресурсами, а также управления безопасностью в частности с помощью SOC и возникающими в облаке синергическими взаимодействиями, способствуют повышению уровня кибербезопасности как на локальном уровне, так и в национальном масштабе.

(1) Здесь и далее курсивом выделены цитаты из романа Н. Стивенсона «Лавина».

(2) NGDC — New Generation Data Center.

(3) John Wang, NASA SOC. Incident Management Anatomy of a Security Operations Center. 2010.

(4) Review of NASA’s Computer Security Incident Detection and Handling Capability IG-12-017, August 7, 2012.

(5) The National Strategy for Trusted Identities in Cyberspace (NSTIC). April 2011. The White House. Washington.

(6) Wayne Jansen, Timothy Grance. NIST Special Publication 800-144 «Guidelines on Security and Privacy in Public Cloud Computing». Computer Security Division. Information Technology Laboratory. National Institute of Standards and Technology Gaithersburg, MD 20899-8930. December 2011.

(7) Google Docs — бесплатный онлайн-офис, включавший в себя текстовый, табличный процессор и сервис для создания презентаций, а также интернет-сервис облачного хранения файлов с функциями файлообмена. Ныне Google Disk.

(8) The Common Approach To Federal Enterprise Architecture. May 2, 2012.

(9) Security Considerations For Cloud-Ready Data Centers. Juniper Networks White Paper. 2009.

(10) John Wang, NASA SOC. Incident Management Anatomy of a Security Operations_Center. 2010.

(11) Review of NASA’s Computer Security Incident Detection and Handling Capability. IG-12-017, August 7, 2012.

(12) Paul K. Martin, Inspector General National Aeronautics and Space Administration. NASA Cybersecurity: An Examination of the Agency’s Information Security Statement of February 29, 2012.

(13) JPL (Jet Propulsion Laboratory, лаборатория реактивного движения) — один из центров разработки космических аппаратов NASA.

Опубликовано 02.11.2012