Борьба с фишингом: от А до Я

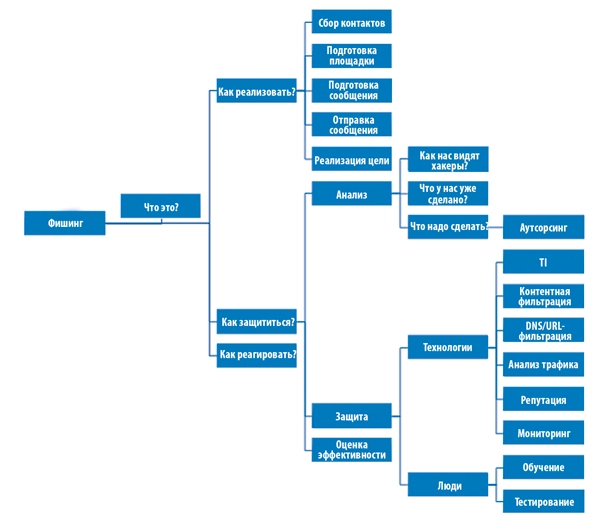

Фишинг сегодня — одна из самых распространенных угроз, которая затрагивает и домашних пользователей, и малый бизнес, и крупные предприятия. С фишинга часто начинаются и более сложные атаки — заражение компьютеров, перехват управления технологическими процессами, вывод систем из строя и т. п. При этом фишинг постоянно эволюционирует, а потому эпизодическими мероприятиями его победить очень сложно. Например, совсем недавно был анонсирован проект Evilginx, демонстрирующий возможность перехвата идентификационных параметров и сессионных cookies для любого веб-сервиса, в том числе и в случае двухфакторной аутентификации. Поэтому нам нужна комплексная система, позволяющая взглянуть на проблему с разных сторон и найти правильные решения для каждого случая. По сути, можно говорить о целом дереве, ветви и листья которого и определяют шаги, необходимые для выстраивания эшелонированной защиты от фишинга.

Что такое фишинг?

Большинство людей знает, что такое фишинг, но все-таки, чтобы иметь единую точку отсчета для дальнейшего повествования, я считаю нужным дать определение — это отправка фальшивых сообщений через различные сервисы с целью получения доступа к конфиденциальной информации. Обратите внимание — через «различные», а не только через электронную почту. Кстати, сейчас в индустрии сложилось определенное разделение различных видов фишинга:

-

Просто фишинг (phishing) — массовая рассылка сообщений, ведущая на фальшивые или зараженные сайты. Термин является общим для всех видов фишинга.

-

Spear phishing — сфокусированный на конкретной жертве фишинг. По статистике, около 90% всех целенаправленных атак (APT) реализуется именно через этот вид фальшивых сообщений.

-

Whaling — сфокусированный фишинг против высокопоставленных лиц (от английского слова «кит»).

-

Vishing — фишинг через IP-телефонию и иные VoIP-сервисы.

-

Smishing — фишинг посредством SMS- и MMS-сервисов.

-

Существует также сервис рассылки фальшивых сообщений через социальные сети, но для него названия еще не придумали.

Как его реализовать?

К сожалению, организация фишинга сегодня не очень сложна и не требует дорогостоящих инструментов. Все можно сделать с помощью программ, которые свободно скачиваются из Интернета или входят в состав какого-либо дистрибутива, например Kali Linux. Обычно последовательность действий злоумышленников такова (я не буду глубоко вдаваться в детали по понятным причинам — важно показать суть данной ветви нашего дерева):

-

Собрать контакты. Вы удивитесь, сколь много информации о вас хранится в Интернете, особенно в различных соцсетях — Facebook, LinkedIn и других. Утилиты наподобие theHarvester или recon-ng способны выуживать эти данные, составляя таким образом базу для последующих рассылок e-mail или SMS/MMS.

-

Подготовить площадку для заражения и для рассылки. На данном этапе злоумышленники создают сайты-клоны или сайты, похожие по своему названию на жертву (например, sbrrbank.ru вместо sberbank.ru), а также заражают легальные сайты вредоносными программами, размещают на легальных сайтах вредоносную рекламу (через баннерные сети) или просто перенаправляют пользователя на подставной сайт. Причем клонировать сайт на подставном домене не составляет большого труда — для этого можно использовать как специализированные утилиты типа Social Engineer Toolkit (SET) в составе Kali Linux, так и онлайн-сервисы, например Clone Zone.

-

Подготовить и разослать сообщение e-mail, SMS, MMS, VoIP также можно с помощью специализированных программ (тот же SET) или онлайн-инструментов, предназначенных для рассылки рекламы, спама или организации фишинговых рассылок.

-

Хорошо подготовленное ложное сообщение приводит к тому, что пользователь-жертва ловится на удочку (отсюда и термин phishing), и дальше злоумышленник выполняет поставленную задачу — получает конфиденциальную информацию (например, логины и пароли), перехватывает управление или выводит системы из строя.

Как защититься от фишинга?

Для того чтобы защититься от фишинговых атак, мы должны выполнить шесть последовательных шагов, которые на финальном этапе должны нас вновь вернуть в исходное значение и цикл вновь повторится:

-

Анализ информации о вас. На этом этапе вы должны поставить себя на место хакера, который будет атаковать вас. Вы должны использовать тот же инструментарий — theHarvester, recon-ng, URLcrazy, CloneZone, HTTrack, SET и другие, но с иной целой — сыграть на опережение и понять, как ваша компания видна с внешней стороны и какие угрозы могут быть реализованы против вас.

-

Анализ текущей защиты. Данный этап не является сложным и позволяет понять, что у вас есть из защитных мер — встроенных или наложенных, платных или бесплатных, собственных или аутсорсинговых.

-

Анализ разрыва. Поняв, какие угрозы могут быть реализованы против вас и какая защита имеется в вашем арсенале, выбираете то, чего не хватает для нейтрализации актуальнных угроз.

-

Применение различных защитных мер — технологических, организационных и юридических. Данный этап мы рассмотрим в деталях дальше.

-

Определение показателей эффективности (метрик) и измерение эффективности. Стремление к чему бы то ни было требует регулярной оценки достижения поставленных целей, включая и промежуточные результаты. Поэтому вы должны для себя определить показатели эффективности вашей системы защиты от фишинга — процент сотрудников, кликнувших по фишинговым ссылкам, число сотрудников, прошедших тренинги повышения осведомленности и т. п.

-

Отчетность. Ну и конечно же, вам не обойтись без регулярной отчетности, которая должна предоставляться руководству для оценки статуса программы фишинговой защиты.

Защитные меры

При выборе защитных мер, какие бы они не были, перед вами встанет две дилеммы:

-

Коммерческие решения или бесплатные?

-

Своими силами реализовывать защиту или обратиться к услугам аутсорсинговых компаний?

Я не буду давать ответа на эти вопросы, понимая, что у вас могут быть свои взгляды на них. Выбор в пользу любого из вариантов имеет свои преимущества и недостатки. Скажем, строительство своей системы означает полный контроль над всеми процессами, гибкость и учет собственной специфики. При этом аутсорсинг подразумевает большие компетенции (при правильном выборе партнера), высвобождение времени и простоту внедрения отдельных защитных мер. Как видите, плюсы есть в обоих случаях, и решать за вас, по какому из сценариев двигаться, я не могу.

Обычно защита от фишинга начинается с внедрения средств защиты электронной почты, которые уже содержат необходимые механизмы — SPF, DKIM, DMARC и другие. По версии Gartner, в Топ-5 соответствующего сегмента рынка сегодня входят следующие игроки: Barracuda Networks, Cisco, Mimecast, Proofpoint и The Email Laundry. Второй линией обороны обычно считаются средства контроля доступа в Интернет — локальные или облачные. Они позволяют блокировать переходы по ссылкам, полученным по почте, SMS или MMS (в последних двух случаях требуется облачное решение — возможно, на стороне мобильного оператора или специального поставщика услуг ИБ). Среди лидеров этого сегмента можно назвать Bluecoat, Cisco, Websense и ZScaler.

Но наличие средств мониторинга e-mail и веб-трафика еще не означает, что вы защищены от фишинга. Он непрестанно эволюционирует, и вы тоже постоянно должны получать информацию о новых адресах, участвующих в фишинге, методах хакеров и т. п. Иными словами, вам нужна информация Threat Intelligence, которая может поставляться в двух вариантах — в виде так называемых фидов (feed) и через API. В первом случае вы получаете небольшие, но частые порции новых источников фишинговых атак. К поставщикам таких регулярно обновляемых сведений можно отнести:

В случае с API вы не ждете информации от поставщика фидов, а сами направляете ему интересующие вас домены, адреса e-mail, URL для проверки.

При выборе технических средств защиты от фишинга нужно обратить внимание на следующие моменты:

-

У сотрудников может быть доступ и к личной почте с рабочего ПК (например, через Web-почту). В этом случае вам понадобится защищать и данный вектор атаки.

-

Если у сотрудников есть служебные или личные мобильные устройства с доступом к корпоративной почте, то как обеспечивается нейтрализация фишинга на них?

-

Фишинг возможен и через соцсети, а значит, необходимо побеспокоиться и о подобной угрозе.

-

Выбранное вами решение имеет плагины к вашим почтовым клиентам? Это хоть и опционально, но позволяет не только повысить эффективность защиты за счет получения пропущенных фишинговых писем, но и вовлечь пользователей в процесс защиты, повышая их культуру ИБ.

Но охраной периметра (на уровне e-mail или веб) техническая защита не ограничивается. Мы не должны забывать про оконечные устройства — рабочие станции, лэптопы, планшетные компьютеры и смартфоны. Как защищаются от фишинга и его последствий они? Тут можно посоветовать обратить внимание на средства защиты класса EDR (Endpoint Detection and Response), STAP (Specialized Threat Analysis and Protection) или BDS (Breach Detection System), способные блокировать известные и неизвестные угрозы, в том числе и реализуемые после посещения фишинговых ресурсов, по их поведению. И безусловно, нельзя забывать про плагины и расширения к браузерам, которые позволяют в прозрачном режиме пресекать доступ к фишинговым ресурсам.

Много говоря про технические меры, нельзя не сказать про работу с людьми, так как именно от них в конечном итоге зависит, нажимать или нет на фишинговые ссылки. Поэтому важнейшим процессом в деле защиты от фишинга является обучение пользователей. Кстати, и в данном вопросе можно как обойтись своими силами, так и использовать специализированные обучающие системы. В первом случае внимание пользователей стоит обращать на такие моменты:

-

Строка адреса в браузере

-

Написание домена

-

Символ замка (наличие HTTPS)

-

Сертификат сайта

-

Ошибки в тексте

-

Просьба внести деньги

-

Просьба указать свои идентификационные данные.

Во втором случае ваш выбор должен пасть на одну из систем обучения и повышения осведомленности по ИБ (Security Awareness Training System), которые обеспечивают процесс обучения целой кампании, а не разового события. Эти решения используют различные формы донесения материала, включают разные напоминания, позволяют измерять и отслеживать результаты по каждому сотруднику, награждая их за определенные достижения. Среди игроков данного рынка можно назвать Wombat Security, PhishMe, MediaPro, SANS, BeOne и другие.

Однако помните, в 2016 году каждый месяц обнаруживалось около 400 тыс. фишинговых сайтов. При такой интенсивности фишинговых угроз поручать только сотрудникам защиту от фишинга и ждать от них высокой эффективности нереалистично. Несовершенство людей делает невозможным распознавание всех фишинговых атак, а обычное человеческое любопытство только ухудшает ситуацию. Поэтому помимо систем обучения я бы рекомендовал воспользоваться фишинговыми симуляторами, которые дополняют процесс обучения и за счет эмуляции реальных фишинговых кампаний помогают отслеживать тенденции в поведении пользователей. Почти все поставщики SAT-решений предлагают и услуги по фишинговой симуляции, но при их выборе надо обратить внимание на то, поддерживается ли русский язык? Если нет, а в вашей компании английский не является основным, то, вероятно, следует прибегнуть к услугам отечественных игроков этого сегмента — сервисам phishman.ru или antiphish.ru. А можно развернуть и собственную платформу на базе решения open source под названием getgophish.

Я бы еще мог много чего рассказать о нюансах внедрения процессов защиты от фишинга — как составить фишинговое письмо для тестирования и с какой периодичностью их надо рассылать? Какие варианты визуализации и геймификации в данном вопросе существуют? Какие нестандартные ходы используют различные компании по всему миру для повышения осведомленности своих пользователей? Но это, наверное, в другой раз. В заключение мне бы хотелось дать пару рекомендаций о том, как реагировать на фишинговые атаки, которые полностью предотвратить с помощью описанных выше мер все-таки не удастся.

Как реагировать?

Итак, что делать, если вы столкнулись с фишингом? Вы должны реагировать, и этой теме я бы мог посвятить еще не одну статью. В качестве же затравки я бы посоветовал не забывать про регулярную и внеплановую (при подозрении на фишинговый инцидент) смену паролей. Например, у нас в Cisco служба ИБ может прислать уведомление сотруднику, чей e-mail был обнаружен в какой-либо из публичных баз украденных логинов и паролей (с какого-либо веб-сайта или онлайн-сервиса).

А еще не нужно забывать про разделегирование фишинговых доменов, чтобы злоумышленники не оставались безнаказанными и их домены прекращали свое существование. Сегодня правом разделегировать (прекращать существование) домены имеют: Управление «К» МВД РФ, Генеральная прокуратура, Лаборатория Касперского, Group-IB, РОЦИТ, Лига безопасного интернета а также RU-CERT, Бизон («дочка» Сбербанка по ИБ), FinCERT (центр реагирования на инциденты Банка России) и регистраторы доменов (по заявлению владельцев).

На сайтах этих организаций (как минимум, некоторых из них) существует соответствующая форма сообщения о фишинговом инциденте.

В заключение

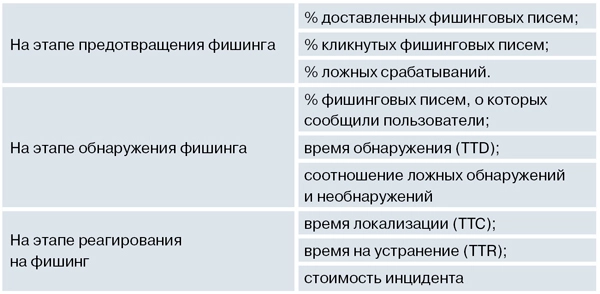

В качестве заключения я бы не хотел растекаться мыслью по древу, а дать читателю список практичных метрик, которые можно использовать при оценке эффективности системы защиты от фишинга, содержащей меры, описанные в данной статье.

Удачной вам борьбы!

Опубликовано 04.07.2017