Ловушки сознания: кибербезопасность не та, какой нам кажется

Осенью, уже после сокращения численности посольства США в России, я ожидал американскую визу и, пройдя немалые мытарства, получил ее. За долгие годы работы в компании я привык, что «пропуск в США» дается либо на один, либо на три года, что отличается от европейской практики, когда виза может быть предоставлена точно на даты поездки. Получив паспорт на руки, я даже не стал вчитываться в документ, просто проверив наличие визы и срок начала действия. Каково же было мое удивление, когда недавно, готовясь в командировку, я обнаружил, что полученная с таким трудом американская виза уже закончилась, так как была выдана... на три месяца! Я попал в классическую ловушку сознания: привыкнув к чему-то, мы начинаем слепо следовать и доверять сложившемуся правилу. В кибербезопасности происходит то же самое — огромное количество ловушек, которые приводят нас совершенно к не тому результату, которого мы ожидаем.

«Бумажная» и «реальная» ИБ

Одной из классических ловушек сознания в информационной безопасности (ИБ) является результат деления на «бумажных» и «реальных» безопасников. Первые — это преимущественно представители старшего поколения, выходцы из спецслужб или военных структур, воспринимающие защиту информации как слепое следование нормативным требованиям регулятора, без оглядки на окружающую среду и происходящие в отрасли изменения. Приходя в динамично развивающийся бизнес, да еще и активно использующий интернет-технологии, такие люди начинают «обвешиваться» организационно-распорядительной документацией, только мешающей бизнесу развиваться. Бывшего погононосителя, которого все за глаза называют «пиджаком», сотрудники игнорируют и прямо обвиняют в саботаже бизнеса, а он искренне недоумевает, почему его никто не понимает и не любит. Обратная ситуация, когда в государственной структуре появляется молодой «хакер», технический специалист высочайшего уровня, который сразу же находит сотни уязвимостей на ресурсах предприятиях, пытается сэкономить бюджетные средства, создавая систему защиты на базе open source-решений, и выстраивает непрерывный мониторинг ИБ. Он искренне не понимает, когда его спрашивают про какие-то сертификаты на установленные решения, соответствие требованиям 17-го приказа ФСТЭК и необходимость накрытия стола в бане для грядущей проверки и переаттестации информационных систем.

Все компании разные

Описанный пример — классика жанра и хорошее введение в проблему ловушек сознания в ИБ, которые могут негативно сказаться как на отдельных людях, так и на самой организации. Но есть и более сложные и отнюдь не очевидные примеры, однако их важно знать, формируя или пересматривая свою деятельность по кибербезопасности. Замечали ли вы, что рецепты успешного внедрения ИБ в одной компании, не обязательно срабатывают на других предприятиях? Даже лучшие практики не всегда приживаются в той или иной организации. А ведь по логике вещей должны — на то они и лучшие, что собраны со всего мира, с десятков тысяч фирм. Почему так происходит? Ответ прост. Все компании разные. Даже если они работают в одной отрасли, различий между ними множество: разный уровень зрелости, разные руководители и структура компании, этапы жизненного цикла организации, технологии и процессы. Все это напрямую влияет на информационную безопасность и успех/неудачу принятия или внедрения тех или иных решений и проектов.

Однако, как сложен и многообразен ни был бы мир вокруг нас, в конечном итоге он подчиняется определенным законам — неслучайно на свет родилась теория систем. То же относится и к предприятиям различных форм собственности, масштаба, культуры, географической принадлежности. Все они представляют собой комбинации простейших взаимодействующих элементов, понимать принципы действия которых необходимо для успешного существования любого подразделения в компании. И информационная безопасность не исключение.

Этапы развития

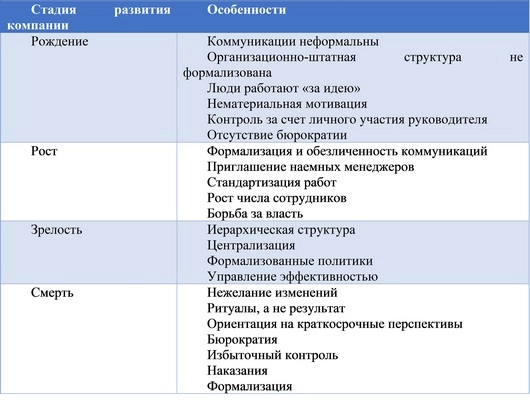

Чуть выше я упомянул про жизненный цикл организации. Эта концепция подразумевает прохождение каждым предприятием нескольких этапов развития (по аналогии с живыми существами) — рождение, рост, зрелось и смерть (в разных интерпретациях данной концепции число меняется). Каждая стадия характеризуется своими особенностям не только с точки зрения управления, но и с точки зрения кибербезопасности, и не учитывать их неразумно. Именно от стадии во многом зависит и то, какие проекты будут находиться в приоритете, и то, какова должна быть структура и подчиненность службы ИБ, и то, как выстраивать процессы ИБ, и кого надо нанимать на роль руководителя службы ИБ. Да и вообще, необходимость выделения ИБ в отдельную функцию тоже не столь очевидный вопрос, если вдумчиво посмотреть на этапы жизненного цикла предприятия. Ну зачем отдельное подразделение в стартапе из пяти человек? Да и из 50 тоже. В начале своего пути, когда компания борется за выживание, получение первых заказов, ей точно не до выстраивания безопасности «как правильно». Это часто вызывает удивление и даже раздражение у безопасников, приглашенных в стартапы, которые сразу начинают навязывать вычитанные в каком-либо международном стандарте управления ИБ правила. Но на первых порах становления предприятия подобные действия избыточны, и человек, не понимающий этого, находится в плену очередной ловушки сознания.

Посмотрите на таблицу — в ней я выделил ключевые признаки, присущие каждой из четырех стадий развития организации. Если спроецировать ее на кибербезопасность, то мы поймем, что внедрение ISO 27001 с последующей сертификацией по этому международному стандарту, к которому так стремятся многие безопасники, считая его вершиной своей деятельности в организации, имеет смысл только на этапе зрелости, когда компания уже «устаканилась» в своей структуре и процессах. На этапе рождения, как можно заметить, совершенно бесполезно писать, внедрять и наказывать за неисполнение политик ИБ. А ведь с этого начинают почти все пришедшие на работу специалисты по кибербезопасности. Данный вывод подтверждается исследованием в области психологии, опубликованного в 2006 году профессором антропологии и эволюционной психологии из Гарварда Марком Хаузером и посвященного врожденности человеческой морали и разделению «белого» и «черного», хорошего и плохого.

Большие и маленькие

Оказывается, в ограниченных сообществах, до 150 человек, порицание окружающих может сдерживать плохие поступки людей. Их удерживает боязнь быть осмеянными и опозоренными. Именно поэтому в небольших компаниях, где все знают друг друга, нет нужды в написании каких-нибудь формализованных правил поведения, кодексов этики или политики безопасности. Неправильные действия сотрудников сдерживаются сами по себе, ведь почти любой боится попасть в корпоративную рассылку как «Мальчиш-Плохиш» или быть предметом обсуждения в курилке.

На крупных предприятиях, где как такового коллектива нет — он обезличен, общественного осуждения уже недостаточно: необходим закон, который определяет вполне конкретные наказание за тот или иной проступок. Именно потенциальная кара может сдерживать сотрудников от совершения каких-либо неправильных действий, нарушающих, например, политику безопасности. Хаузер отмечает, что в обществе, где сильна законодательная или нормативная составляющая, человек перестает опираться на моральные принципы и нормы. Его останавливает только запрет, оформленный документально в правилах, политиках, кодексах и т. п.

Какой вывод можно сделать из данного исследования с точки зрения информационной безопасности? На малых предприятиях (до 150 сотрудников) формализация правил ИБ и наказания за их невыполнение является зачастую излишней, и даже не работающей практикой. Достаточно просто несколько раз сообщить всему коллективу о нарушителях ИБ-распорядка. А вот в крупных компаниях все с точностью наоборот: необходимо формализовать политику безопасности и способы наказания за ее несоблюдение и через HR довести до сведения каждого сотрудника. Дополнительной мерой, уберегающей компанию от нарушений правил ИБ, является искусственное сужение круга общения, то есть общественное порицание в рамках отдела или департамента, где все знают друг друга. Правда, в этом случае без поддержки руководителя подразделения не обойтись. Именно он будет залогом того, что любое нарушение политики ИБ станет достоянием всех членов команды, что и должно останавливать потенциальных нарушителей. Дополнительную помощь может оказать карьеризм, который для многих становится самоцелью. Общественное порицание или наказание за нарушение формализованных правил бывает хорошим стопором для людей, боящихся, что это может негативно отразиться на их движении по карьерной лестнице. В то же время карьеризм является препятствием и для формирование командного духа, поскольку карьеристы обычно действуют по принципу «каждый за себя», «пойду по головам ради цели» и т. п., а это явно не способствует созданию небольших групп, где общественное порицание может оказать влияние на действия сотрудников.

И хотя Хаузер свои выводы делал, соотнося их с численностью организации, можно попробовать спроецировать его выводы и на стадии жизненного цикла компании. Небольшое предприятие, где все друг друга знают, сродни стартапу на стадии рождения, а обезличенный коллектив из сотен сотрудников, которым нужен закон, больше похож на компанию в стадии роста и зрелости. Кстати, не следует думать, будто все организации одинаково проходят через эти стадии. Нет. Вполне можно остановиться, например, на первой стадии и существовать в ней не один год.

Выполнение требований

Политики, политики. Ну хорошо. Не буду я их писать для стартапа. Но почему они не работают в уже зрелой компании? Существует их много, а работает мало. Даже наказания почти никого не пугают (хотя по линии ИБ наказаний-то почти и нет — так, одни страшилки без реального применения). И мы вновь попадаем в ловушку сознания (уже другую), считая, что наличия требования и наказания за его неисполнение само по себе способно повлиять в лучшую сторону на состояние безопасности в организации. Увы. Лидия Матвеева, профессор факультета психологии МГУ, доктор психологических наук, объясняет, почему так происходит. Просто выполнять какие-либо требования некому! У нас исчезла традиция законопослушания. Свобода, как вседозволенность, преподносимая российскими СМИ последние пару десятилетий, негативно сказалась на молодежи и среднем поколении. Они становятся все более непослушными и дерзкими; запреты их раззадоривают (чем моложе, тем сильнее), а не пугают или загоняют в рамки. То же происходит и с более старшим поколением, в которое вбивались в советское время нормы законопослушания, но последние годы и они выветриваются.

Что в итоге? Нежелание соблюдать любые нормы — в жизни, в работе. Хорошо, если это просто несоблюдение, которое не приводит к реализации той или иной угрозы. А если последствия нарушения норм более серьезны? Это же, кстати, является причиной и увелтчения киберпреступности — нет боязни, нет разделения на черное и белое и есть задор. Результат специалистам знаком — рост киберпреступлений. А тут еще и неработающие статьи Уголовного Кодекса и не самое высокое желание правоохранительных органов в регионах заниматься расследованиями.

Мы плавно подошли к финалу статьи, хотя не коснулись и десятой части имеющихся ловушек сознания, мешающих кибербезопасности. И никакие навороченные технологии или обвешанные сертификатами специалисты тут не помогут. Необходимо расширять кругозор специалиста по кибербезопасности, изучая новые, нестандартные и не входящие в федеральный государственный образовательный стандарт дисциплины, такие как теория организации, психология, поведенческая экономика. Именно они дадут ответ на вопрос, почему не работают лучшие практики в той или иной организации и как решить эту задачу с максимальным эффектом.

Опубликовано 31.01.2018