Десять аксиом кибербезопасности. Аксиома пятая. Безопасность на уровне бизнеса

Аксимомы кибербезопасности:

-

Безопасность на уровне бизнес.

Думаю, ни для кого не секрет, что любая деятельность коммерческой организации должна быть направлена на увеличение прибыли как основной цели предпринимательства. Иногда эта работа направлена на рост доходов (например, подразделения продаж), иногда – на сокращение издержек (что приводит к снижению расходов и, как следствие, к росту прибыли), иногда на повышение качества, что в свою очередь опосредованно, но влияет на основную цель предприятия.

Кибербезопасность языком бизнеса? Да, это возможно

Однако есть подразделения, которые считают, что на них не распространяются общие правила и они стоят особняком. Ярким примером такого подразделения можно назвать службу информационной безопасности, которая очень часто считает, что ее основная задача «выполнять распоряжения» регуляторов, выпускающих множество нормативных актов, а не своего работодателя, который платит зарплату службе ИБ. Согласитесь, ситуация, когда безопасность мешает бизнесу, ставя во главу угла требования ФСТЭК или ФСБ, выглядит достаточно странно и вызывает закономерные вопросы у руководства – оно начинает задумываться, зачем ему содержать подразделение, которое вставляет компании палки в колеса. Да, делается это с благими намерениями («а вот придет Роскомнадзор и накажет нас на 10 тысяч рублей», «а вот ФСТЭК имеет право проводить надзорные мероприятия по защите информации, правда, не в отношении коммерческих компаний»). Может быть, пора задуматься о том, как реально начать приносить пользу бизнесу?

Но как это сделать? Как выйти за рамки привычной борьбы с угрозами и соблюдения нормативных требований и начать общаться с бизнесом на его языке. На этот вопрос есть простая рекомендация: разберитесь в бизнес-процессах и покажите узкие места в них с точки зрения работы с информацией. В прежней редакции Доктрины информационной безопасности было прекрасное определение термина «информационная безопасность». Это «состояние защищенности заинтересованных лиц предприятия в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества, государства и бизнеса». Очень емкое и многоуровневое определение, которое не фокусируется только на выполнении нормативных требований или борьбы с киберугрозами. Речь идет об использовании информационной сферы, которая представляет собой и информацию, и инфраструктуру, и субъектов, с ними работающих, в целях защиты интересов различных подразделений компании. Поэтому важно понять, что ИБ – это не только антивирус или исполнение закона «О персональных данных» или «О безопасности критической информационной инфраструктуры». Это и работа с людьми, и поиск слабых мест в платежных и технологических процессах, и выявление мошенников внутри и снаружи компании. Все это сегодня очень тесно связано с информацией, и кому, как не службе ИБ, обеспечивать защиту интересов бизнеса при работе с данными, неслучайно называемыми новой нефтью.

Информационная безопасность для отдела кадров

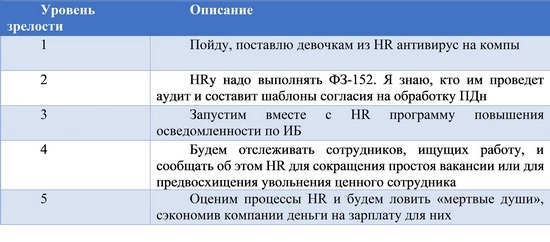

Но уйдем от разглагольствований и попробуем посмотреть на примере, как можно трансформироваться от привычного восприятия ИБ в сторону бизнес-подхода. В качестве такого примера давайте возьмем «далекое» от типичной ИБ подразделение, отвечающее за работу с персоналом (HR). Чтобы сразу не бросаться в бизнес-омут с головой, попробую привести варианты изменения сознания безопасника от традиционного в сторону бизнес-ориентированного. Утрированно их можно назвать уровням зрелости.

Итак, классический безопасник, находящийся на первом уровне нашей упрощенной модели зрелости, обычно не рассматривает бизнес-подразделения в своей организации как нечто самостоятельное и занимающееся какими-то своими процессами и решающее свои собственные задачи. Разницы между HR, АХО, СЭБ, секретариатом, службой АСУ или коммерческим департаментом никакой. Всем надо поставить антивирус, всех надо патчить, у всех надо искать уязвимости. Это и есть «чистая» ИБ, ориентированная на борьбу с традиционными угрозами – вредоносным кодом, DDoS, утечками и др.

На втором уровне мы уже начинаем как-то учитывать особенности подразделения, но в контексте ИБ, а не бизнеса. В случае с HR на этом уровне безопасник начинает задумываться о том, какую информацию обрабатывает HR и как ее защитить? Оказывается, что в отделе кадров есть персональные данные, требующие защиты согласно российскому (ФЗ-152) или европейскому (GDPR) законодательству. Бинго! Безопасник начинает заниматься защитой персональных данных. В отделе АСУ ТП он бы занимался (пытался) защитой технологических процессов и т. п. В подразделении банка по работе с физлицами он бы занимался защитой банковской тайны. Но именно с точки зрения нормативки, а не реальных потребностей бизнеса (может, ему и вовсе не нужна защита ПДн).

Далее мы уходим в сторону от compliance и технологического стека и начинаем думать о людях, которые совершают ошибки, приводящие к ущербу для бизнеса (пока еще неизмеренному, но уже ущербу). И мы начинаем не защищать HR, а вместе с ним работать с людьми, внедряя программу повышения осведомленности. Это уже не защита информации, но все еще информационная безопасность, которая работает с субъектами информационных отношений, как гласит Доктрина ИБ.

Четвертый уровень зрелости вроде как и не относится к защите информации, потому что мы начинаем думать совершенно иными категориями. Мы не защищаемся от атак на информационные активы. Мы используем информационные активы для защиты бизнеса от широкого спектра угроз. Например, в случае с отделом кадров начинаем применять классический инструментарий службы ИБ для реализации того, что является одной из ключевых задач HR, – удержания кадров. Это странно звучит, но на самом деле служба HR должна заниматься именно удержанием персонала, а не его наймом (для его есть рекрутинг) или увольнением. И чтобы удерживать персонал, среди прочего, надо иметь оперативную информацию о том, когда сотрудники начинают смотреть на сторону и искать работу, размещая резюме, просматривая вакансии или получая предложения о работе по электронной почте. И отслеживать это можно с помощью технологий, которые мониторят электронную почту (DLP или E-mail Security) или интернет-серфинг (прокси, NGFW, Secure Internet Gatewa, и т. п.). В подобном случае мы можем заранее выявить сотрудников, готовых покинуть компанию, и также заранее начать искать им замену или удержать их, сделав заманчивое предложение, увеличив зарплату, изменив систему компенсации или предложив новый бонус. И здесь классический инструментарий службы ИБ позволяет компании не терять ценные кадры либо избежать многомесячного «простоя» освободившейся вакансия (средний срок «простоя» вакансии составляет не менее трех месяцев, а для особо ценных сотрудников и больше).

Стоп! Это ведь уже не информационная безопасность. ИБ у нас борется с угрозами информации и информационным системам, предотвращая их или снижая время реагирования на них. Увы! Это однобокий, хотя и очень распространенный взгляд. Если вновь посмотреть на чуть модифицированное определение термина «информационная безопасность» из прошлой редакции Доктрины ИБ, то ключевое в нем – «интересы заинтересованных лиц в информационной сфере». То есть нам надо понять интересы бизнеса и посмотреть, как он преломляется на информационную сферу и чем может помочь информационная сфера соблюсти эти интересы. В последнем примере, на четвертом уровне зрелости, мы по-прежнему обеспечиваем интересы (удержание персонала) службы HR (заинтересованная сторона) в информационной сфере (контролируя информационные потоки).

А что у нас на пятом уровне зрелости? А все то же самое, только на еще более высокой ноте. Мы можем вовсе не использовать классический ИБ-инструментарий для того, чтобы обеспечивать интересы бизнеса, но обязательно должны задействовать информационную сферу, в которой будем искать следы нарушений или аномалии, способные нанести ущерб интересам бизнеса. Например, любопытный кейс был реализован в «Почте России». С помощью новой автоматизированной системы «1С» удалось найти «мертвые души» в почтовых отделениях (их число достигало в некоторых подразделениях 50%), выявив фальшивые трудовые книжки и выплаты несуществующим людям. Это угроза, и угроза в большой и распределенной компании достаточно серьезная (мне доводилось слышать о таких примерах не только в государственных органах или госкорпорациях). И может быть, даже более опасная, чем какая-нибудь DDoS-атака или вирусная эпидемия. Чья это епархия? Службы HR? Безусловно. Но они и сами могут быть вовлечены в преступный сговор с целью незаконного обогащения за корпоративный счет. И вот тут нам вновь помогает ИБ, поскольку она способна контролировать информационные потоки, отслеживать события, связанные с тем или иным процессом, анализировать отклонения от эталонного состояния и их допустимость и т. п. Так, можно отслеживать активность пользователей в информационной системе и сопоставлять ее с оргштатной структурой компании. Если по документам у меня проходит сотрудник, в чьи обязанности входит работа с информационными системам, а по всем журналам регистрации такой сотрудник ни разу в компьютер не заходил, причем регулярно получая зарплату, то ситуация должна вызвать подозрение, не «мертвая ли душа» завелась в организации. Да, это не межсетевой экран и не антивирус, не контроль Netflow и не разграничение сетевого доступа. Но это все равно информационная безопасность, и именно такая ИБ максимально приближена к бизнесу. К слову, в истории с «Почтой России», скорее всего, служба ИБ не была вовлечена в процесс выявления «мертвых душ», но могла бы.

Безопасность для операционистов банка

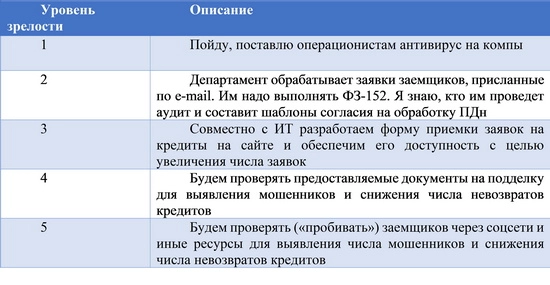

Ну хорошо, с персоналом разобрались. А с другими бизнес-подразделениями? Есть примеры, когда информационная безопасность и здесь может оказать помощь, ведь почти любое из них нуждается в ИБ. Главное, понимать их нужды, а для этого надо разбираться в бизнес-процессах. Возьмем, скажем, банковское подразделение по работе с физлицами. Если традиционно смотреть на него с точки зрения ИБ, оно мало чем отличается от службы по работе с персоналом. Те же антивирусы, тот же закон о персональных данных.

А если попробовать прийти к бизнесу и спросить прямо, что его волнует? Они могут ответить, что основная проблема – рост процента невозвратных кредитов (у кого-то могут быть иные проблемы). Служба ИБ просит статистику и выясняется, что 80% невозвратов связано с неспособностью заемщика выплатить кредит, а 20% – из-за мошенников. Что способна предложить безопасность для удовлетворения потребности бизнеса? Во-первых, инструмент анализа предоставляемых документов на подделку, который можно применять не только для пользы одного подразделения, но и для других, например, для оценщиков активов, разбора страховых случаев, претензионной работы и т. п. Вторым инструментом может стать система «пробива» людей по соцсетям, которая позволит выявлять мошенников, находить скрывающихся должников, ускорять проверку заемщиков перед выдачей кредита. Это позволяет сократить количество невозвратов, допустим, на 7%. Дальше нам остается только сравнить сумму сокращенных потерь и стоимость предлагаемого инструментария и принять решение о целесообразности и нецелесообразности соответствующих инвестиций.

С чего начать?

Для того чтобы такой подход начал работать, службе ИБ достаточно прийти к бизнесу с описанием выявленных слабых мест или провести соответствующие киберучения с демонстрацией способов потерь денег. Но есть у такого подхода и подводные камни. Во-первых, в отличие от киберугроз и нормативных актов выход на уровень бизнеса не является универсальным способом продвижения ИБ. Это киберугрозы одинаковы для любой компании и любой страны мира. Это требования ФСТЭК или Банка России одинаковы для всей страны или отдельной отрасли. Бизнес-процессы и бизнес-цели могут отличаться от компании к компании, и тут чтением рекламных листовок производителей средств защиты или изучением отчетов регуляторов о типовых атаках за прошедший год не обойтись. Придется разбираться в бизнесе, к чему готовы далеко не все. А во-вторых, ваше желание устранить слабые места в бизнес-процессах может понравиться далеко не всем. Не секрет, что на таких уязвимостях кормятся отдельные недобросовестные сотрудники, и даже руководители. Они не захотят, чтобы уменьшалась их «кормовая база», а потому могут вставлять палки в колеса всем инициативам по продвижению ИБ на бизнес-уровне. К такому повороту событий тоже надо быть готовым. Но, как известно, под лежачий камень вода не течет, и времена, когда службы ИБ боролись только с киберугрозами или были «агентами ФСТЭК и ФСБ» у своего работодателя проходят. Пора безопасности показать, какой вклад она готова сделать в улучшение бизнес-показателей.

Опубликовано 02.08.2019