Мы защищаемся не от того врага. Часть 2

В первой части[1] мы составили план защиты от инсайдеров. Сегодня мы рассмотрим выбранные шаги более подробно.

Определение ответственных

В организации может быть много подразделений. Критично важно, чтобы были определены сотрудники, отвечающие за работу программы по контролю за инсайдерами. Это специалисты отдела кадров, юристы, сотрудники физической безопасности, ИТ-отдела, отдела внешних коммуникаций и отдела по контролю за соответствием требований и также разработчики. Однозначно ответственными за контроль за инсайдерами являются руководители соответствующих отделов.

Ну и во время лекций на программах повышения осведомленности нужно неустанно говорить, что информационная безопасность – это ответственность каждого сотрудника, от уборщицы до генерального директора.

Создание управляющей комиссии

Когда в компании поставлена цель и намечены основные параметры ее достижения, то нужно определить приоритеты и конкретные шаги. Эту роль выполняет специальная управляющая группа. Выделяется ответственный за реализацию, ему выдаются соответствующие полномочия и ресурсы.

Сотрудникам компании даются соответствующие задания на реализацию соответствующих мер, перечисленных в планах и задачах программы.

Процесс управления рисками

В компаниях чаще всего используется подход к защите на основе рисков. Совместно с CISO и отделом контроля рисков план по минимизации рисков обновляется и дополняется главой по работе с инсайдерами. Например, можно использовать методику управления рисками ISO 31000.

Разработка индикаторов угроз

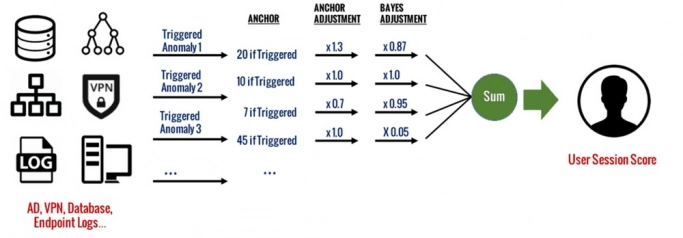

Существует многолетний мировой опыт работы с угрозами, поэтому в продуктах по безопасности и также у интеграторов есть уже готовый набор правил: какие источники данных брать для анализа и какие критерии могут быть использованы как индикатор риска сотрудника.

Источниками данных будут операционные системы MacOS, Windows и Unix, сетевая защита: прокси-серверы и NGFW; серверы, обслуживающие сотрудников: DNS, электронная почта, файловые репозитории, базы данных, внутренние порталы с документами, системы печати и облачные системы хранения файлов и электронной почты, если они используются в компании.

Также нужно построить профиль поведения сотрудника: его рабочие часы, типовые системы, куда он обращается по работе, файлы, которые он обычно открывает, и т.д. Это нормальное поведение обычно изучается заданное в системе количество дней, и затем система начинает отслеживать отклонения от имеющихся параметров. Такие системы называются Userand Entity Behavior Analysis (UEBA).

Индикаторами ненормального поведения служат:

· Копирование информации, не относящейся к работе сотрудника.

· Попытка получить доступ к папкам и файлам, к которым нет доступа или которые специально создали, чтобы контролировать, кто их пытается открыть.

· Установка ненужных или даже запрещенных в компании приложений: прокси-серверов, TOR, систем удаленного управления, мессенджеров и др.

· Нахождение в системах в странное время для работы.

· Большое число полученных доступов к разным объектам.

· Большой объем скачанной информации.

· Создание дополнительных аккаунтов.

Однако самое важное, чтобы эти индикаторы не остались просто числами на бумаге. Нужно назначить ответственного, что будет немедленно связываться с сотрудником и уточнять, он ли это и зачем он это делает. Ведь атаку, направленную на кражу логина и пароля никто не отменял. Тут можно заметить, что в зрелой компании также максимально полно должна быть реализована двухфакторная аутентификация и single-sign-on для доступа к различным сервисам. В первую очередь – для VPN-подключений из дома, чтобы защититься от угроз кражи паролей и передачи их от сотрудника к сотруднику, а также от множественных входов разных людей под одним аккаунтом.

Сотрудники могут иметь мотивацию что-то украсть, но если они знают, что процесс контролируется, они не будут так поступать.

Хорошим примером является эксперимент, который мы провели в одной из компаний. В рассылке всем сотрудникам написали, что выборочно на каждый десятый компьютер будет установлена программа, которая каждые 10 секунд делает скриншот экрана. Такой работоспособности, как всю следующую неделю, в компании еще не было никогда, пока мы не сообщили, что программу всё же не поставили.

Методология оценки риска

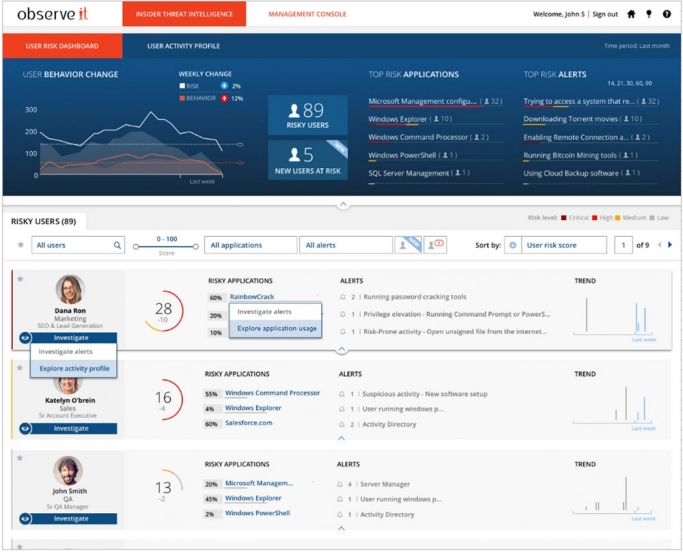

В продуктах по контролю за инсайдерами каждому сотруднику присваивается коэффициент риска. Те сотрудники, у которых больше всего оценка уровня риска на основе их поведения, подлежат более тщательному контролю, дополнительному обучению или разговору со службой собственной безопасности, вплоть до проверки на полиграфе.

Рис. 2. Информация по сотрудникам, которые лидируют в создании угроз компании.

Источник: https://www.observeit.com/product/threat-signals/

Основным примером рисковых действий является превышение лимитов скачивания конфиденциальных данных. Если человеку для работы нужно две записи в базе данных, а он скачал всю базу, то к нему должны появиться вопросы.

Также нужно контролировать приложения SaaS, через которые происходит много утечек: файлообменные серверы, такие как «Яндекс. Диск», Dropbox, серверы с заметками, Evernote и серверы для обработки документов, например Google Docs. Обычно это делают продукты класса CASBи NGFW на периметре. Вы можете также расшифровать на NGFWтрафик HTTPS, по которому работают облачные приложения и начатьблокировать вирусы и атаки внутри этого зашифрованного канала и контролировать утечки, подключив, передавая расшифрованный трафик на DLP.

Борьба с инсайдерами – непростое занятие. Ведь инсайдеры бывают даже в спецслужбах (хотя это уже предатели и шпионы), и причины действия сотрудников нужно рассматривать не только техническими средствами, но и сотрудниками отдела кадров и службы физической безопасности. По сути, если рассматривать сотрудника как разведчика конкурента, то вам нужны контрразведчики. Да, в сегодняшнем мире для кражи используется много специальных программ и устройств, однако стандартную проверку на адекватность сотрудника и понимание его жизненных проблем и задач тоже никто не отменял.

Итак, мы рассмотрели такой важный вопрос как защита от инсайдеров, но часть данных все-таки утекает из-за хакеров, например, через подбор логина и пароля легитимных пользователей. Защита в компании и должна быть от всех типов атак. Постройте модель угроз в вашей компании, оцените вероятность их реализации и улучшайте защиту согласно вашим приоритетам.

[1] https://www.it-world.ru/cionews/manage_secure/155485.html

Смотреть все статьи по теме "Информационная безопасность"

Опубликовано 19.08.2020