Группировка Buhtrap переключилась на кибершпионаж

Международная антивирусная компания ESET выяснила, что инициатором недавней атаки с использованием уязвимости нулевого дня является известная хакерская группировка Buhtrap. Киберпреступная организация известна атаками на компании в России и Центральной Азии. С 2015 года она интересным образом сменила свои цели, перейдя от атак с финансовой выгодой к кибершпионажу.

Эксперты ESET отметили, что в атаке с использованием уязвимости CVE-2019-1132 применялся один из модулей стандартного загрузчика группировки Buhtrap. Также арсенал хакеров включал набор дропперов и загрузчиков, которые попадают на устройства жертвы под видом легитимных программ. Это был первый замеченный раз, когда Buhtrap использовала подобный подход.

В набор Buhtrap входило вредоносное ПО, которое стремилось собрать пароли от почтовых клиентов и браузеров и переслать информацию на C&C-сервер. Программа также предоставляла своим операторам полный доступ к скомпрометированной системе.

Изучение предыдущих кампаний показало, что преступники часто подписывают вредоносные приложения легитимными сертификатами, а в качестве приманок используют вложения с документами.

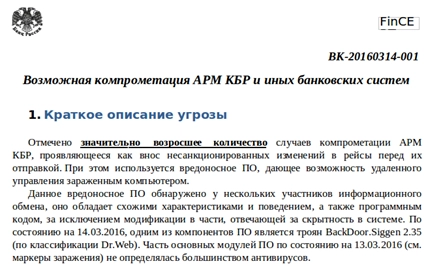

Так, группировка атаковала финансовые структуры российских компаний, прикладывая к письмам поддельные счета-фактуры, контракты, акты сдачи-приемки. В конце 2015 года она переключилась на банки и госучреждения. В качестве приманок использовались поддельные документы об изменении правил в банковской сфере, а также рекомендации Центробанка России.

«Всегда непросто связать атаку с конкретным исполнителем, особенно если исходный код его инструментов находится в свободном доступе в сети. Но, так как смена целей произошла до утечки исходного года, мы убеждены, что одни и те же лица стоят за первыми вредоносными кампаниями Buhtrap против бизнес-структур и банков и атаками против государственных учреждений», — говорит ведущий эксперт ESET Жан-Йен Бутен.

Судя по всему, на данный момент целью группировки стал кибершпионаж за государственными и общественными организациями в странах Восточной Европы и Центральной Азии.

Хотя в их арсенал были добавлены новые инструменты, а более старые обновлены, тактика, методы и процедуры (TTP), используемые в различных кампаниях Buhtrap, не претерпели существенных изменений за все эти годы. Они по-прежнему широко используют установщики NSIS в качестве дропперов и в основном доставляются через вредоносные документы.