Как социотехническое тестирование помогает найти узкие места в информационных системах

«Здравствуйте, Татьяна Игоревна! Звоню вам по просьбе руководителя Владимира Алексеевича. У нас произошел инцидент ИБ: по вашему пропуску сегодня через систему контроля управления доступом был зафиксирован проход в хранилище. Вы пользуетесь ноутбуком только как рабочим компьютером или по каким-то еще личным делам?» Собеседница ответила, что иногда также смотрит YouTube. «Да-да, я понимаю. Не переживайте. Просто возможно, что ваша доменная учетная запись была скомпрометирована и с ее помощью смогли пройти через СКУД».

Это реальный телефонный разговор, который состоялся в выходной день между специалистом департамента аудита и консалтинга Group-IB и сотрудником компании, где проводили социотехническое тестирование. Эксперт должен убедить «Татьяну Игоревну», что ее учетную запись могли взломать и пройти аутентификацию на резервном портале. Он же оказывается фишинговым ресурсом.

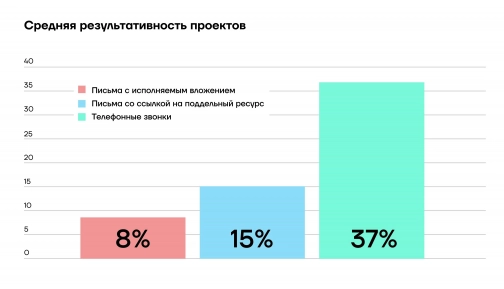

Человек – самое слабое звено в системе защиты любой компании, поэтому фишинг и вишинг используют не только «черные шляпы», но и пентестеры. Недавно аудиторы Group-IB решили поделиться своим опытом социотехнического тестирования, которое команда проводила в 2020 году. В качестве вектора атаки использовались рассылка фишинговых писем со ссылкой на поддельный ресурс (52%), рассылка фишинговых писем с исполняемым вложением (36%), вишинг (12%). Результаты оказались весьма впечатляющими.

Социотехническое тестирование, как правило, проводится для выявления уровня осведомленности сотрудников и их практических навыков в распознавании социотехнических атак, эффективности функционирования систем обеспечения информационной безопасности, уровня подготовки сотрудников ИТ- и ИБ-отделов к выявлению и реагированию на инциденты.

Телефон доверия

Самым результативным (отношение количества попавшихся к общему числу получателей) из представленных форматов стал вишинг – 37%. О его высокой результативности знают не только эксперты по информационной безопасности, но и реальные злоумышленники. В этом «ковидном» году легенды в рамках атак стали более разнообразными и изобретательными: предложение медицинских и юридических услуг, звонки от лица сотрудника прокуратуры, и не стоит забывать о классике – расследование подозрительного перевода банком (порядком приевшийся прием, но, к сожалению, все еще работающий).

Высокая результативность вишинга объясняется несколькими аспектами. Во-первых, заранее известна информация, которую нужно получить. Это позволяет сформировать сценарий разговора, проработать вопросы, которые надо задать для достижения цели. Есть возможность подготовить пути отхода, если собеседник начнет что-то подозревать. Также большой объем работ по сбору информации о сотрудниках и компании, которая используется для формирования легенды и сценария разговора, например, о сотрудниках (ФИО, номер мобильного телефона, добавочный номер, адрес корпоративной электронной почты, ник в телеграмме, отдел, где работает сотрудник, его должность, дата рождения и фото) или о компании (наименования подразделений и имена руководителей ключевых подразделений; используемые внутренние системы).

В разговоре используется информация, которая указывает на осведомленность эксперта о внутренних процессах компании; ссылки на распоряжения, якобы полученные от начальников структурных подразделений компании.

Старый недобрый фишинг

Если сравнивать результативность рассылки фишинговых писем со ссылками на поддельный ресурс и писем с исполняемым вложением, то лидирует первый тип.

Один из ключевых факторов успеха в том, что рядовой сотрудник зачастую не разбирается в доменах, поддоменах и пр. Как следствие, он не видит разницы между portal-domain.ru и portal.domain.ru. Слова и порядок их употребления совпадают и там, и там, а вот символы можно пропустить по невнимательности или в спешке.

В свою очередь, рассылка фишинговых писем с исполняемым вложением предполагает большую вовлеченность со стороны сотрудников, поэтому данный формат тестирования показывает наименьшую результативность. Однако сотрудники, открывшие вредоносные вложения, чаще вступают в переписку с экспертами, чем при работе с фишинговым ресурсом. Это позволяет последним продолжать воздействие для достижения своих целей.

Например, в попытке спасти якобы утерянные данные об отпусках сотрудники присылали не только свой график отпуска, но и файл на весь отдел, а там тысячи сотрудников со всеми данными и структура компании. Также работники часто пересылают письма своим коллегам.

Два в одном

В 2020-м стали чаще появляться новости о том, что злоумышленники используют фишинг и вишинг в рамках одной атаки. К примеру, в начале декабря сообщалось, что преступники рассылают уведомления о долгах за ЖКУ в размере 10–20 тысяч рублей, которые якобы появились за время карантина, и просят оплатить поддельные квитанции онлайн.

Если человек проигнорировал письмо – ему звонили от имени сотрудника управляющей компании для проверки ранее совершенных платежей. На том конце провода убеждали, что долг по квартплате есть, и узнавали способы оплаты и реквизиты карты, которая использовалась для платежа, а затем предлагали сделать пробную транзакцию и сообщить им код из SMS.

Для Group-IB это не было новостью, и к тому моменту компания уже опробовала подобную схему на некоторых проектах: сначала рассылали сотрудникам фишинговые письма, а в случае низкого отклика звонили и в ходе разговора провоцировали сотрудника открыть файл или перейти по ссылке и выполнить действия, указанные в письме, или узнавали, почему он отказался выполнять инструкцию.

В результате сотрудники, которые изначально не хотели переходить по ссылке или не были заинтересованы в предлагаемой акции, меняли отношение к нашему фишинговому письму и, поддавшись на уговоры эксперта, делали то, что угрожало безопасности компании.

Таким образом, одновременное использование фишинга и вишинга оказалось более результативным, чем просто фишинга. Сотрудники, которые подозревали, что проводится тестирование, меняли свое мнение, верили в легитимность писем и охотно шли на контакт с экспертами.

Полный комплект

С чего начинается социотехническое тестирование? Первый пункт – постановка целей, ведь именно конкретные задачи определяют составляющие проверки. В список входят: время на подготовку к тестированию, объем разведывательных работ, формат проверки, условия, которые должна обеспечить компания.

В 2021 году Group-IB рекомендует бизнесу попробовать тесты «фишинг + вишинг» или только «вишинг». Это поможет сотрудникам не только в корпоративной среде, но и при подобных атаках в нерабочей обстановке.

Главное, о чем следует помнить: обучение и социотехнические тестирования должны быть направлены на формирование культуры поведения, которая позволит своевременно выявлять и эффективно реагировать на различные атаки.

Стоит сместить фокус с заучивания обязательных действий по обнаружению социотехнических атак на объяснение, почему их должен выполнять каждый сотрудник в компании. Без осознанного подхода к информационной безопасности со стороны сотрудников ни одна обучающая программа не сработает.

Обращайтесь к экспертам в области практической безопасности – они расскажут об актуальных тенденциях в социотехнических атаках, порекомендуют лучший именно для вас формат тестирования. Также не забывайте о простых правилах цифровой гигиены и рекомендациях по повышению осведомленности в ИБ.

Следует помнить о регулярном обучении и опросе сотрудников, понятной поставке материалов и гайдов (Вики-страницы, видео и т. п.), обязательной двухфакторной аутентификации, разграничении доступа и минимизации прав пользователей, хорошей фильтрации электронной почты, средствах защиты от целенаправленных атак.

Смотреть все статьи по теме "Информационная безопасность"

Опубликовано 15.03.2021