Песочница для риск-ориентированной защиты бизнеса

Современное вредоносное ПО разрабатывается для целевых атак и может не обнаруживаться классическими средствами защиты. Поэтому компаниям необходимо эффективное решение, не требующее дополнительных инвестиций в ИБ-департамент и способное защитить бизнес от угроз «нулевого дня».

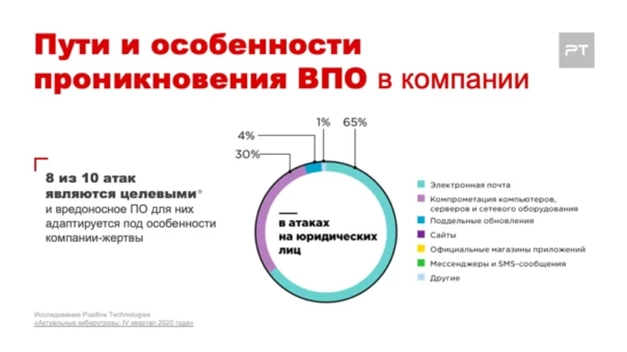

По статистике, 58% атак на юридические лица осуществляется с применением вредоносного ПО. Например, в промышленном секторе кибератака может вызвать остановку производственного процесса, что приведет не только к финансовым убыткам, но и к технологической катастрофе, если речь идет о технически важных объектах. Кроме того, в последнее время популярны вредоносные программы, называемые «стиллерами»: их цель – хищение как персональных данных сотрудников или клиентов, так и данных, представляющих коммерческую тайну. Полученную информацию злоумышленники могут продать конкурентам, использовать для точечных атак на конкретных людей или кибершпионажа.

Статистика Positive Technologies

Сегодня в большинстве компаний преимущественно используются гибридные инфраструктуры. Помимо корпоративного локального сегмента, более распространенным становится использование облачных сервисов. К тому же в последние полтора года (в связи с пандемией COVID-19) многие компании стали массово переводить сотрудников на удаленную работу, вследствие чего периметр становится размытым и очень сложно видеть картину происходящего в сетевой инфраструктуре и контролировать оборот файлов. Формируется множество точек входа в инфраструктуру и векторов распространения угроз. В связи с увеличением файлового обмена важно определить, какие из обрабатываемых файлов содержат в себе зловредный код, а какие являются легитимными и безопасными. Необходимо также иметь определенную изолированную среду, которая позволяла бы проверять эти файлы, выдавая вердикт об их действительном характере и возможном влиянии на информационную систему.

Песочницы на страже ИБ компании

Периодически мы наблюдаем атаки, которым удается обойти антивирусную защиту, а также средства защиты информации, работающие с использованием сигнатурного метода обнаружения вредоносов. Такие инструменты хорошо справляются с уже известными угрозами, но, если речь заходит о целевых атаках, при которых вредоносное ПО разрабатывается специально под инфраструктуру атакуемой организации, сигнатурные методы анализа могут быть неэффективны.

Решением в этих случаях стала песочница. Если средства антивирусной защиты анализируют файлы за счет уже известных сигнатур, которые наполняются и распространяются по взаимодействующим компонентам и системам антивирусной защиты, то песочницы помогают защититься от неизвестных ранее угроз, содержащих в себе макросы или коды, отсутствующие в базе данных сигнатур. Их преимущество в том, что файл загружается в изолированную безопасную виртуальную среду, где ведется полный мониторинг активности файла с целью выявления его дальнейших действий при попадании в систему. Это могут быть попытки эксплуатации уязвимости операционной системы и приложений, открытие ссылок в браузере, манипуляции с реестром или уже запущенными процессами на рабочей станции. По совокупности полученной информации песочница делает вывод, безопасен данный файл или нет.

Возможности и эффективность песочниц

По данным опроса, проведенного Positive Technologies, чаще всего с помощью песочниц организации проверяют файлы из Интернета (64% респондентов), проводят ручные проверки файлов (57%) и защищают электронную почту (54%).

Песочницы же можно назвать универсальным решением для любой отрасли – будь то промышленность, ретейл, медицина, финансовая сфера или госсектор. Как правило, самый распространенный канал, по которому вредоносное ПО попадает в инфраструктуру, – это уже упомянутая электронная почта: больше половины всех атак происходит именно через нее.

Статистика Positive Technologies

Злоумышленники постоянно развивают вредоносное ПО, с тем чтобы его не могли обнаружить классические средства защиты. Вредоносные программы для целевых атак разрабатываются под конкретную компанию и используемое в ней ПО. Для их выявления в песочнице должен работать тот же софт, что и на действующей рабочей станции. Поскольку каждая компания имеет свои, уникальные особенности инфраструктуры, универсальной песочницы для всех быть не может. Однако эту задачу удается решить, если в песочнице присутствует комплекс механизмов для настройки под ключевые риски конкретной организации. Например, возможность кастомизации виртуальных сред.

Свободная кастомизация очень важна. Бывает, что вредоносное ПО попадает в песочницу и анализируется ее средствами, однако формат файла может не поддерживаться. Например, если файл в Excel-формате, а в песочнице не развернут пакет офисных приложений, то запустить файл с анализом рабочего процесса будет невозможно и песочница не сможет его проанализировать, а, следовательно, пропустит дальше, не считая вредоносным. Нередко корректность запуска и возможность выявления угрозы зависят и от версии стоящего в виртуальной среде ПО. Поэтому очень важно, чтобы на песочнице были установлены именно те приложения и их версии, которые действительно используются в компании.

Защита от целевых атак без увеличения бюджета

Обычно для эффективной защиты от целевых атак компании необходима мощная служба ИТ-безопасности, что зачастую требует увеличения штата ИБ-департамента и затрат на его содержание. Песочница же позволяет бороться со сложными комплексными угрозами без привлечения дополнительных специалистов и будет выгодна как для крупных компаний, так и для сегмента СМБ.

Опыт Softline в реализации ИБ-проектов показывает, что иногда для обеспечения информационной безопасности компании необходимо не одно, а несколько решений от разных производителей. Да, песочница защищает от целевых и массовых атак с применением вредоносного ПО. Однако для всесторонней защиты могут потребоваться как решения для обеспечения безопасности сетевого периметра, удаленного доступа и взаимодействия с ресурсами сети Интернет, так и агентские продукты для обеспечения безопасности рабочих станций. Дополняя друг друга, они обеспечат должный уровень защиты бизнеса от угроз в соответствии с концепцией построения эшелонированной системы безопасности.

Опубликовано 31.08.2021