Сергей Халяпин: «От SD-WAN до доступа c нулевым доверием. Citrix отвечает всем требованиям Gartner для SASE»

На вопросы главного редактора IT News Геннадия Белаша отвечает Сергей Халяпин, руководитель системных инженеров, Сitrix Восточная Европа и Россия.

Почему традиционные способы обеспечения безопасности устарели?

Под традиционными способами я понимаю те, что были до пандемии, когда четко существовал защищенный периметр организаций. Тогда работа осуществлялась через граничные устройства, установленные ИБ-подразделением на корпоративных девайсах с достаточным уровнем защиты и с использованием корпоративных инструментов. При массовом переходе на удаленную работу традиционный периметр размывается и исчезает. Построить такую же мощную защитную систему вокруг каждого домашнего офиса и обеспечить его всеми инструментами, которые ИБ-подразделение годами обкатывало и настраивало, невозможно. Тем не менее конечным пользователям надо обеспечить комфортную работу со своими приложениями и в то же время надежную защиту корпоративных данных. Таким образом, традиционные способы обеспечения безопасности продолжают действовать для тех, кто работает в офисе и защищенном периметре, но их требуется расширять и дополнять. Повторюсь, полностью защитить такую размытую инфраструктуру невозможно.

Какие сложности возникают у компаний, которые используют VPN?

В таких случаях важно, чтобы необходимые ресурсы находились в зоне, контролируемой ИБ-службой. Мы дома подключаемся с корпоративного устройства, выданного в офисе, к офисной инфраструктуре – и все хорошо работает. Но в последнее время большое количество ресурсов вынесено в облако. По VPN, скорее всего, к ним подключиться не удастся, либо каждое из них будет требовать настройки своего VPN. Корпоративных устройств, которые нужно было выдать всем, кто переходил на дистанционный режим работы, явно не хватало. Поэтому кто-то использовал домашний ПК, кто-то ноутбук, планшет, фаблет и другие устройства. Далеко не под все эти платформы есть VPN-клиенты, либо они не обеспечивают необходимого уровня комфорта. Кроме того, не все могут самостоятельно настроить VPN.

Как это влияет на безопасность, масштабируемость, эффективность работы пользователей?

С точки зрения безопасности, если появляются новые задачи, все традиционные решения, в том числе и VPN, начинают оказывать тормозящий эффект как на масштабируемость, так и на эффективность работы. И здесь в рамках решения Citrix по виртуализации десктопов есть интересная возможность – подключение с любого устройства к физическому ПК, расположенному в офисе. В прошлом году для одного из наших заказчиков мы реализовали подобную задачу. При этом компании не потребовалось докупать большое количество оборудования, поскольку в офисе остались физические устройства, а сотрудники получили возможность использовать для работы любые персональные девайсы. С точки зрения быстроты, комфортности и гибкости такое решение позволило быстро, буквально за 7–10 дней развернуть и перевести около 20 тысяч пользователей на удаленную работу. Поэтому традиционные варианты обеспечения безопасности при традиционной работе с имеющимися ограничениями по-прежнему будут использоваться. В случае если мы выбираем более гибкий режим работы и имеем возможность использовать различные платформы и устройства, то проще использовать новые решения, которые появились на рынке, в том числе у Citrix.

Для чего предназначена SASE и что собой представляет ее модель?

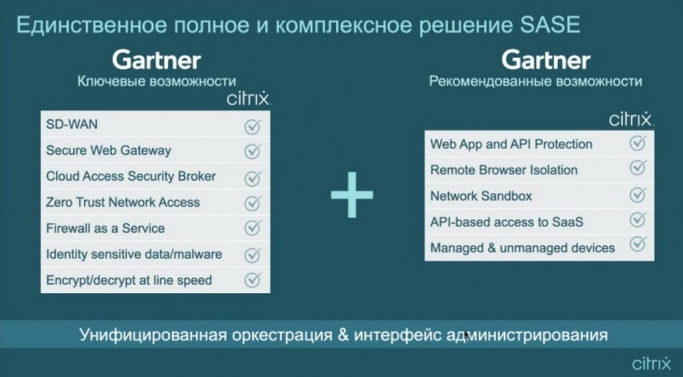

Это концепция, которую предложила Gartner. На схеме можно увидеть, что она включает в себя.

Важно, что это не один продукт, закрывающий сразу все решения. У всех игроков на рынке это некий бандл, который комбинирует имеющиеся и новые продукты так, чтобы обеспечить решение задач согласно концепции SASE. Citrix – один из немногих вендоров, кто предлагает вариант, который соберет все, что Gartner отнесла как к ключевым, так и рекомендованным возможностям, а также обладает единым интерфейсом администрирования и оркестрации для управления всей этой инфраструктурой.

Какие сервисы входят в архитектуру SASE?

Прежде всего SD-WAN – программно-определяемые сети, включающие в себя аппаратные либо виртуальные решения, которые отвечают за реализацию трех основных задач: оптимизацию использования WAN, виртуализацию использования глобальных и прочих каналов связи, повышение производительности ПО. Поскольку система видит трафик, она понимает на основе шаблона, что это за приложение, и дальше, используя административную консоль, мы однократно настраиваем соответствующие правила, распределяя трафик по имеющимся каналам в зависимости от приоритетности и критичности отправляемых файлов и приложений. При этом система будет динамически регулировать загрузку имеющихся каналов и в случае возникновения сбоев автоматически, без привлечения администратора, перенастроит поток данных таким образом, чтобы он наиболее полно соответствовал требованиям, которые изначально администратор установил в консоли. Кроме того, мы можем управлять ограничениями на уровне приложений. Возьмем, к примеру, Facebook. В компании есть департамент, который занимается маркетингом, продвижением имиджа, бренда, в том числе в соцсетях. Для этих сотрудников нужно максимально полно открыть функционал, предоставляемый Facebook, а для остальных – урезать, если администратор считает его излишним или вредным для компании.

А что идет дальше?

Следующий уровень – поведенческая аналитика, которая позволяет, с одной стороны, иметь четкое представление, что у нас происходит в рамках инфраструктуры, а с другой – обеспечить проактивную защиту. Например, я работаю из Москвы и Московской области, обычно с 9 до 10 вечера, а по воскресеньям стараюсь отдыхать. Система построила такой поведенческий шаблон. И теперь, увидев, что пользователь с данным логином начинает входить, например, с Африканского континента в 2 часа ночи и обращаться к самым разным приложениям, система понимает, что каждое отклонение от традиционного шаблона – это повышение уровня риска. Как только мы пересекаем уровень, который администратор задал как критический, начинают срабатывать политики, которые он прописал. Например, ограничивается доступ учетной записи к бизнес-критичным приложениям, запрещается проброс накопителей внутрь сессии, включается запись действий пользователя в видеофайл, поступает уведомление администратору и офицеру безопасности, а запросы перенаправляются в песочницу. Таким образом, система в зависимости от изменений в поведении пользователя будет самостоятельно применять те или иные политики и иные ограничения, изначально прописанные администратором.

Но ведь сотрудники могут подключаться не только из офиса, но и с домашнего компьютера или, например, из кафе?

Конечно, служба ИБ не может гарантировать, что на персональном устройстве нет вредоносных программ, что дома дети не поймали какой-нибудь троян. И теперь этот зловред окажется внутри корпоративной сети при подключении по VPN. В случае использования решений Citrix мы фактически подключаемся через промежуточный слой, через определенного брокера, который будет смотреть, какие запросы идут, куда мы обращаемся. То есть система изначально рассматривает любое подключение как небезопасное – с нулевым доверием к тем ресурсам, к которым идет запрос и откуда он идет. Citrix Secure Workspace Access дает возможность развернуть в облаке либо внутри собственного дата-центра необходимые браузеры, настроить их подключение к соответствующим ресурсам. Попадая на портальную часть, пользователь видит иконку соответствующего приложения, кликает по ней. В некой песочнице запускается нужный браузер, и пользователь, с чего бы он ни зашел – планшета, смартфона, Mac или Linux, – гарантированно получает доступ к своему приложению. Конечно, мы не можем гарантировать, что пользователь будет относиться к своему устройству так же, как офицер ИБ: педантично проверять и обновлять все решения, развернутые в инфраструктуре компании. Поэтому всегда есть опасность, что пользователи что-то поймали на свой компьютер и эта вредоносная программа постарается попасть в корпоративную среду. Здесь защита работает сразу по двум направлениям. С одной стороны, при подключении к внешним сервисам Secure Internet Access будет проверять, что тот ресурс, ссылку на который мы получили, является доверенным и не выполняет зловредных функций. С другой стороны, с точки зрения DLP мы проверяем, что именно пользователь или приложение, которое вышло в Интернет, пытается передавать и не является ли это нарушением корпоративных правил и политик.

Как выбрать партнера, который сможет установить SASE?

В данном случае хорошим вариантом будет пообщаться с партнером, посмотреть портфолио заказов и решений, которые у него есть, пообщаться с его заказчиками. Если партнер говорит: «Да вы просто скажите, что сделать, я все сделаю!», – это неправильный подход. В случае таких глобальных проектов заказчик сначала должен услышать много предварительных вопросов, в частности: «Что вы планируете через три года? Каким будет развитие вашей инфраструктуры и куда пойдет развитие вашей инфраструктуры рабочих мест?» И если вы видите, что партнер начинает задавать эти вопросы, значит, он придерживается правильного подхода. И, скорее всего, вы вместе, проработав разные концепции, выберете то, что вам больше всего подойдет как конечному заказчику.

В чем заключаются основные характеристики модели нулевого доверия (Zero Trust Network Access, ZTNA)?

Раньше, приходя в офис, пользователь четко знал, что его рабочее место на третьем этаже, кабинет номер 324, стол у окна. IT-специалист понимал, что с такого-то порта началась работа, пришел сотрудник, сел за свой компьютер и работает с теми или иными сервисами и приложениями. Но сейчас тот же сотрудник может подключиться как по кабелю в офисе, так и по Wi-Fi, либо по LTE, либо сидя в кафе. И говорить о том, что мы доверяем этому подключению, невозможно. То же самое с устройствами. Если это корпоративный ноутбук, пользователь вынужден следовать правилам, которые компания применяет к этому устройству, с использованием различных сервисных решений. Если же он работает из дома на своем устройстве, которым пользуются в том числе и его домочадцы, никто не гарантирует, что на нем нет вредоносных программ, способных повлиять на выполнение тех или иных бизнес-функций. Концепция нулевого доверия подразумевает, что по умолчанию мы не можем доверять никому.

Может ли ZTNA обеспечить доступ конкретного ноутбука в конкретное время к конкретной важной базе данных?

Это вообще не про ZTNA. Это про Active Directory, про разграничение прав пользователей, в том числе временных. Мы, понимая, откуда сотрудник подключается, видя его устройство и каким каналом он идет, можем дать ему доступ к тем решениям, к которым он правомочен подключаться, ограничивать либо включать дополнительные механизмы защиты. Например, потребовать не только логин-пароль, если он подключается из дома, но и второй фактор. Либо вообще использовать многофакторную аутентификацию. То есть начинаем строить различные деревья доступа: в этом случае предоставляем полный доступ, в другом – доступ с ограничением, поскольку у нас нулевое доверие к устройству, с которого пришел пользователь. Мы можем отключить возможность сохранять что-либо на этом устройстве, поскольку не уверены, есть ли там антивирус, последние пакеты обновлений. Кроме того, мы можем ограничить навигацию: пользователь получит доступ только к этой web-странице, к этому web-приложению и с этого браузера, а на другое приложение уже перейти не сможет. Ограничение скачивания, логирования клавиатуры, печати, водяные знаки – все это мы применим на той граничной части, которая организует доступ в том числе к веб-решениям и сервисам, к которым мы доступа как администратор не имеем.

Чем отличается подход Citrix от подхода других компаний в использовании SD-WAN?

Тема SD-WAN далеко не новая. Каждый вендор делает упор на интересующие его нюансы и особенности. Что касается Citrix – мы обеспечиваем лучшее понимание трафика, то есть количества приложений и подприложений внутри потока, чем большинство других поставщиков. Кроме того, мы активно интегрируем SD-WAN с решениями по виртуализации десктопов и приложений и другими сервисами, которые предоставляем. Но самое главное – необходимо сравнивать решения разных провайдеров, ориентируясь на задачи, которые стоят перед заказчиком. Например, если у компании уже есть терминальные решения Citrix, конечно, Citrix SD-WAN будет ему более интересен, чем другие, поскольку эти решения можно хорошо интегрировать. Кроме того, если планируется дальнейшее развитие сервисов SASE внутри организации – Citrix тоже есть что предложить, кроме SD-WAN. Если же у заказчика уже развернуто какое-то решение с SD-WAN от другого вендора и он просто что-то докупает – бессмысленно предлагать ему к 100 устройствам одного поставщика добавить 10 устройств другого. Скорее всего, максимальной производительности и максимального функционала при совместной работе они не покажут.

Важно ли подключать ИБ-подразделение к внедрению SD-WAN еще на стадии проектирования? Или ИБ-служба и потом все настроит должным образом?

Очень важно, чтобы ИТ- и ИБ-подразделения на фазе выбора решений и выставления функциональных требований работали совместно. Иначе одна из сторон может не получить необходимый функционал, что в итоге обернется новыми затратами на закупку дополнительных решений и спорами о зонах ответственности между отделами. Поэтому чем раньше и более плотно эти два подразделения начнут работать сообща, тем более гладко пойдут процессы тестирования, внедрения и интеграции решений, а значит, тем правильнее будет подход к построению инфраструктуры.

Как вы оцениваете экономическую эффективность использования SD-WAN?

Это всегда зависит от того, что заказчик хочет получить на выходе, какие ему нужно решить задачи. Если его сейчас все устраивает, значит, он никогда не сталкивался с проблемой потери связи на имеющемся канале, например. Или же готов пережить отсутствие связи в течение суток. Думаю, в таком случае решения SD-WAN вряд ли покажут ему экономическую эффективность. Он поймет, что получит какие-то дополнительные преимущества, но посчитать экономический эффект будет сложно. Другое дело – компания, которая очень сильно завязана на доступности своих сервисов из филиалов или доступности подключения к каким-то облачным платформам. В этом случае мы организуем максимально возможное количество каналов между точкой А и точкой В, и система сама будет определять наиболее оптимальный из них с точки зрения передачи в зависимости от типа трафика.

Опубликовано 04.10.2021