После драки кулаками машут или как защититься от вирусов

«Есть много путей преодоления опасностей,

если человек хоть что–то готов говорить и делать»

Сократ

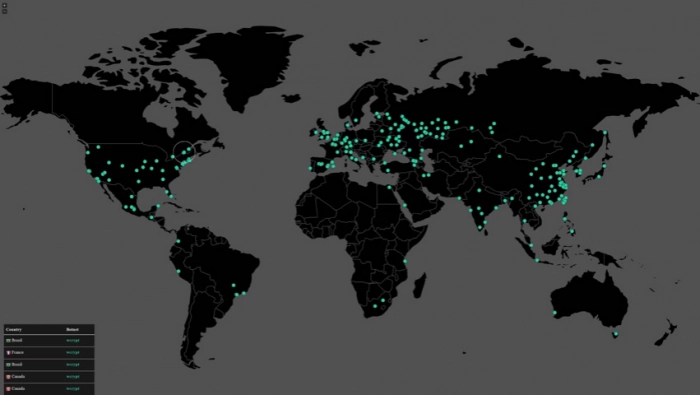

Вирус-мздоимец Petya.A, представитель гибридных получервей-вымогателей, или, по-научному, “ransomware”, наделал много шума своим появлением. Шутка ли — пострадали правительственные, финансовые, промышленные, коммерческие и прочие структуры, включая службы безопасности. Последним, правда, очень не хотелось в этом признаваться, но пришлось — куда же денешься от очевидного “у нас компьютеры временно не работают и сайт лежит тоже, да!”. Фактически, 27 июня в одночасье полегла чуть ли не вся инфраструктура целой страны (речь об Украине), а уж сколько седых волос на этой почве обрели руководители различного ранга — и не перечесть.

Ходят слухи об инфарктах и случаях нервных расстройств среди сотрудников ИТ-отделов, но кто же станет верить досужим домыслам? Лучше обратим внимание на странные островки спокойствия и уверенности в этом океане боли и паники: у них ничего не заражалось, ничего не ломалось, и, в отличие от остальных, эти странные люди спокойно и с интересом продолжали следить за развитием событий со своего собственного компьютера. Ни секунды не опасаясь, что их постигнет печальная участь соотечественников. И это ведь не только “частники”: не пострадали крупные и мелкие фирмы, обошла беда стороной и огромные банки, и филиалы транснациональных корпораций. Почему? На этот вопрос можно было бы ответить просто: “Соблюдали правила техники безопасности и не пользовались потенциально опасными механизмами”.

Просто? Конечно, просто, ведь с детства твердят об обезьяне с гранатой. А то, что необученный безграмотный пользователь — та же обезьяна, а компьютер, работающий под управлением Windows, — та же граната, не менее общеизвестный факт. Любой сисадмин знает. Даже эникейщик вздрагивает при слове “бухгалтерия” или “отдел кадров”: это самые страшные подразделения, сотрудникам которых никто не в силах объяснить, что пароль нельзя писать помадой на клавиатуре, рабочее место должно быть столь же личным, как зубная щетка или гребень, а запускать какие-либо файлы, пришедшие по почте от неизвестного адресата и вовсе “карается смертию”. И вот, пожалуйста: запустив фальшивое резюме, кадровик, фактически, дал старт эпидемии. А тут еще “девочка”-бухгалтер, слегка обученная тому, как устанавливать обновления в системе M.E.Doc, выполнила апдейт с вирусом на “боевом” сервере, забыв о резервных копиях… И все. Нету больше на фирме ни компьютеров, ни серверов. 27 числа все полегли, как спелая рожь под косой.

А ведь можно было обойтись и без этого, если бы изначально …

Выбросить Windows

Как известно, история вирусных эпидемий началась вскоре после появления операционной системы MS-DOS, а затем и Windows. Не было бы “винды”— не было бы вирусов. Скорее всего. Ведь, как общеизвестно, ни Linux, ни MacOS, ни OS/2, ни прочие Unix-like системы не подвержены вирусным заражениям.

А во многих компаниях и вообще использование Windows попросту запрещено и/или ограничено. Отсюда вывод: если работа такова, что можно без труда отказаться от продукции Microsoft, это надо сделать. Пользователи завоют? Да кто их спрашивать-то будет? Уже известно, что в подавляющем большинстве случаев офисный компьютер может быть “под линуксом”, без каких-либо ограничений для пользователя. Как вариант — можно задействовать MacOS. И престижно, и безопасно. А серверы можно и под другими серверными ОС запустить. В том числе и под Linux, и даже корпоративным, со всеми прелестями официальной поддержки.

Ограничить права пользователей

Юзер, сидящий под “учеткой” администратора, нонсенс. Аккаунт суперпользователя должен задействоваться только и исключительно для спецопераций, сертифицированным персоналом и с соблюдением правил техники безопасности. Паранойя, скажете? Ну тогда оглянитесь вокруг: поглядите на 12 500 зараженных компьютеров и серверов — ведь Petya.A как раз и распространялся по соседним “компам”, используя учетную запись пользователя. А за одно и “дыру” в сетевом протоколе SMB, столь “любимом” Windows. Вообще, разумно довести полномочия пользователя до таких, при которых он не сможет делать ничего, кроме того, что ему необходимо. Поверьте, исполняемые файлы не нужны кадровым работникам. Они должны незамедлительно изыматься из почтовых отправлений с уведомлением ИТ-персонала. Идеальный вариант — оснастить всех пользователей терминальной системой, тонкими клиентами, и предоставить им удаленный доступ к системе. Задействовать виртуальные машины, “песочницы” и лишить даже малейшей возможности куда-нибудь “всунуть” флеш-накопитель или оптический носитель информации.

Исключить в сети предприятия невостребованные порты

Как известно, для того, чтобы “Петя” заразил соседние компьютеры, он обязан был иметь доступ к специфическим портам tcp/139 и tcp/445. Так вот: их не должно было быть открыто ни на одном компьютере, ни на одном маршрутизаторе. Если, конечно, они не нужны (а они в большинстве ситуаций не нужны!). Конечно, для других вирусов могут существовать и другие “удобные” порты, но есть правило: невостребованные порты должны быть заблокированы брандмауэром.

Взять за правило делать резервные копии

Каждый день. Для серверов — трижды. Для персональных рабочих мест, на которых хранятся важные данные — дважды. И не просто делать, а разработать схему, где будут все бэкапы, и инкрементальные, и дифференцированные, и полные. Более того: хранить их в защищенном месте, не подключенном к локальной сети. Или если уж подключенном, то каким-либо одним способом: например, ftp-сервисом. Да хоть на магнитной ленте, лишь бы не на том же сервере, где крутится вся “боевая” информация. Кстати, сотрудникам, работающим за ПК, положены перерывы каждые 45 минут. Вот и пускай пойдут, разомнутся, а за это время быстренько сделается бэкап самого важного сервера.

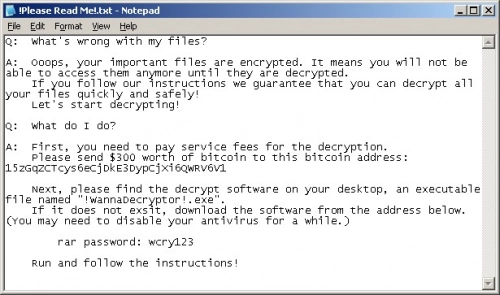

А что же делать сейчас, когда уже все приключилось? Как исправить ситуацию? Ответ, к сожалению, — “никак”. Если данные зашифрованы — их не восстановить. Возможно, когда-нибудь появится дешифратор для испорченных дисков; если в это верите, приобретайте новый “винчестер”, и запускайте ПК в работу. А старый диск сложите в сейф. Или на полочку — вдруг он таки дождется своего “звездного часа” и данные получится “вытянуть”.

“А я вернулся из отпуска, и боюсь включать ноутбук”

Ситуация вполне нормальная. Равно как и фраза: “А у меня Windows, и все в порядке! Что делать?”. Первое правило: включать можно! Перезагружать нельзя. Вирус шифрует диск именно в процессе перезагрузки, маскируясь под стандартный ChkDsk. Поэтому запускайте смело, и тут же действуйте по списку:

1. проверьте на наличие файл perfc. dat в корневом каталоге Windows (обычно — С: \Windows\). Если есть — ПК заражен, придется лечить;

2. немедленно сделайте резервную копию системы и важных данных со всех дисков. Хотя бы встроенными средствами. Желательно — на внешний носитель, оптический, в облако, в сетевое хранилище или на внешний HDD;

3. загрузите все обновления к системе, особенно важно установить апдейт MS17-010;

4. Закройте порты 135, 139, 445, 1024-1035 в брандмауэре Windows;

5. установите антивирус, если его еще нет (по слухам, Avast гарантировано “видит” Petya);

6. сделайте себе учетную запись без прав Администратора, и работайте только под ней;

7. НЕ “ЗАПУСКАЙТЕ” НИКАКИХ ФАЙЛОВ, ПРИШЕДШИХ ПО ПОЧТЕ ОТ НЕИЗВЕСТНОГО АДРЕСАТА. Впрочем, лучше вообще ничего не запускайте.

Если компьютер не заражен, этого должно хватить. А если вы обнаружили тот самый файл, или таки запустили что-то не то, или внезапно и из ниоткуда появился синий экран смерти с требованием перезагрузить компьютер — не паникуйте, и не перезагружайте компьютер ни в коем случае! Если у вас есть антивирусный live-cd — прекрасно, можете попробовать зайти в BIOS, отключить жесткие диски из списка загрузочных, стартовать с оптики или флеш-накопителя и попытаться вычистить зловреда. Вероятность того, что он будет обезврежен, достаточно высокая. Если антивирусного диска нет, и раздобыть его (у друга, у соседа, с другого домашнего ПК) нет возможности, тогда попробуйте выполнить п.2 из перечня выше. А затем надо брать пораженный накопитель и ехать к специалисту — скорее всего, информация не пострадает. А уж после восстановления подключайте “винчестер” обратно в компьютер, восстанавливайте запись в BIOS, загружайтесь, и выполняйте все пункты по списку выше, начиная с первого. Да-да, а кто сказал, что нету риска повторного заражения?

Эпидемия WannaCry ничему не научила. Впрочем, не факт, что и Petya чему-то научит: руководители высшего звена привычно игнорируют вопли сисадминов о необходимости “что-то делать”, нерадивые сисадмины игнорируют правила и требования информационной безопасности, а пользователи вообще считают, что ИТ-специалисты “во всем виноваты” и “сами все починят”, а значит, нечего их и слушать. А еще злобные хакеры всему виной. Да вот только почему-то те, кто носил каску и пристегивался монтажным поясом-страховкой живы и здоровы, в отличие от их халатных коллег. Ну и, конечно же, в самом вирусе ничего страшного: видеокарту не выжигает, процессор не разрушает. А из бэкапа восстановится — дело десяти минут.

Опубликовано 04.08.2017