Как защититься от мошенников: пароля уже мало

Еще недавно система «логин-пароль» считалась достаточно надежной: она препятствовала получению злоумышленниками доступа к важной персональной информации, а ее реализация на компьютерах и смартфонах обеспечивала удобство и простоту применения. Такой способ защиты можно было встретить даже в системах дистанционного банковского обслуживания, и многие пользователи до сих пор ограничиваются ею, главное – никому не сообщать этих секретных данных.

Но время идет, и пора переходить на дополнительные меры защиты. Взять, к примеру, такое новое направление, как использование криптовалют. У многих его участников доступ к криптокошельку или аккаунту на криптобирже до сих пор защищен лишь посредством открытого ключа и SEED-фразы (или их аналогов). И, хотя эти средства стали значительно более сложными для взлома с помощью атаки Brute Force, тем не менее остались беззащитными против банального воровства – физического или с привлечением программных средств.

Разработчики давно осознали изъяны простой парольной системы. Например, появилось такое явление, как кража данных с помощью фишинговых атак: сначала это рассматривали как глупость со стороны пользователей, против которой, как известно, нет защиты, но подобные факты стали настолько массовыми, что от них уже невозможно было отмахнуться.

Мошенники тоже не тратили время даром, научившись скрытно устанавливать вредоносные программы – кейлогеры, умеющие считывать нажатия кнопок на клавиатуре атакуемого компьютера, отыскивая последовательности, связанные с вводом пароля и другой защищенной информации. Следующим их «изобретением» стали фальшивые скринсейверы, способные вести постоянную «фотозапись» экрана и передавать в «центр» картинки для изучения.

Разработчики ответили на вызов не только проведением внешнего аудита создаваемых онлайн-систем, но и введением дополнительных данных для усиления системы контроля (тип и версия используемого браузера, MAC-адрес и тип применяемого устройства и пр.). Эти данные трудно фальсифицировать, особенно когда нет полной информации обо всех параметрах контроля. Тем не менее, считают ИБ-специалисты, сами пользователи должны активнее участвовать в процессе собственной защиты.

Что же нужно делать, чтобы распознать приход непрошенных гостей и не дать им реализовать свои коварные планы?

Прежде всего – быть настороже

Поскольку разработчик онлайн-ресурса и пользователь дистанционно разделены, необходим определенный набор каналов связи, по которым будет передаваться вся служебная информация, в том числе оповещения в случае подозрений в мошеннических действиях со стороны пользователя. Обычно для этого выбирают номер мобильного телефона, на который будут приходить SMS-уведомления, и адрес электронной почты для оповещений. Мониторинг и контроль этих каналов – заветная цель мошенников.

Но, оказывается, и в такой схеме есть уязвимости. Так, пользователям зачастую неудобно использовать множество паролей и адресов E-mail, которые они выделили для защиты онлайн-ресурсов. Можно применять специальные программы для хранения паролей, но многие идут более простым путем: выделяют конкретный аккаунт и привязывают к нему все виды защиты (для устройств, доступа к программам и сайтам и т. д.). При этом задействуются одни и те же пароли, а свою задачу пользователь видит только в том, чтобы «не светить» эти данные посторонним.

Пришло время действовать

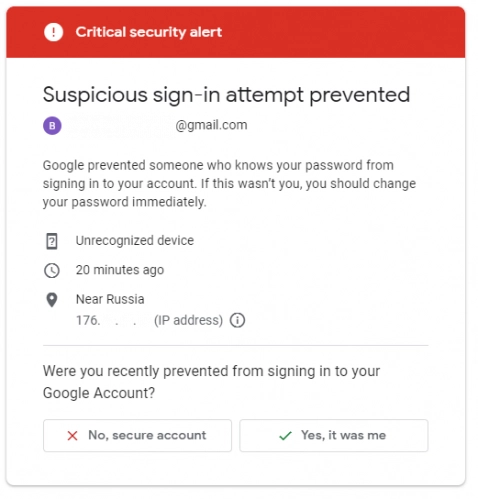

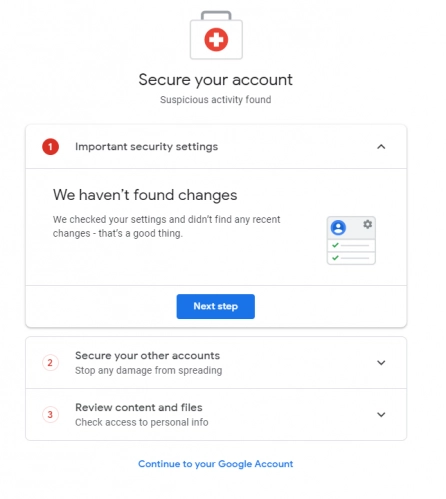

Отсюда правило первое: выделив для канала связи специальный аккаунт E-mail, не забывайте его периодически просматривать. Если среди полученных сообщений или SMS-оповещений обнаружится нечто подобное (рис. 1), надо срочно принимать меры.

Сообщение службы безопасности Google Gmail о попытке проникновения в аккаунт со стороны неизвестного устройства

Первым делом следует проверить, доступен ли почтовый аккаунт под прежним паролем. Это самый неприятный момент в возникшей ситуации, ведь большинство современных систем аутентификации пока не используют специальных механизмов для проверки, например, по токенам или биометрическим данным. Если же контроль над каналом связи утерян, то впереди вас ждут серьезные трудности по его восстановлению (аналогичное происходит и при краже или потере смартфона, к которому был привязан аккаунт). Тут либо самое страшное уже произошло (например, потеря финансовых средств), либо вы имеете дело с маргиналами. Как быть в этой непростой ситуации – тема для отдельной статьи.

Но в большинстве случаев мошенники не блокируют доступ к аккаунту: в первую очередь их интересует информация, которая поступает по этому каналу, и они стараются оставаться незаметными. Причем, как рассказывают аудиторы безопасности корпоративных систем, подобное латентное состояние может длиться годами: мошенники проводят взлом, оставляют «жучок» и начинают искать «заказчиков», готовых оплатить будущую атаку. Все это время почтовая система пользователя работает как обычно. Выявить и своевременно предпринять меры для пресечения будущей атаки – вполне реально.

Но прямая кража интересна лишь для начинающих мошенников – это уголовная статья, и никто не хочет рисковать столь серьезно. Чаще просто просматривают содержимое канала связи с целью выявить важные детали и использовать их для шантажа владельца.

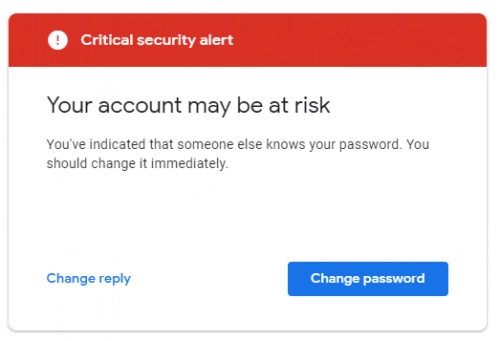

Сегодня разработчики почтовой системы уже научились распознавать характерные признаки мошенничества. Например, Google Gmail сразу подсказывает очевидное действие – сменить пароль (это делается непосредственно после обнаружения попытки входа в аккаунт с достоверным паролем, но с неподтвержденного ранее устройства), а также информирует о местах, где было зарегистрировано несанкционированное проникновение.

Google предлагает подтвержденному владельцу аккаунта сменить пароль.

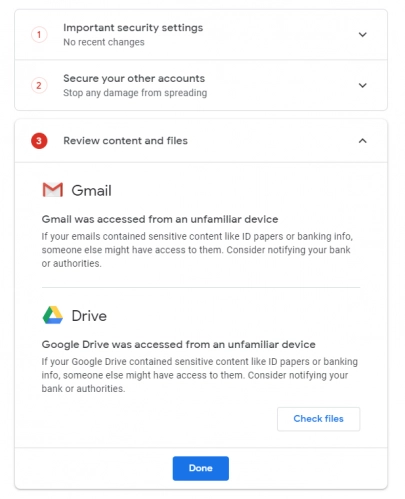

Google сообщает о местах несанкционированного проникновения

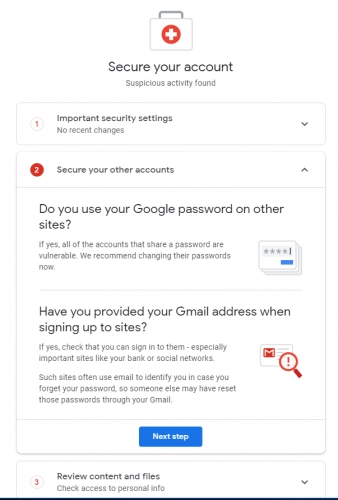

Не забывает Google сообщать и о типичной ошибке пользователей, применяющих один и тот же пароль для доступа к разным сетевым ресурсам. Если текущий почтовый аккаунт взломан, то очевидно, что мошенники уже знают пароль, используемый владельцем, и направились на другие популярные сетевые ресурсы, зарегистрированные пользователем, чтобы взломать и их. А значит, необходимо срочно сменить пароль, советует Google.

Google напоминает о смене однотипных паролей

Здесь стоит также напомнить, что современные почтовые службы – облачные, поэтому реализуют у себя механизм периодического резервирования. Google сверяет текущие настройки с ранее сохраненной архивной копией и сообщает, были ли они внесены «незнакомцами». Если изменений нет, значит, они просто интересовались содержимым почтового ящика.

Google сообщает о внесенных изменениях в настройках

Впрочем, следует сделать оговорку: необходимо убедиться, что «незнакомец» действительно существовал. Не исключено, что это сам пользователь вошел в свой аккаунт с другого устройства, но забыл об этом.

Что же интересовало «незнакомцев»?

Итак, вы предотвратили развитие атаки на свой почтовый аккаунт. Но успокаиваться рано – важно понять цели злоумышленников: был ли это желторотый юнец, действовавший ради любопытства, или опытный мастер, преследующий вполне конкретную задачу.

Ответ может быть связан с сетевыми ресурсами, которые были привязаны ранее к этому почтовому аккаунту. В нашем случае он служил каналом связи для Bitfinex: поиск соответствующих оповещений в почтовом ящике позволил проверить попытки входа в личный аккаунт на криптобиржу – к счастью, там оказались только регистрации входа самого владельца.

Служебные сообщения Bitfinex о попытках входа в аккаунт

Двойная аутентификация – теперь обязательный атрибут для работы с криптобиржами

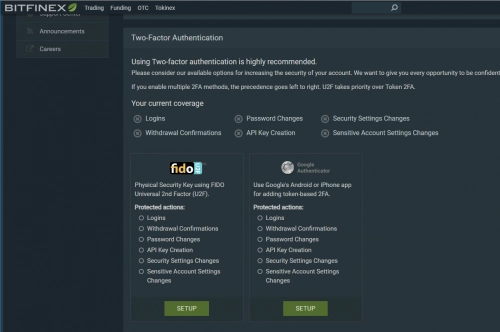

Двухфакторная аутентификация (2FA), несмотря на относительное неудобство ее прохождения для пользователя, сегодня принята как необходимый элемент защиты аккаунтов. Ею не только не следует пренебрегать – зачастую без нее уже нельзя обойтись: это дает уверенность, что никто не войдет в аккаунт владельца без его ведома, даже если будет воспроизведен самый сложный пароль.

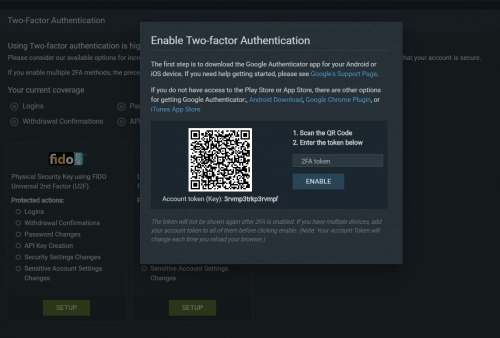

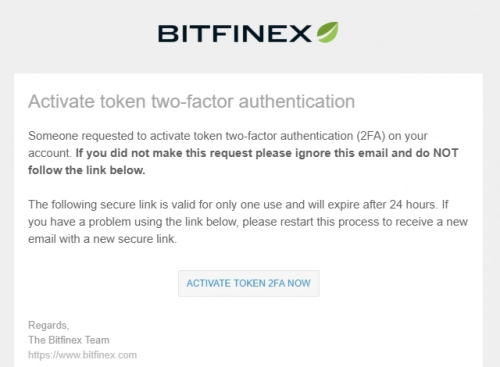

Подключить 2FA для защиты входа на Bitfinex от мошенников просто, все необходимые инструкции криптобиржа предоставляет. Потребуется установить на свой «контактный» смартфон приложение Google Authenticator, а затем перейти по предложенной ссылке – и система защиты будет активирована.

Двухфакторная аутентификация – способ защиты входа на Bitfinex от мошенников

Bitfinex сделал проверку через двойную аутентификацию обязательной для всех клиентов биржи

Завершающая активация механизма двухфакторной аутентификации на Bitfinex

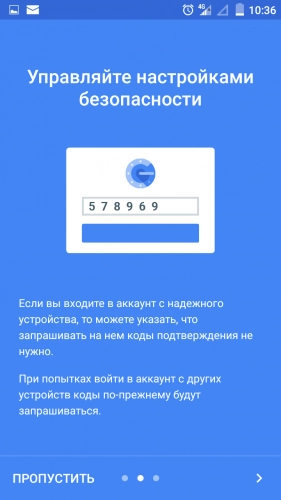

При входе на криптобиржу будет выдан запрос на ввод шестизначного цифрового кода, который потребуется сгенерировать на своем смартфоне и ввести в соответствующее поле. При желании проверку можно отключить, тогда ввод кода будет запрашиваться, только если для входа используется «незнакомое» устройство.

Проверка двухфакторной аутентификации при входе на Bitfinex

Безопасность на 100%?!

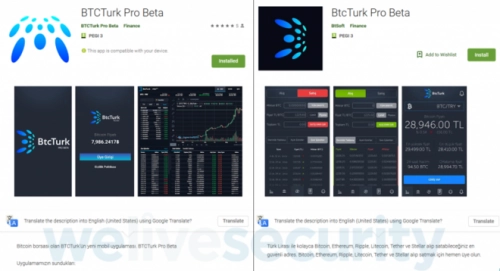

Казалось бы, все проблемы решены, обойти такую защиту мошенникам не удастся. Но, как выяснили с полгода назад исследователи антивирусной компании ESET, далеко не всегда двухфакторная аутентификация гарантирует защиту учетной записи – некоторые приложения научились ее обходить. Речь идет о фальшивых приложениях для работы с турецкими криптобиржами BTCTurk, BTCTurk Beta и BTCTurk Pro Beta, которые распространялись через официальный магазин Google Play. После их установки пользователям предлагалось ввести логин и пароль для входа на биржу, при этом легитимная страница авторизации подменялась фишинговой и учетные данные отправлялись в адрес злоумышленников.

Фишинговая программа BTCTurk в официальном магазине Google Play (источник: ESET)

Поскольку с недавних пор Google запрещает приложениям сторонних разработчиков получать доступ к звонкам и SMS, а значит, фишинговые программы не в силах просто прочесть входящее сообщение с кодом авторизации, мошенники придумали еще более хитрый маневр. Они научили приложение запрашивать доступ к системе уведомлений, из которых оно копировало уникальный код двухфакторной аутентификации и передавало им.

Казалось бы, какое нам дело до турецких мошенников? Но если одни смогли обойти механизм двухфакторной аутентификации – то смогут и другие!

Как же защищаться дальше?

Буквально на днях пришло сообщение немецкого от агентства деловых новостей Handelsblatt, что ряд местных банков, в частности Postbank, Berliner Sparkasse, Consorsbank и др., планируют до конца года отказаться от использования опции аутентификации на основе SMS и проверки транзакций по методам mTAN или SMS-TAN, считая их небезопасными. Как оказалось, злоумышленники научились осуществлять подмену SIM-карты с целью выдать свой телефон за телефон жертвы и тем самым осуществлять проверку запущенной ими мошеннической транзакции. Кроме того, уже зафиксированы случаи использования давно известной уязвимости в протоколе SS7, позволяющей обойти двухфакторную аутентификацию.

В связи с этим Федеральное ведомство по информационной безопасности Германии (BSI) обязало банки и других поставщиков платежных услуг соответствовать директиве PSD2, предписывающей необходимость авторизации с использованием «строгой аутентификации клиентов» (SCA). В арсенал средств защиты теперь входят новые инструменты: ChipTAN (генераторы номеров аутентификации TAN), Photo-TAN (устройства, генерирующие и автономно фотографирующие штрихкод), Push-TAN и цифровые подписи на базе смарт-карт. Но об этом мы расскажем в следующий раз.

Опубликовано 19.07.2019