Новый тренд в информационной безопасности

Автор

Алексей Лукацкий

История кибератак на критически важные объекты России насчитывает уже свыше четверти века, но предметно к решению данной проблемы стали подходить совсем недавно.

Как регулировалась тема безопасности АСУ ТП в России? История кибератак на критически важные объекты России насчитывает уже свыше четверти века, но предметно к решению данной проблемы стали подходить совсем недавно.

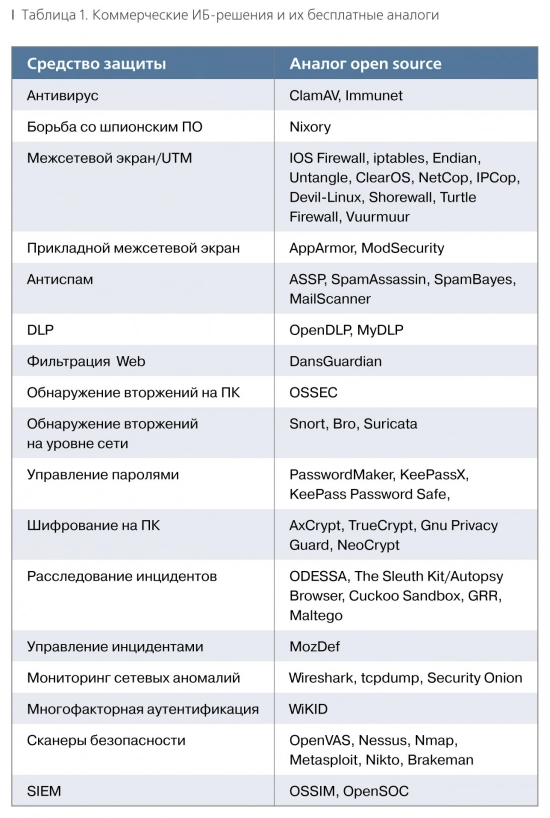

Подтолкнуло к этому сразу несколько событий — проникновение червя Stuxnet на завод по обогащению ядерного топлива в Иране (надо признать, что червь сделал свое черное дело и объемы обогащенного урана были снижены на время «работы» вредоносной программы), катастрофа на Саяно-Шушенской ГЭС, террористическая атака на Баксанскую ГЭС и ряд других, менее публичных, но не менее значимых фактов. Все они привели к тому, что после пятилетнего перерыва в 2011 году Россия вновь обратилась к теме регулирования вопросов информационной безопасности критически важных объектов (КВО) и, в частности, автоматизированных систем управления технологическими процессами (АСУ ТП). В таблице 1 я привел список последних активностей в этой сфере.

Таблица 1. Список последних активностей, связанных с безопасностью КВО

Почему я написал «в очередной раз»? Дело в том, что это уже третья попытка каким-то образом отрегулировать столь непростую тему, как информационная безопасность КВО, что стало особенно актуально в последнее время, с момента активной информатизации критически важных объектов и их перехода с проприетарных технологий на IP-рельсы. Первая состоялась в 2006 году, когда несколько депутатов начали активно бороться с засильем компании Microsoft, называемой главной угрозой национальной безопасности России. На свет появился законопроект «Об особенностях обеспечения информационной безопасности критически важных объектов информационной и телекоммуникационной инфраструктуры». Правда, в пояснительной записке к нему говорилось в основном о борьбе с кибертерроризмом. За реализацию данного законопроекта должна была отвечать ФСТЭК России.

Но законопроекту не суждено было обрести силу закона — депутаты отозвали свою инициативу, а ФСТЭК уже успела создать свое «четверокнижие» по защите ключевых систем информационной инфраструктуры (КСИИ), которое в отсутствие базового закона повисло в воздухе. Хотя сам проект был более чем адекватен — он содержал и оценку защищенности, и регулярный контроль, и взаимодействие с персоналом, и требования к принимаемым на работу гражданам, и т. п.

Как будет обеспечиваться безопасность критических инфраструктур?

В 2012 году ФСТЭК сделала вторую попытку, разработав законопроект о внесении изменений в трехглавый ФЗ-149 «Об информации, информационных технологиях и защите информации» в части защиты КВО. История с этим законопроектом тоже закончилась печально — его завернули, а ФСБ начала готовить свою версию законопроекта «О безопасности критической информационной инфраструктуры Российской Федерации», которая и была представлена в августе прошлого года (в текущем месяце он должен поступить на рассмотрение российским законодателям).

Согласно данному законопроекту в России должен появиться один госорган, ответственный за установление и контроль исполнения требований по защите критических инфраструктур (КИИ), обслуживающих КВО. Кто станет этим органом, пока непонятно — выбор делается между ФСТЭК и ФСБ.

Законопроект устанавливает пять высокоуровневых требований по безопасности:

1. Организационные вопросы безопасности.

2. Требования к персоналу, непосредственно обеспечивающему функционирование и безопасность объектов КИИ.

3. Требования к защите от вредоносного программного обеспечения и от компьютерных атак.

4. Требования безопасности при взаимодействии с сетями связи общего пользования.

5. Требования к обеспечению безопасности информационных технологий в ходе эксплуатации информационно-телекоммуникационных систем.

Часть из этих требований уже подготовлена, часть — готовится некоторыми федеральными органами исполнительной власти. Например, требования безопасности КИИ при взаимодействии с сетями связи общего пользования разрабатываются Минкомсвязью.

В дополнение к основному законопроекту ФСБ существует и второй, направленный на усиление ответственности за атаки на КИИ и халатность в части выполнения мер по безопасности КИИ. Этот законопроект «О внесении изменений в законодательные акты Российской Федерации в связи с принятием Федерального закона «О безопасности критической информационной инфраструктуры Российской Федерации» предусматривает только уголовное наказание за каждое из пяти предложенных составов преступления.

Как защищать АСУ ТП?

Пока суд да дело, пока ФСБ дописывает свой законопроект, а депутаты намереваются его рассматривать, ФСТЭК, исполняя поручение Президента РФ, подготовила и опубликовала проект приказа «Об утверждении требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды». Именно в нем описаны все этапы построения системы защиты АСУ:

• Формирование требований к защите информации в АСУ ТП.

• Разработка системы защиты АСУ ТП.

• Внедрение системы защиты АСУ ТП и ввод ее в действие.

• Обеспечение защиты информации в ходе эксплуатации АСУ ТП.

• Обеспечение защиты информации при выводе из эксплуатации АСУ ТП.

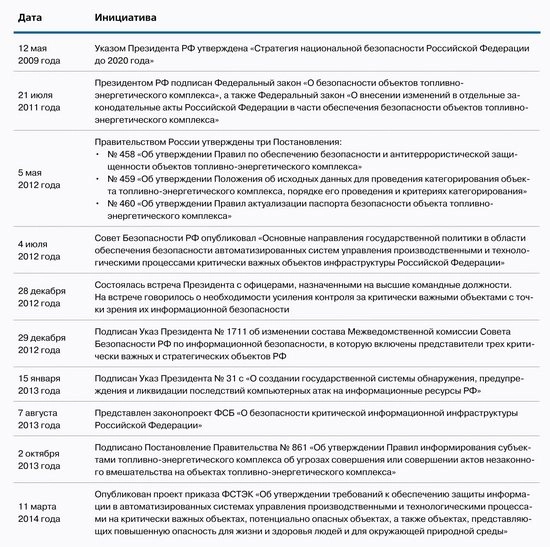

Выбираемые защитные меры (требования) зависят от одного из трех установленных классов защищенности, которые в свою очередь зависят от модели угроз и степени вероятного ущерба от нарушения целостности, доступности или конфиденциальности информации, обрабатываемой в АСУ ТП, в результате чего возможно нарушение штатного режима функционирования АСУ ТП. Все 167 требований, описанных в проекте приказа ФСТЭК, уже отправленного на регистрацию в Минюст, разделены на 21 блок, которые отражены в таблице 2.

Таблица 2. Перечень защитных мер АСУ ТП

Смена парадигмы в обеспечении ИБ: революция от ФСТЭК

К разработке данного проекта приказа ФСТЭК привлекла отраслевых экспертов по защите информации и АСУ ТП, что позволило учесть специфику обеспечения безопасности критически важных объектов. Среди них мне хотелось бы отметить следующие:

Смена парадигмы. Принимаемые организационные и технические меры защиты информации должны обеспечивать следующую триаду — доступность информации в АСУ ТП, ее целостность, а также при необходимости конфиденциальность. Обратите внимание, что на первое место вынесена доступность, а не конфиденциальность (как раньше), которая вообще может быть исключена, как нетребуемая владельцу КИИ.

Непрепятствие штатному и безопасному функционированию АСУ ТП. Организационные и технические меры защиты информации должны быть согласованы с мерами по промышленной, физической, пожарной, экологической, радиационной безопасности, иными мерами по обеспечению безопасности АСУ ТП и управляемого объекта и процесса и не должны оказывать отрицательного или мешающего влияния на штатный режим функционирования АСУ ТП. Иными словами, регулятор признает, что ИБ может мешать работе АСУ ТП и поэтому имеет второй приоритет.

Возможность выбора компенсирующих мер. При отсутствии возможности реализации отдельных мер защиты информации в АСУ ТП или невозможности их применения к отдельным объектам и субъектам доступа, в том числе вследствие их негативного влияния на штатный режим функционирования АСУ ТП, могут быть разработаны компенсирующие меры защиты информации, обеспечивающие адекватное блокирование (нейтрализацию) угроз безопасности информации и необходимый уровень защищенности АСУ ТП. В качестве компенсирующих мер в первую очередь рассматривается обеспечение промышленной и (или) физической безопасности АСУ ТП, поддерживающее необходимый уровень защищенности АСУ ТП.

Исключение избыточности. Для исключения избыточности в реализации мер защиты информации и в случае, если принятые в АСУ ТП меры по обеспечению промышленной безопасности или физической безопасности нейтрализуют угрозы безопасности данных, то отдельные меры защиты могут не применяться.

Оценка соответствия. Вместо аттестации АСУ ТП по требованиям безопасности можно провести приемочные испытания, а средства защиты информации не только сертифицировать по регламентам безопасности, но и оценить по иным формам соответствия согласно законодательству Российской Федерации о техническом регулировании.

Заключение

Хотя сегодня еще не получено ответа на такие злободневные вопросы, как уведомление об инцидентах, взаимодействие с операторами связи и государственной системой обнаружения и блокирования компьютерных атак (СОПКА), требования, разработанные ФСТЭК по защите АСУ ТП, не только вполне адекватны отечественным реалиям, но и отражают мировой опыт по защите критически важных инфраструктур. Дело осталось за малым — начать реализовывать установленные мероприятия по обеспечению безопасности.

Опубликовано 30.04.2014