Безопасность примеривает сапоги-скороходы

Автор

Алексей Лукацкий

Согласно имеющейся статистике, компания знает только о 20% используемых сотрудниками облачных сервисов

В сентябре стукнуло 23 года, как я занимаюсь информационной безопасностью. Подводить итоги еще рано, но поделиться определенными наблюдениями уже можно. Касаются они тех изменений, которые происходят в нашей области. В частности, той скорости, с которой меняется то, к чему мы так привыкли. Незыблемого и неизменного уже нет, и к этому надо быть готовым.

Около года назад я написал заметку про применение agile-подходов к области ИБ. Сегодня я понимаю, что эта тема становится гораздо более острой. Действительно, изменения происходят так быстро, что выстраивать пяти-, трех- и даже двухлетние планы уже невозможно. Такое впечатление, что закон Мура, ранее применимый только к мощности процессоров, распространился и на остальные сферы. Какие это изменения? Давайте попробуем окинуть взглядом то, что не просто ждет нас в 2015-м или в конце этого года, а с чем приходится сталкиваться уже многим компаниям «здесь и сейчас».

«Теневые» ИТ

На западных конференциях и в специализированных СМИ стал активно использоваться термин «теневые ИТ» (shadow IT), означающий активное задействование сотрудниками компаний ИТ-сервисов, к которым работодатель не имеет никакого отношения. Самым банальным примером таких теневых ИТ является применение персональных облачных сервисов, таких как Dropbox, Google.Docs или «Яндекс.Диск». Кто из нас не пользуется этими сервисами, чтобы «по-быстрому» обменяться файлами с коллегами по работе или с заказчиками/партнерами? Кто из нас не «сливает» туда данные, чтобы с ними «поработать дома»? Я даже не буду сейчас поднимать вопрос доступа к таким сервисам спецслужб (на мой взгляд, эта проблема неуправляемая, и потому задумываться о ней смысла большого нет). Речь идет об удобстве, которое приводит ко все более массовому применению теневых ИТ-сервисов в деятельности многих компаний.

Проблема ли это? Для сотрудников – нет. Для ИТ? Скорее всег, тоже нет, так как с ИТ-служб снимается часть проблем, которые сотрудники начинают решать самостоятельно. Да и затраты на использование таких сервисов сотрудники берут на себя. А что со службой информационной безопасности (ИБ)? Вот тут и начинаются все сложности. Мы еще не успели привыкнуть к мысли о переносе части своих приложений и данных в облака Amazon, Microsoft, Saleforce.com, Box.com, Webex и другие, как уже новая напасть. Согласно имеющейся статистике, компания знает только о 20% используемых сотрудниками облачных сервисов. О 20%! По оценкам Gartner, к 2016 году до 50% крупных корпоративных заказчиков столкнутся с хранением данных своими пользователями в публичных ИТ-сервисах. На мой взгляд, эта оценка слишком оптимистичная. А ведь среди этих данных могут быть (и, скорее всего, будут) сведения конфиденциального характера. К 2017 году та же Gartner предрекает, что 90% (!) компаний столкнется с невозможностью предотвращения использования своими сотрудниками теневых ИТ.

Что делать в такой ситуации? Вопрос непростой. Запрещать использование внешних ИТ-сервисов можно, но до определенного предела. Пользователи найдут способ обойти такие запреты. Закрыть глаза? Но это до первого серьезного инцидента. С точки зрения ИТ, гораздо эффективнее «возглавить» этот процесс и предложить пользователям контролируемый доступ к основным и, как следствие, наиболее популярным внешним сервисам. Для этого можно использовать решения из нарождающегося сейчас рынка облачных посредников (cloud broker или cloud usage collector), которые предоставят возможность сочетать удобство, снижение затрат и безопасность при использовании таких сервисов.

Как промежуточный и более быстрый в реализации сценарий, ориентированный на традиционных безопасников, – внедрить системы мониторинга доступа к облачным и иным внешним ИТ-сервисам. Это может быть функциональность имеющегося межсетевого экрана следующего поколения (NGFW), это может быть функция системы контроля доступа в Интернет (Web Security Gateway), это может быть функция системы мониторинга сетевой активности (Network-based anomaly detection). Главное – иметь возможность следить за использованием различных сервисов и при превышении определенного, заранее установленного, лимита (по времени, по объемам данным, по количеству пользователей) начать решать этот вопрос более системно.

Изменение ландшафта угроз

Про «целевые», «целенаправленные», «таргетированные», «изощренные» угрозы (они же APT) слышали многие. Но мало кто до конца понимает, что же это такое на самом деле и как с этими угрозами надо бороться. На самом деле все просто. От обычной атаки целенаправленная отличается сфокусированностью на определенной жертве, а не массовостью, как это было раньше. Второе отличие – использование несколько векторов для атаки, проникновения, использования уязвимостей. Все это делает борьбу с такими атаками задачей непростой, требующей немного иных подходов. Согласно недавно опубликованной версии отчета Verizon, время на проникновение в корпоративные и ведомственные сети снижается, а вот время на обнаружение целенаправленных угроз остается практически неизменным, без тенденции к уменьшению.

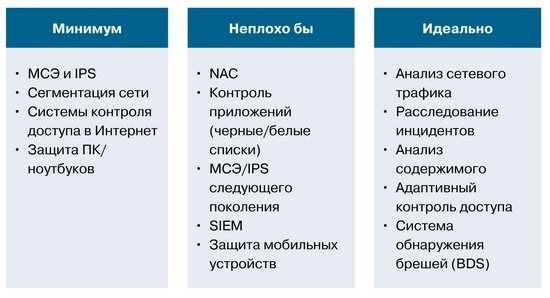

Многовекторность целенаправленных атак означает, что сложно найти универсальное средство защиты, позволяющее бороться с APT. И, несмотря на появляющиеся на рынке продукты, безапелляционно заявляющие в своей рекламе об умении бороться с такими угрозами, сегодня, а видимо, и завтра таких решений не будет. Эксперты выделяют три набора решений/технологий, которые позволят справляться с изощренными атаками:

Разумеется, в основе должны находиться выстроенные процессы управления изменениями, управления уязвимостями, управления инцидентами и управления доступом.

Иными словами, для эффективного обнаружения современных угроз одного-двух широко распространенных средств защиты (МСЭ и антивирус) уже недостаточно – необходим целый комплекс взаимоувязанных технологий и решений, работающих как иммунная система, но не человека, а корпоративной/ведомственной сети.

Смена парадигмы ИБ

Из чего исходила традиционная модель ИБ еще совсем недавно? Ставилась задача обеспечения эшелонированной обороны, то есть выстраивания защитной стены вокруг защищаемого объекта (системы или данных). Эту задачу неплохо решали такие технологии, как межсетевое экранирование, идентификация/аутентификация, управление уязвимостями и патчами, управление приложениями. Иными словами, задача состояла в блокировании угроз на подступах.

Потом стали появляться DoS/DDoS-атаки, атаки, инкапсулированные в разные протоколы и форматы файлов, что потребовало расширения защитной парадигмы за счет обнаружения угроз в процессе их реализации. Эту задачу стали решать системы предотвращения вторжений (IPS), антивирусы, системы контентной фильтрации и т. п. И все бы ничего, пока угрозы не стали настолько продвинутыми, что гарантировать их стопроцентное обнаружение и блокирование стало невозможным. Более того, число успешных проникновений и утечек конфиденциальной информации продолжало расти, невзирая на колоссальные бюджеты, потраченные на безопасность.

И, как это ни обидно признавать, служба безопасности перестала справляться с задачей недопущения компрометации внутренних узлов организации. Кто-то закрывал на это глаза. Кто вообще не замечал успешных взломов, продолжая тратить средства не на то, что нужно. А кто-то пошел дальше и, наступив на горло собственной гордости, признал, что существует вероятность проникновения злоумышленника или вредоносного кода внутрь предприятия. В таких условиях очень важно стало не просто бороться с атаками на подступах или в процессе их реализации, а своевременно обнаруживать компрометацию и локализовывать ее, не давая злоумышленникам расширять плацдарм и незаметно красть как можно больше и дольше критическую для бизнеса информацию.

Это означает, что организациям нужен набор решений/технологий, который позволит определить масштаб ущерба, ограничить негативные последствия от успешной атаки, восстановить скомпрометированные элементы сети и нормальное функционирование системы как можно скорее. Речь идет о системах анализа журналов регистрации, SIEM-решениях, системах расследования инцидентов, системах лечения/устранения вредоносного кода и т. п.

В современном мире эффективность системы защиты будет определяться не числом отраженных угроз, а способностью своевременно обнаруживать и локализовать проникновения злоумышленников внутрь организации. Примерно так же защищенность любого ПО определяется не числом уязвимостей в нем, а оперативностью их устранения.

Возрастающая роль интеграции и ИБ-аналитики

Выше я написал, что современная система защиты предприятия (неважно, какого масштаба) должна работать как иммунная система человека – целостно и слаженно. Именно поэтому возрастает роль интеграции и аналитики в контексте информационной безопасности. Ведь как было раньше? Отдельные средства защиты, действующие независимо, с собственными системами управления и визуализации сигналов тревоги. Потом на рынке стали появляться первые SIEM-системы, которые выполняли только функцию сбора разрозненных событий безопасности без какой-либо обратной связи со средствами защиты. В любом случае, внедрение SIEM-решений представляло и представляет собой задачу нетривиальную и сопоставимую с внедрением какого-либо бизнес-приложения.

Далеко не все компании способны использовать SIEM-решения, но потребность в аналитике возрастает все больше и больше. Поэтому отдельные решения стали оснащаться возможностью работать с так называемыми признаками компрометации (indicators of compromise), идея которых заключалась в анализе и корреляции большого количества разрозненных событий, объединенных в укрупненные инциденты, сигнализирующие либо о свершившемся факте компрометации сети или отдельного ее узла, либо о подготовке к данному неприятному событию. При этом для работы с признаками компрометации можно было не использовать полноценную SIEM-систему, а ограничиться сбором событий от сенсоров, разбросанных по всей сети. Например, система защиты следующего поколения (next generation security) могла обнаруживать атаки по сигнатурам на сетевом уровне, анализировать сетевые аномалии, распознавать приложения и пользователей и все это увязывать между собой. А интеграция средств сетевой безопасности со средствами защиты конечных устройств позволяла добиться еще большего эффекта. И все это без использования полновесного SIEM-решения.

Иными словами, сегодня уходит в прошлое ситуация, когда можно было накупить различных продуктов безопасности, которые, может, и были лучшими в своем классе, но никак не интегрировались между собой и не умели обмениваться сигналами тревоги. Этакие независимые островки безопасности в корпоративной или ведомственной сети. Время точечных средств защиты проходит, и в современном мире успех будет сопутствовать тем, кто сможет увязать свои защитные решения и технологии в единый комплекс. Только так можно будет обнаруживать и отражать целенаправленные угрозы, упомянутые выше.

От информационной безопасности к цифровой

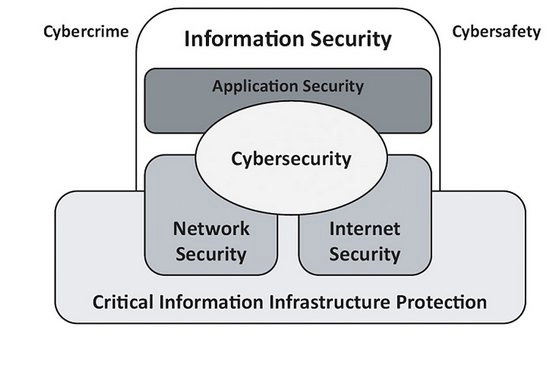

В июле 2012 года был принят международный стандарт ISO/IEC 27032:2012 “Information technology – Security techniques – Guidelines for cybersecurity”, определивший, что считать кибербезопасностью. И хотя в России термин «кибербезопасность» на официальном уровне категорически не приветствуется, в жаргоне специалистов, журналистов и чиновников он проскакивает регулярно. Согласно мнению ISOЮ, кибербезопасность уже информационной безопасности (отечественные документы придерживаются схожей версии) и почти совсем не пересекается с безопасностью критической инфраструктуры (тут наши регуляторы вряд ли согласятся). Но в целом картина, нарисованная ISO два года назад, выглядит вполне разумно.

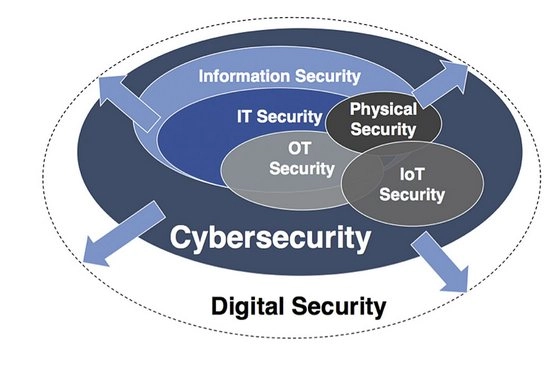

И тут на сцену выходит Gartner, известная своими экспериментами с названиями и придумыванием новых терминов. Она не только вводит термин «цифровая безопасность» (Digital Security), но и меняет иерархию и связь элементов.

Известная по ISO «безопасность критических инфраструктур» у Gartner трансформируется в OT Security, то есть безопасность операционных технологий. Появляется совершенно новое, но с маркетинговой точки зрения активно продвигаемое направление безопасности Интернета вещей, или всеобъемлющего Интернета. Физическая безопасность тоже целиком попадает в кибербезопасность, которая, в свою очередь, является подмножеством безопасности цифровой.

Все бы ничего, если бы Gartner не имела такого веса на корпоративном рынке и не навязывала всем свою терминологию. Международная организация по стандартизации (ISO) тоже играет не последнюю роль в области информационной безопасности (чего только стоит серия ISO 270xx). Поэтому предвижу путаницу, которая обязательно возникнет из-за этой неразберихи.

Заключение

Четыре направления, которые я описал в этой статье, действительно появились на небосклоне безопасности совсем недавно – им нет еще и года. Но они уже прочно засели в головах как производителей, так и потребителей продукции ИБ-индустрии. И ведь это только начало. Я не зря упомянул в заголовке сапоги-скороходы. Все меняется; меняется очень быстро. Не исключаю, что в начале 2015 года появятся совершенно новые темы, которые мы обсудим на страницах IT Manager.

Опубликовано 29.09.2014