Двойная идентичность

Автор

Дмитрий Потемкин

Лучше знать врага в лицо, минимизировать риски и учиться извлекать лишь пользу из стремления сотрудников использовать собственные устройства

Давно уже стало очевидным, что, несмотря на все потенциальные угрозы использования посторонних устройств в корпоративных сетях, бизнес не в состоянии запретить сотрудникам приносить на рабочее место собственные телефоны, смартфоны, планшеты и прочую мобильную технику.

Сама по себе идея нарушает все возможные концепции информационной безопасности, усложняет контроль информационной среды компании, повышает вероятность утечки данных, но, как это часто бывает, при столкновении удобства и эффективности бизнеса с требованиями его защиты побеждает первое. Так что вот уже около 10 лет существует подход BYOD (Bring Your Own Device), в рамках которого как производители мобильных устройств и средств информационной безопасности, так и крупные компании ведут работу по созданию и развитию организационных политик и технических средств контроля и управления личными устройствами на рабочем месте. Лучше знать врага в лицо, минимизировать риски и учиться извлекать лишь пользу из стремления сотрудников использовать собственные устройства, чем пытаться запретить то, что без жестких организационных мер на грани репрессий запретить невозможно.

Кому-то может показаться это парадоксальным, однако исследования 2013 года свидетельствуют, что наибольшую склонность использовать личные устройства на рабочем месте проявляют жители стран с развивающейся экономикой (75%). В традиционно считающихся развитыми странах доля работников, которые стремятся таким образом объединить персональную информационную среду с рабочей, гораздо меньше (44%). Максимальный же уровень в странах Среднего Востока (около 80%). Однако у данной статистики есть и обратная сторона: там, где личные устройства активно используются, компании столь же активно стремятся придумать новые способы контроля и управления ими, в то время как работодатели некоторых развитых стран (Япония, Бельгия, Франция, Германия и остальная не англоговорящая Европа) склонны просто игнорировать факты применения личных устройств на рабочем месте.

Угрозы

Самые «популярные» риски использования персональных устройств в работе довольно очевидны. Основные (но не все):

- утечка данных как вследствие утери устройства, неумышленного некорректного использования (подключение к открытым сетям, ненамеренный сброс данных в облака и пр.), так и вследствие целенаправленной пересылки наружу;

- возможность обхода всех навязанных политик безопасности владельцем устройства, особенно на «рутованных»/«джейлбрейкнутых» устройствах;

- злонамеренное программное обеспечение вместе с мобильным устройством попадает в сеть организации. Защита в данном случае пока еще гораздо нетривиальнее, чем для традиционных ПК;

- снижение продуктивности сотрудника из-за большего соблазна (или привычки на уровне рефлекса) использовать соцсети, играть в игры и заниматься прочей сторонней деятельностью, уютно устроившись с любимым планшетом на рабочем месте;

- смешивание личных и корпоративных данных;

- техническая поддержка. Раз теперь сотрудники работают со своих устройств, то все проблемы организации (во всем их многообразии в информационной среде) ложатся на плечи корпоративного хелпдеска.

Средства защиты

Точно так же достаточно очевидны и уже ставшие традиционными средства, призванные помочь минимизировать эти риски:

- авторизация устройств в корпоративной сети (в том числе запрет использования «рутованных»/«джейлбрейкнутых» устройств);

- принудительное навязывание политик безопасности на устройства (ограничение сетевых ресурсов, доступных приложений и т. п.), что возможно только при использовании средств централизованного управления (Mobile Device Management, MDM);

- использование на устройствах средств защиты от вредоносных программ;

- возможность удаления стирания информации с с устройств в случае утери, причем в том числе службой ИБ компании;

- инвентаризация устройств и учет предоставляемого доступа;

- использование VPN со стойкой криптографией для удаленного подключения с устройств к ресурсам компании;

- шифрование данных на устройстве для снижения вероятности их утечки в случае утери.

Разделяй и властвуй

Нетрудно заметить, что большинство этих средств не просто меняют привычный опыт работы пользователя со своим устройством, но зачастую делают его персональный, купленный на кровные сбережения планшет или смартфон корпоративным устройством с сопутствующими этому десятками ограничений, навязанными отвратительно длинными паролями, удаленными приложениями соцсетей и прочими бытовыми неудобствами. Поэтому рынок средств защиты не мог не откликнуться на боль простых пользователей, и на свет появилась технология Dual Identity (Dual Persona) for Mobile.

Идея данной технологии довольно проста: разделение одного физического устройства на два логических: одно для личного использования, второе для корпоративного. То есть по сути использование виртуализации на мобильном устройстве. Вариантов реализации три:

1. Полноценная виртуализация на аппаратной основе (гипервизор Type-1): два экземпляра операционной системы работают параллельно на одном устройстве, и пользователь переключается между ними в случае необходимости. Самый безопасный и одновременно самый сложный в реализации вариант, поскольку требует специфического аппаратного обеспечения устройства, что сильно сужает сферу применения.

2. Программная виртуализация (гипервизор Type-2): второй экземпляр операционной системы запускается как гостевая система поверх основной.

3. Запуск корпоративных приложений в безопасном зашифрованном контейнере с устранением возможности выноса из него данных в основную систему.

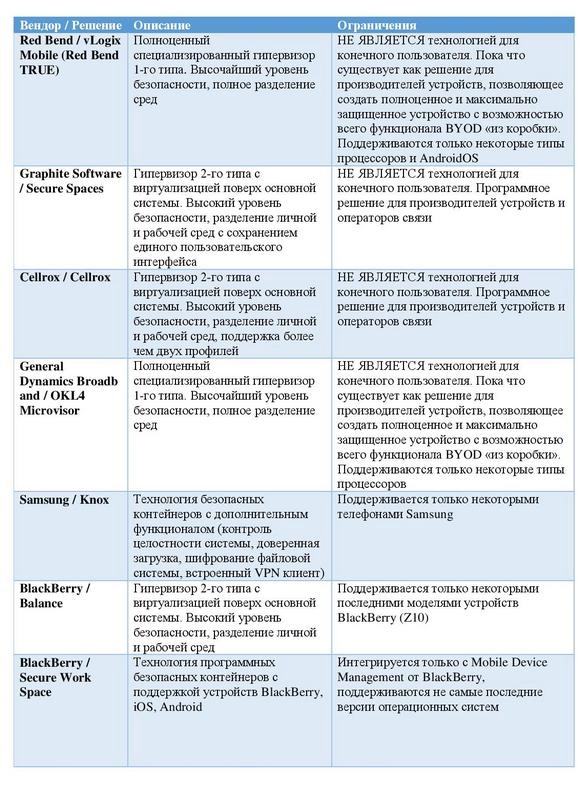

В таблице приведены примеры вендоров на современном рынке, способных предложить вариант реализации Dual Persona Mobile Device.

Как можно увидеть из описания, все наиболее продвинутые технологии с полным разделением сред не могут быть внедрены и распространены без участия производителей устройств. Однако не может не радовать, что на рынке хотя бы появляются технологические платформы для создания подобных устройств в ближайшем будущем. А на сегодняшний день наибольший интерес представляет технология безопасных контейнеров, предлагаемая несколькими вендорами на рынке.

Большим плюсом всех решений Dual Persona является то, что, создаваемые в рамках концепции BYOD, они уже заранее предполагают либо собственные средства централизованного управления, либо интеграцию со сторонними Mobile-Device-Management-системами, то есть изначально нацелены на использование в крупных компаниях.

Кроме рассмотренных вариантов реализации Dual Persona, на рынке присутствуют еще и, если можно так выразиться, квази-Dual-Personа-решения. Примером может служить VMware Horizon Mobile Secure Workspace. Отказавшись несколько лет назад от идеи создания гипервизора 1-го или 2-го типа, компания VMware пошла более знакомым ей путем. Суть решения состоит в использовании индивидуальных пользовательских виртуальных машин (Virtual Desktop Infrastructure, VDI), удаленный доступ к которым сотрудник получает через клиентское программное обеспечение на собственном мобильном устройстве. За счет того что в удаленной сессии запрещается какой бы то ни было перенос данных на устройство (то есть по факту сотрудник использует виртуальное рабочее место, находящееся в защищенной сети компании), можно сказать, что рабочая информационная среда логически отделена от личного пространства.

Таким образом, можно с уверенностью сказать, что для реализации безопасной концепции BYOD технология Dual Persona открывает множество новых возможностей. Однако на текущий момент ее полноценная реализация на рынке еще слабо распространена и нуждается в апробации. И в любом случае, данная технология нежизнеспособна в крупных компаниях без тесной интеграции с традиционными средствами управления и контроля, такими как Mobile Device Management.

Опубликовано 11.12.2014