ИТ-эволюция приводит к ИБ-революции

Обращали ли вы внимание на интересные тенденции, которые тихой сапой приходят на рынок информационной безопасности, но не на рынок производителей средств защиты или поставщиков услуг (хотя к ним это тоже имеет отношение), а в деятельность служб ИБ?

Первая тенденция заключается в постепенном замещении используемых корпоративных информационных технологий на их потребительские «аналоги» или и активном проникновении последних на ранее закрытый для них корпоративный рынок. Вторая тенденция пока еще малозаметна, но все ближе тот день, когда она проявится в полной мере. Речь идет о смещении взаимодействия от модели «человек — машина» в сторону модели «машина — машина» (M2M). Обе эти тенденции имеют важнейшее значение особенно с точки зрения информационной безопасности (ИБ), которая пока не видит происходящих изменений. И то, что в ИТ является эволюцией, в ИБ может стать проблемой № 1 внезапно, приведя к революции. К революции в сознании, в технологиях, в подходах...

Потребитель вторгается в корпорации

Первая упомянутая тенденция хорошо заметна на примере многих компаний, внедряющих мобильные устройства в свои бизнес-процессы или просто разрешающих отдельным категориям сотрудников подключать свои личные смартфоны или планшетники к корпоративной или ведомственной сети. Речь идет о стирании границы между двумя ранее независимыми направлениями — рынков корпоративных и потребительских технологий. Вот несколько примеров.

1. Сотрудники не желают использовать выданную им на работе оргтехнику (лэптопы, смартфоны и т. п.) по 4–5 лет. Как раз наоборот, пользователи хотят жить как в обычной жизни: устарел компьютер или стал немодным — поменял его; понравилась новая модель смартфона — купил новую и т. д. И они это начинают диктовать своему предприятию. Само по себе на область информационной безопасности это влияет несильно, но уменьшающийся жизненный цикл основных ИТ приводит к уменьшению жизненного цикла и средств защиты, что надо учитывать при бюджетировании и выработке стратегии тестирования и внедрения средств защиты. Нужно ускоряться — годовые или даже двухгодовые пилоты уже никого не устраивают.

2. Концепция BYOD («Bring Your Own Device» — «принеси свое устройство»), о ней не только уже все слышали, но и многие начинают использовать. Одно дело защищать корпоративные устройства и другое дело — собственные, на которых может находиться (и находится) личная информация, персональные данные, которые пользователь не хотел бы делать достоянием если не гласности, то уж ИТ/ИБ-службы точно. При этом всегда возникает вопрос выбора средств защиты, которые поддерживают все многообразие мобильных платформ — от iOS до Android, от Windows Phone до Bada.

3. За BYOD мягкой поступью идет BYOT, то есть «принеси свою технологию» («Bring your own technology»), когда пользователь начинает приносить свои приложения, делающие работу удобней и эффективней. А это приводит к тому, что стандартизация ПО, о которой так ратуют многие апологеты ИТ, уже не является панацеей. Нет единого стандарта на используемое ПО — специалистам по ИБ приходится расширять свои знания в части изучения нового софта, новых уязвимостей, новых угроз, новых каналов утечки и т. д. Это требует ресурсов, о выделении которых надо думать заранее. Причем попытка запретить использовать чуждые предприятию технологии тоже не выход. Они действительно могут повышать продуктивность сотрудников, что благоприятно сказывается на бизнес-показателях.

4. Размывание границы между личным и корпоративным не только в устройствах или технологиях, но и в действиях, которые пользователи осуществляют в рабочее время с личных устройств или с корпоративных устройств в нерабочее время. Не зря в развитых странах сейчас идет борьба не ИТ и ИБ, а ИБ и так называемой Privacy (можно перевести как «частная жизнь»). Как совместить и то и другое? Казалось бы, мы говорим о смежных темах (достаточно только вспомнить, что в России тему персональных данных активно продвигают именно службы ИБ). Но оказывается, все не так очевидно. Сторонники невмешательства в частную жизнь утверждают, что ИБ мешает им, стараясь как можно больше разнюхать, расследовать, сохранить в журналах регистрации. Как не нарушать конституционные права пользователя на частную жизнь и при этом обеспечивать эффективную работу сотрудника? Неоднократно поднимаемая тема контроля e-mail относится именно к этому направлению. Одно дело запретить заниматься личными делами на работе (нарушает Трудовой кодекс и тем более Конституцию, но многие работодатели так делают) и совсем другое дело, когда такого запрета нет. В этих условиях службам ИБ приходится отходить от концепции «замкнутой среды» и придумывать что-то более гибкое.

5. Приход новых вендоров, ранее на корпоративном рынке не замеченных, а следовательно, и не учитывающих потребности корпоративных пользователей или учитывающих не в полной мере. Речь идет о Google, Apple, Dropbox и иже с ними. Загрузка корпоративных документов в iCloud, Google.Docs, Dropbox с их мало кем читаемыми политиками, с одной стороны, повышает надежность хранения, гибкость доступа и удобство обмена с коллегами, а с другой — создает множество непонятно как разрешаемых задач перед службами ИБ. Причем именно перед безопасниками — «айтишникам» все эти сервисы никаких особых проблем не доставляют (если не вспоминать про синхронизацию данных).

6. Использование социальных сетей для целей корпоративного маркетинга, привлечения новых клиентов, получения обратной связи от потребителя, формирования community и т. д. С другой стороны, социальные сети начинают использоваться для информационных войн (а кому с ними бороться, как не представителям служб ИБ), слива (в том числе и случайного) конфиденциальной информации, нарушения этических норм и т. п. И обо всем этом тоже стоит задуматься ДО, а не ПОСЛЕ начала их активного использования. Пока же во многих компаниях нет даже политик работы с социальными сетями, не говоря уже о полноценных средствах их контроля и мониторинга.

Эти шесть задач только верхушка айсберга, но даже они показывают, что слияние потребительских и корпоративных технологий ставит перед службами ИБ совершенно новые вопросы, ранее неизвестные. Прятать голову в песок можно, но недолго. Прогресс не остановить. Например, по данным ежегодного отчета Cisco Annual Security Report 2013, в 2012-м году 20% всего времени в Интернете пользователи проводили именно в социальных сетях. Еще 22% времени было потрачено на интерактивные видеосервисы (Skype, Webex, Jabber и т. д.). Что делать с этими цифрами? Закрыть глаза или все-таки задуматься, как их защищать?

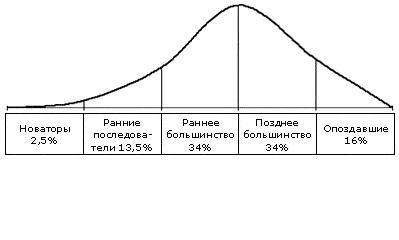

Разумеется, можно попробовать запретить все эти «новомодные фишечки», только мешающие размеренному темпу жизни сотрудников служб ИБ. Но есть законы, которые говорят, что запретить все невозможно — пользователи начнут обходить все запреты. В маркетинге есть модель, называемая кривой Роджерса, или кривой восприятия инноваций. Суть ее проста: любая инновация воспринимается не сразу, а постепенно. Сначала ее начинают применять новаторы, потом ранние последователи, а уже за ними раннее и позднее большинство (см. рис.1).

Рисунок 1. Кривая Роджерса

Так уж складывается, что к новаторам и ранним последователям в описанных выше областях нередко относятся либо руководители высшего или среднего звена, либо ключевые сотрудники, приносящие компании немалую прибыль. А следовательно, их мнение и поведение надо учитывать. Безопасники же почему-то всегда попадают в категорию «опоздавших». Пробовать им упирать на требования запретительных политик ИБ можно, но вот ответ на вопрос «кто проиграет в этой войне?», думаю, будет не за службой ИБ. И последние инциденты демонстрируют это с завидной регулярностью.

Internet of Everything, или Всепроникающий Интернет

В последнее время аналитики обращают внимание на изменение картины взаимодействия в сети Интернет. От обмена данными между пользователями и вычислительными устройствами (классическая клиент-серверная модель) все чаще и чаще замечается переход или внедрение взаимодействия «машина — машина», «человек — человек» и т. п. Например, люди, общающиеся в социальных сетях, являют собой замечательный пример взаимодействия «люди — люди». А автомобили, обменивающиеся информацией о дорожной обстановке и о дистанции друг с другом, хорошо иллюстрируют модель «машина — машина» (M2M). И это не единственные примеры такого понятия, как «всепроникающий Интернет» (Internet of Everything).

RFID-метки, размещаемые на мешках с деньгами в денежных хранилищах, сейсмические, климатические или экологические датчики, обменивающиеся информацией о состоянии контролируемой зоны, кардиостимуляторы, отправляющие информацию о сердечном ритме лечащему врачу, рояль, самостоятельно скачивающий из Интернет новые партитуры, телевизор, обновляющий свою прошивку без участия владельца… Вот только несколько примеров проникновения Интернет во все сферы нашей жизни.

Да, пока они не столь активно применяются в повседневной жизни. Но ведь и мобильные телефоны еще недавно были предметом роскоши, о которых многие могли только мечтать. А сегодня, по данным Cisco Annual Security Report 2013, 75% владельцев гаджетов ежедневно использует от двух до трех устройств; еще 8% — чтыре и более. Технологии меняются так быстро, что мы не успеем оглянуться, как привыкнем к тому, что раньше считали фантастикой.

Готовы ли мы к этим инновациям с точки зрения информационной безопасности? Как мы будем защищать взаимодействие между общающимися через социальные сети людьми? Как мы защитим RFID-метку от направленного на нее негативного воздействия? Как мы отследим целостность информации, передаваемой по сети метеорологических сенсоров? Как, в конце концов, защищать индустриальные системы и системы управления технологическими процессами? Все это требует не просто внимания, но и детальной проработки архитектуры, создания совершенно новых подходов и средств защиты. Только представьте себе, что нам надо шифровать телеметрические данные, поступающие от системы мониторинга дорожной обстановки напрямую в автомобиль? Никакой ГОСТ 28147-89 встроить туда невозможно.

Но, может быть, можно хотя бы контролировать такой трафик? Традиционными централизованными механизмами не всегда. Очень уж часто выходят они из строя, и поэтому такое распространение получает технология mash-сетей — полносвязных ячеистых сетей, в которых узлы сети связываются с другими узлами этой сети, минуя некий центральный узел. Такая топология обладает не только высокой надежностью, самоорганизацией и самовосстановлением, но и сложностью. Примером такой технологии являются беспроводные локальные или персональные сети (например, ZigBee).

Заключение

Агрессия потребительских технологий, всепроникающий Интернет... Но это не все, с чем предстоит иметь дело специалистам служб ИБ в самое ближайшее время. Конвергенция и миниатюризация — вот еще два ругательных слова для современных безопасников. Раньше все было ясно и четко: вот поток пользовательских данных, вот голосовой поток, вот видео, вот трафик сигнализации и управления. Сегодня в мире превалирует конвергенция — голос, видео и данные передаются по одной сети; сети систем физической безопасности интегрируются в обычную IP-сеть; на один порт коммутатора может одновременно подключаться IP-телефон, лэптоп, смартфон и планшетный компьютер... Как это все разделить? Как контролировать и защищать?

Но конвергенция происходит не только на сетевом уровне. В магазинах сегодня нередко можно встретить ножи, спрятанные в кредитные карточки (их не определяет металлодетектор в аэропортах и на массовых мероприятиях). С точки зрения ИБ гораздо большую проблему представляют флешки, встроенные в кредитные карточки, просто лежащие в бумажнике. Или флешка, встроенная в авторучку или в обычные наручные часы. Даже физический досмотр или применение спецсредств не обнаруживает их, создавая проблему утечки конфиденциальных данных. А если вспомнить про недавно анонсированные очки Google, которые будут фиксировать, распознавать и передавать в сеть все, что видит обладатель таких очков. Это еще конечно не линзы с подключением к Интернету и тем более не встроенный в глазное яблоко микрочип с видеокамерой, но технологии продвинулись достаточно далеко. Как запретить использование Google-очков на предприятии, если они выполняют и свою основную функцию? Как пойти против Трудового кодекса и Конституции? Вопросы, вопросы, вопросы... А ответ один.

Пора пересматривать традиционные подходы в области обеспечения ИБ и учитывать набирающее силу влияние новых технологий, поведения пользователей и новых методов работы на деятельность служб информационной безопасности. И делать это не только сотрудникам таких служб, но и регуляторам с их главенствующей методической ролью (как минимум в теории). Главное, чтобы не было поздно!

Опубликовано 25.02.2013