Место преступления: вымогатели оставляют следы

Хакерская атака — это спланированное преступление с определенной целью, которое имеет своих организаторов и исполнителей, свои масштабы и расценки в зависимости от тяжести. Как и любое преступление, хакерскую атаку необходимо расследовать, чтобы предотвратить подобное в будущем. Пионер судебной медицины Эдмон Локар сформулировал известный принцип «Каждый контакт оставляет след». Если перевести на мир цифровых технологий: «когда злоумышленник взламывает систему, он оставляет следы». Задача состоит в том, чтобы своевременно обнаружить эти следы, предпринять необходимые меры и выяснить, где находится источник атаки. Кратковременные доказательства проникновения в систему должны быть обнаружены как можно скорее. Следы, которые остаются на бэкапах, на съемных и других носителях информации, редко меняющихся со временем, имеют более низкий приоритет.

Пример порядка волатильности.

Таблица 1. Порядок волатильности

На первом этапе компанию заражают вредоносным ПО, которое крадет данные (например, Azorult, Dridex, Trickbot) или нарушает работу из-за слабой защиты конечных точек.

Второй этап наступает через несколько недель, когда та же жертва подвергается целевой атаке с целью вымогательства. Тогда используются вредоносные программы Ryuk, Bitpaymer или другие, к которым у злоумышленника есть доступ.

Исполнитель первого этапа не обязательно тот же, кто выполняет второй. На черном рынке можно найти множество учетных данных, собранных благодаря Azorult или RDP. Ниже рисунок, демонстрирующий количество жертв Azorult (13 тыс.), включая украденную информацию:

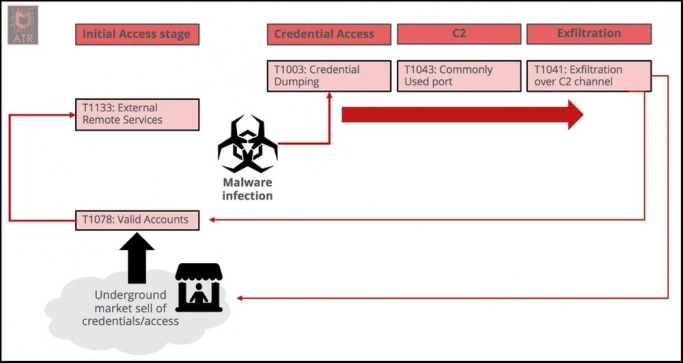

Рис. 1. Этап 1: начало заражения

Рис. 2. Этап 1.

Схема на рис. 2 демонстрирует начало большинства подобных атак. Пользователь открывает зараженный сайт или скачивает фишинговый документ, и в результате загружает вредоносную программу, которая крадет учетные данные. Это приводит к тому, что личная информация жертвы оказывается в распоряжении злоумышленника. Другой сценарий — покупка действующей учетной записи в даркнете. Наличие таких данных дает удаленный или прямой доступ к компьютеру жертвы с помощью зараженного ПО. Когда злоумышленник делает следующий шаг, в 9 из 10 случаев используется инструмент для считывания и сохранения учетных данных, такой как Mimikatz или через скрипты PowerShell. Цель в том, чтобы получить права локального администратора в системе жертвы.

Первый этап доступа к цифровым данным:

Техника T1189: Drive-By

В этом случае жертва, скорее всего, открывает сайт, который содержит вредоносный скрипт. Если обратиться к таблице порядка волатильности, где искать доказательства? В зависимости от того, какие действия определены во вредоносном скрипте, злоумышленник может оставить следы на диске или в памяти при внедрении.

T1192 и T1193 Фишинговые ссылки/вложения

В этом случае жертва получает электронное письмо со ссылкой (T1192) или с «зараженным» прикрепленным файлом (T1193). При нажатии на ссылку открывается сайт и выполняются последующие действия, как описывается выше в технике T1189: Drive-by. Приоритеты видов уязвимости аналогичны, но будут иметь длинную цепочку исполнения. Поскольку пользователь инициировал действие, на компьютере жертвы будет больше цифровых доказательств:

- Запуск почты (Email-клиент)

- Открытие настроенного по умолчанию браузера при нажатии на ссылку

- Переход браузера на сайт

- Выполнение скрипта

Доказательства выполнения программ и их запуска сохраняются непосредственно в самом процессе, в хранилище, из которого был произведен запуск, а также в памяти таких приложений, как UserAssist, Shimcache, RecentApps. Электронное письмо может остаться в почтовом ящике жертвы, либо в загруженных файлах из Интернета.

В случае фишинговой атаки с опасными вложениями, процедура будет выглядеть примерно так, как показано ниже (но есть и другие вариации):

- Запуск почты (Email-клиент)

- Открытие вложения

- Запуск приложения Office

- Выполнение макроса

- PowerShell / WMIC с последующей загрузкой файла из Интернета

- Выполнение скрипта / открытие файла

- Загрузка в память компьютера или запись на диск и последующий запуск

В этом случае открываются приложения Office. Если вложение было открыто перед сохранением на диск, то в Outlook файл копируется в папку «SecureTemp», которая имеет атрибут «скрытая» и находится в папке Temporary Internet files.

В зависимости от нагрузки макроса, улики можно найти в релевантном интернет-трафике. Когда используется PowerShell или WMIC, информация о его запуске записывается в каталог Windows Prefetch, а также следы сохраняются в журнале событий. Исходя из того, какой тип скрипта или файла выполняется, следы могут быть обнаружены в памяти или на диске, причем в первом случае эти следы пропадают очень быстро, а во втором — хранятся долго.

Когда вредоносное ПО, такое как Azorult, появляется на компьютере жертвы, последовательность событий выглядит следующим образом:

Рис. 3. Фильтрация и связи

Эксфильтрация данных в основном происходит через TCP-порт 80 по направлению к C2 (command and control), как показано на рис. 1. Как T1043, так и T1041 тактики, которые оставляют долгохранящиеся следы в сетевых журналах прокси-сервера / шлюза / межсетевого экрана.

Инфекции вроде AZORULT часто игнорируются или недооцениваются. Когда обнаруживается заражение, оно либо блокируется, либо очищается, однако возможность атаки вредоносного ПО сохраняется.

Если снова обратиться к таблице «Порядок волатильности», то мы увидим, что временные рамки обнаружения следов начального этапа атаки от секунд до минут с момента первой сетевой активности или запуска системного процесса. Между заражением и эксфильтрацией проходит достаточное количество времени в интервале до нескольких минут, чего более чем достаточно для кражи учетных данных перед выполнением злонамеренных действий. Эта временная «дельта» становится вызовом, сможет ли совокупность доступных ИБ специалистов, технологий, методик, которые используются в организации, адекватно ответить на возникшую угрозу в рамках отведённого временного окна? Возможность предвидеть и анализировать ранние оповещения наряду с пониманием возможностей различного вредоносного ПО может помочь предотвратить больший ущерб.

Кристиан БИК,

руководитель подразделения McAfee ATR по

реагированию и расследованию киберинцидентов

Опубликовано 28.05.2020