Мы защищаемся не от того врага. Часть 1

Если посмотреть на баланс между внутренними и внешними угрозами, то собственные сотрудники создают гораздо большую опасность компании, нежели внешние хакеры и их атаки. Угрозы, связанные с инсайдерами, более реальны, чем угрозы от фишинговых писем или APT-атак хакеров, использующих zero-day эксплойты и продвинутые техники проникновения kill chain для взлома вашей сети. Так сложилось, что на рынке России представлены только DLP-решения, которые защищают от утечек, а решения, отслеживающие именно поведение сотрудников, появляются редко. Связано это с тем, что обнаруживать инсайдеров – сложное мероприятие, требующее значительных усилий и наличия команды, обладающей не только техническими знаниями, но и знаниями психологии, контроля социальной активности сотрудника, его поездок, финансовых затрат, что одновременно связано с вопросами законности такого контроля. В некоторых компаниях используют полиграф и проводят интервью с сотрудниками собственной службы безопасности.

Инсайдеры

Собственные сотрудники уже имеют доступ к критичным системам компании и данным заказчиков и партнеров. Им не нужно изобретать сложные механизмы обхода защиты. Для них все открыто и доступно, потому что они обрабатывают эту информацию по своим служебным обязанностям.

Кто такой инсайдер? Это текущий или бывший сотрудник, контрактор или партнер, имеющий авторизованный доступ к сети организации, ее системам и данным. То есть, в принципе, термин не несет негативного смысла и большинство таких людей ответственны и лояльны компании.

Однако наличие доступа инсайдеров к различным ресурсам предполагает потенциальную угрозу, что они намеренно или ненамеренно могут нарушить конфиденциальность, целостность и доступность критичной информации или ее систем.

Особенно критично, что утечки информации происходят из государственных организаций.

В России значительно чаще, чем в мире, «утекают» телефонные номера, включая детализацию вызовов, и паспортные данные – каждый из таких типов можно встретить более чем в 30% утечек. Это положение связано, с одной стороны, с высокой ликвидностью контактов, информации, составляющей тайну переговоров, и сведений из официальных документов на черном рынке – такие данные достаточно легко конвертируются в «живые деньги». Сложившаяся ситуация свидетельствует о недостаточном уровне защищенности хранилищ с телефонными номерами и паспортными данными в России[1].

Предлагаю рассмотреть два типа инсайдеров:

· нацеленные;

· невнимательные.

К нацеленным инсайдерам можно отнести сотрудников, задача которых – саботаж, кража данных, финансовое мошенничество и шпионаж в пользу конкурентов. Нацеленные на утечки сотрудники могут использовать различные методики: фотографирование экрана и скриншоты, отправку фотографий через мессенджер и почту, копирование на внешние носители.

К невнимательным инсайдерам следует отнести тех, кто сделал что-то случайно: кликнул на ссылку в поддельном письме, отправил послание не тому адресату, поставил программу, внутри которой оказался вредоносный код, заразился и его аккаунт украли и пользуются, ненамеренно распарил данные для себя и заодно для всего мира, отдал доступ кому-то, чтобы решить задачу, воспользовался незащищенным способом передачи данных.

По исследованиям различных компаний, больше всего утечек происходит по недосмотру, то есть когда сотрудники безответственно отнеслись к сохранению конфиденциальных данных и они оказались в публичном доступе.

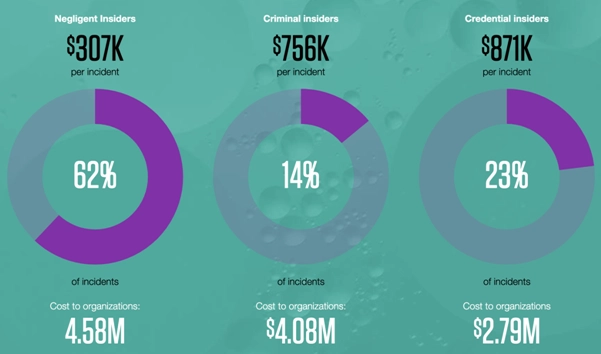

Рис. 1. Сравнение числа инцидентов от невнимательных и нацеленных инсайдеров. Источник: https://www.observeit.com/cost-of-insider-threats/

Существует еще один тип инсайдеров: люди, которые по своей работе должны искать первые два типа инсайдеров, реагировать на инциденты и защищать компанию, но игнорируют это и занимаются своими делами. Будем считать, что в вашей организации данного типа нет и мы все-таки хотим найти первые два типа людей.

Обычно средства защиты анализируют параметры работы сети и операционных систем, но не поведение людей. Чтобы остановить намеренные или случайные опасные действия сотрудников, нужно начать анализировать активность пользователей и реагировать, когда случается инцидент.

И, что важно, угрозы несут все сотрудники, включая топ-менеджеров и совет директоров. Они могут случайно нажать на ссылку в Интернете или отправить важные данные не туда. Также уже было много случаев, когда топ-менеджеры становились причиной утечек.

Планирование защиты

Первое, с чего рекомендуется начать: оценить текущую ситуацию. В этом поможет данная таблица, которую рекомендует GIAC в своей Insider Threat Program.

Таблица 1. Оценка текущей ситуации по рекомендациям GIAC

|

На что обратить внимание |

Рекомендации |

|

Цели защиты |

· Явно описать, какая информация является критичной в вашей организации. · Описать всех, кто имеет доступ к этим данным. Вам нужно посмотреть и тех, кто имеет прямой доступ и опосредованный, например, ваш администратор базы данных может тоже посмотреть всю финансовую информацию, хотя это не его работа. |

|

Политики и процедуры |

· Создать политики, которые контролируют перенос чувствительной информации из защищенных хранилищ в незащищенные, включая внешние устройства и любые исходящие соединения из хранилища. · Разработать постоянный процесс удаления ненужных доступов и проверки текущих доступов для сотрудников и партнеров, на основе их текущей роли в компании. |

|

Реагирование на инциденты |

· Реализовать программу по борьбе с инсайдерскими угрозами на основе политик, ограничений, контроля поведения и требований по реагированию. · Добавить в план реагирования на инциденты конкретные процедуры для обработки инцидентов, где могут потенциально участвовать инсайдеры. |

|

Процессы контроля за увольняющимися сотрудниками |

· Использовать расширенный мониторинг за инсайдерами, которые планируют увольняться. Однако и за новыми сотрудниками я бы тоже присматривал – они могут не знать азов информационной безопасности и допустить утечки по незнанию. |

|

Обучение сотрудников |

В текущие процессы повышения осведомленности добавить: · Темы, касающиеся угроз инсайдеров, особенно случайные типы утечек. · Обновить информацию о постоянных работах по контролю этой угрозы. · Привилегированные пользователи и руководители являются специальной группой для контроля. · Мотивировать людей использовать безопасные методы передачи чувствительной информации. |

|

Соответствие требованиям и мотивация |

· Подготовить программу по работе с конфиденциальной информацией, где организация определяет задачу своим сотрудникам правильно классифицировать и хранить секретную информацию. · Проводить постоянный мониторинг того, где расположена чувствительная информация. |

|

Технический контроль |

· Удалить ненужные доступы. Только те люди, которым реально нужна информация, должны иметь доступ к ней. · Начните следить за поведением сотрудников. Нужно использовать средства мониторинга для обнаружения и реагирования рискованного поведения инсайдеров, задать явно признаки опасного поведения. Понимание, что человек делает с данными что-то необычное, должно вызывать срабатывание системы защиты. · Использовать средства мониторинга привилегированных администраторов. · Использовать расширенные контроли для увольняющихся сотрудников, включая подробное журналирование событий. · Использовать стандартные меры, уже имеющиеся в ваших продуктах: метод минимальных привилегий, сегментации сети, классификации данных по типам, журналирования передачи файлов, чтобы видеть, что происходит и разбирать инциденты. · Определить расширенные контрмеры для минимизации угроз. Думайте как злоумышленник и думайте, как бы он действовал и что использовал: скриншоты, фото экрана, флешки, мессенджеры или почту. · Определить список тех, кто будет реагировать на получаемые инциденты от технических средств контроля. |

|

Нетехнический контроль |

· Изучить психотип сотрудников, которые имеют доступ к критичной информации. Возможно, часть из них уже отметилось в потере документов или ноутбуков или в распространении информации. Человек уязвим и его могут шантажировать, подкупать, обманывать и он раскроет информацию. |

Какие системы помогают: системы контроля утечек DLP, контроль аномалий продуктами класса NTA, UEBA, SIEM, EDR, XDR, например, это система StealthWatch, Cortex XDR, ObserveIT, Teramind. Также мне нравятся поддельные системы класса Honeypot, например, российский разработчик Xello Deception, которые создают большое число поддельных ресурсов и файлов и злоумышленник в поиске информации для продажи заходит в эти системы и попадает в ловушку. Также важны системы контроля администраторов – класс продуктов PAM. В защите участвуют и стандартные системы сегментации сети на уровне пользователей и приложений, класса NGFW, например, Palo Alto Networks. Реально придется использовать много продуктов и для их автоматизации и оркестрации сейчас предлагаются продукты класса SOAR, в частности Demisto.

Продолжение следует.

[1] Согласно исследованию компании Infowatch

Смотреть все статьи по теме "Информационная безопасность"

Опубликовано 05.08.2020