Удаленный доступ: пароль или двухфакторная авторизация?

Классическая авторизация удаленного пользователя по системе «логин – пароль» более не соответствует требованиям безопасности. На смену ей приходят алгоритмы двух- и многофакторной аутентификации.

Пароль «умер»?

Удаленный доступ по-прежнему остается одной из главных причин головной боли IT-директоров и специалистов по безопасности. Эта «дырка» в защищенном корпоративном IT-периметре хотя и появилась гораздо раньше облаков и BYOD, но ее сразу же стали прикрывать, используя пароли и VPN. Сегодняшний всплеск интереса к данной теме связан с резким ростом зависимости многих видов бизнеса от удаленного доступа. Достаточно вспомнить «розничный бум» банков или тот факт, что многим сотрудникам корпораций разрешили выполнять часть работы в удаленном режиме.

Авторизация пользователя с помощью пароля считается устаревшей по соображениям безопасности. В случае применения VPN внутри публичного канала доступа организуется защищенный тоннель, вторжение в который практически исключено. Но для пользования этим виртуальным тоннелем требуется пароль. Здесь и кроется самое слабое звено любого удаленного доступа, поскольку злоумышленники давно научились вскрывать любые пароли и, получив доступ к точке входа в тоннель, без проблем могут проникнуть туда путем подбора ключей.

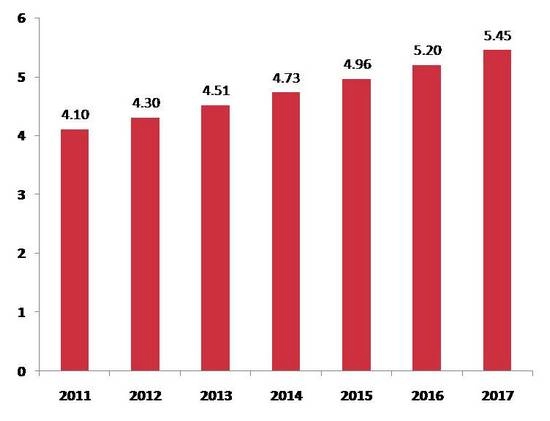

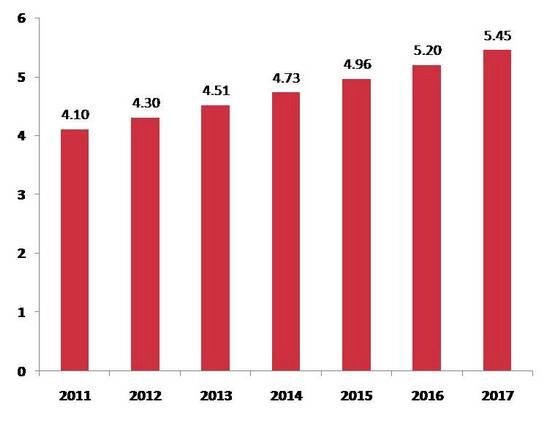

Динамика мирового рынка систем двухфакторной авторизации, $ млрд

Источник: TechnAvio, Markets & Markets, 2013

В два этапа

Двухфакторная (или двухэтапная) аутентификация – крайне актуальное, хотя и не новое средство обеспечения авторизации при удаленном доступе. Отраслевые эксперты прогнозируют почти линейный рост мирового рынка подобных систем. Так, по данным аналитического агентства TechnAvio, по итогам 2011–2015-х гг. он составит 20,8%, что соответствует среднегодовому темпу (CAGR) в 4,8%. А Markets & Markets оценивает предполагаемый объем данного рынка в 2017 году в $5,45 млрд.

Двухэтапная авторизация может строиться как на основе пользовательского устройства, заявляемого в качестве доверенного (чаще всего это мобильный телефон), так и при помощи специальных устройств – токенов (Security token). В первом случае процедура проста и не требует сложных логистических схем. Однако этот способ не назовешь надежным, поскольку средства для верификации предоставляет сам пользователь, а мобильный телефон уязвим в отношении кражи и потери. Кроме того, по данным компании FortiNet, ряд телефонных вирусов, например Zitmo для Android, уже научились распознавать и передавать в третьи руки символьные последовательности, служащие одноразовыми паролями. Тем не менее данный механизм авторизации востребован на рынке и широко применяется вендорами. Например, британская компания SecurEnvoy предлагает «Phone as a Token». На сервере паролей генерируется случайная последовательность, копия которой направляется на телефон пользователя по сети сотового оператора. При краже или иной компрометации мобильного устройства она удаляется из базы данных доверенных устройств. Любопытно, что в качестве одной из дополнительных услуг компания предлагает заранее сгенерировать до пяти одноразовых паролей для использования «про запас».

Выделенные устройства надежнее

Токен представляет собой микрокомпьютер с периодически (каждые 20-30 с) меняющимися цифровыми последовательностями. Это устройство предоставляют пользователям сами провайдеры контента или сервиса (PayPal) либо компании – поставщики комплексных систем безопасности (Check Point, FortiNet и т. д.). Цифровая последовательность на токене синхронизирована с хост-компьютером провайдера системы безопасности. При каждом новом входе в систему комбинация цифр будет иная. По существу, это одноразовый пароль, который вводится по запросу системы вслед за первичной авторизацией пользователя по User ID и первичному (постоянному) паролю.

Большинство экспертов сходится во мнении, что авторизация при помощи токена на сегодня наиболее надежное средство обеспечения безопасности удаленного доступа. Взломать или обойти такую систему практически невозможно, поскольку токен никак не связан ни с владельцем, ни с хост-компьютером провайдера; цифры в комбинации изменяются в случайной последовательности.

В числе других решений следует упомянуть биометрическую аутентификацию и авторизацию с помощью смарт-карт.