Ожидается рост числа атак банковских троянцев на пользователей Android

Современные банковские троянцы для ОС Android создаются вирусописателями и за немалые деньги продаются как коммерческие продукты через подпольные интернет-площадки. Однако недавно на одном из хакерских форумов в свободном доступе появился исходный код одного из таких вредоносных приложений вместе с инструкциями по его использованию. Вирусные аналитики компании «Доктор Веб» полагают, что это может привести к значительному увеличению количества Android-банкеров и росту числа совершаемых с их помощью атак.

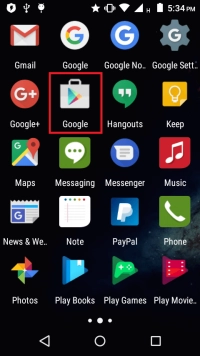

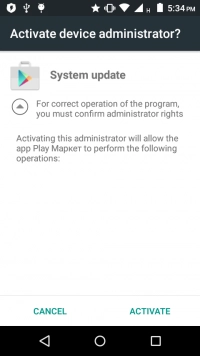

Вирусописатели опубликовали исходный код нового вредоносного приложения лишь месяц назад, однако специалисты компании «Доктор Веб» уже обнаружили Android-банкера, созданного на основе предоставленной киберпреступниками информации. Этот троянец, получивший имя Android.BankBot.149.origin, распространяется под видом безобидных программ. После того как пользователь смартфона или планшета устанавливает и запускает Android.BankBot.149.origin, банкер запрашивает доступ к функциям администратора мобильного устройства, чтобы усложнить свое удаление. Затем он прячется от пользователя, убирая свой значок с главного экрана.

Далее Android.BankBot.149.origin подключается к управляющему серверу и ожидает от него команд. Троянец может выполнять следующие действия:

- отправлять СМС-сообщения;

- перехватывать СМС-сообщения;

- запрашивать права администратора;

- выполнять USSD-запросы;

- получать из телефонной книги список номеров всех имеющихся контактов;

- рассылать СМС с полученным в команде текстом по всем номерам из телефонной книги;

- отслеживать местоположение устройства через спутники GPS;

- запрашивать на устройствах с современными версиями ОС Android дополнительное разрешение на отправку СМС-сообщений, выполнение звонков, доступ к телефонной книге и работу с GPS-приемником;

- получать конфигурационный файл со списком атакуемых банковских приложений;

- показывать фишинговые окна.

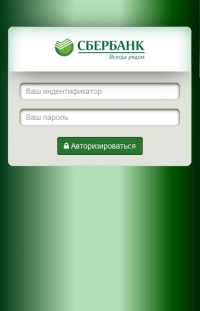

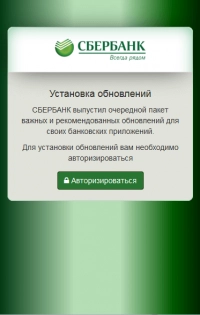

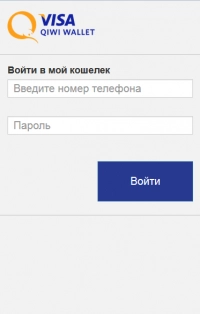

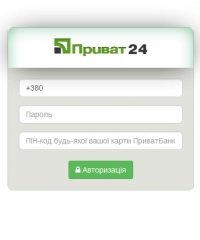

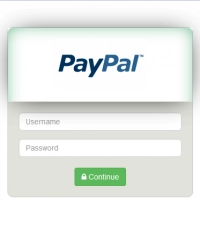

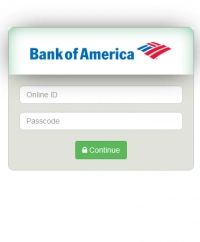

Как и многие современные Android-банкеры, Android.BankBot.149.origin крадет у пользователей конфиденциальную информацию, отслеживая запуск приложений «банк-клиент» и ПО для работы с платежными системами. Исследованный вирусными аналитиками «Доктор Веб» образец контролирует запуск более трех десятков таких программ. Как только Android.BankBot.149.origin обнаруживает, что одна из них начала работу, он загружает с управляющего сервера соответствующую фишинговую форму ввода логина и пароля для доступа к учетной записи банка и показывает ее поверх атакуемого приложения.

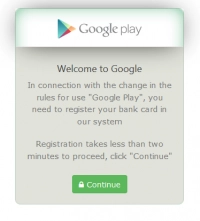

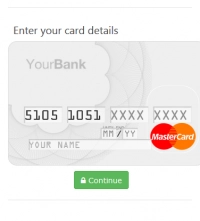

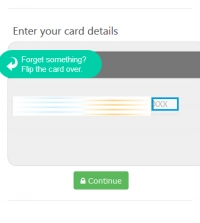

Помимо кражи логинов и паролей троянец пытается похитить информацию о банковской карте владельца зараженного мобильного устройства. Для этого Android.BankBot.149.origin отслеживает запуск популярных приложений, таких как Facebook, Viber, Youtube, Messenger, WhatsApp, Uber, Snapchat, WeChat, imo, Instagram, Twitter и Play Маркет, и показывает поверх них фишинговое окно настроек платежного сервиса каталога Google Play.

При поступлении СМС троянец выключает все звуковые и вибросигналы, отправляет содержимое сообщений злоумышленникам и пытается удалить перехваченные СМС из списка входящих. В результате пользователь может не только не получить уведомления от кредитных организаций с информацией о незапланированных операциях с деньгами, но и не увидит другие сообщения, которые приходят на его номер.

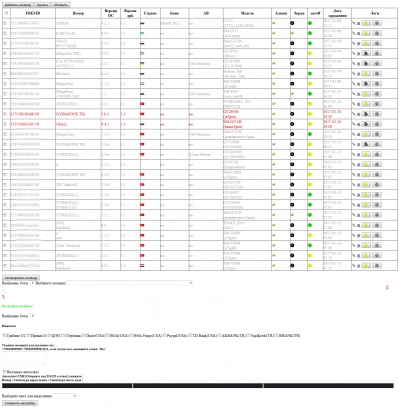

Все украденные Android.BankBot.149.origin данные загружаются на управляющий сервер и доступны в панели администрирования. С ее помощью киберпреступники не только получают интересующую их информацию, но и управляют вредоносным приложением.

В целом возможности этого троянца являются вполне стандартными для современных Android-банкеров. Однако поскольку киберпреступники создали его с использованием доступной любому желающему информации, можно ожидать появления множества новых аналогичных троянцев.

Источник: пресс-служба Доктор Веб