Организация независимого аудита административного доступа в критичных автоматизированных системах

Значительное число нарушений информационной безопасности происходит по вине персонала, который имеет легальные права в автоматизированных системах (АС). Так, по данным мировой статистики, опубликованным американской телекоммуникационной компанией Verizon Communications в отчёте о расследовании утечки данных за 2016 год, 77% ИБ-нарушений было допущено штатными сотрудниками компаний. Из них 14% обладали привилегированными административными правами в АС. При этом расследование 48% таких нарушений длилось до нескольких месяцев, 22% — несколько лет.

Факты подтверждают данные статистики: администраторы автоматизированных систем, построенных на стандартных ИТ-платформах, могут управлять объектами администрирования единолично и полностью контролировать штатный аудит системного и прикладного уровня. Отсюда — длительные сроки, а зачастую и невозможность проведения расследований нарушений, допущенных административным персоналом.

Снижение ИТ- и ИБ-рисков в процессе администрирования критичных элементов информационной инфраструктуры – важная задача для службы кибербезопасности Сбербанка. Для её решения необходимо повышать культуру и совершенствовать технологии управления объектами администрирования. Один из действенных методов, по мнению специалистов по кибербезопасности Сбербанка, – внедрение системы независимого аудита, которая дает возможность осуществить ретроспективный анализ действий ИТ-персонала на всех этапах развития инцидентов в инфраструктуре АС.

Выбор решения

В процессе централизации управления автоматизированными банковскими системами (АБС), Active Directory и другими объектами ИТ-инфраструктуры в Сбербанке было принято решение о реализации проекта по внедрению системы независимого аудита и управления паролями административного и привилегированного доступа.

На подготовительных этапах реализации проекта были определены основные требования к функциональности системы:

· поддержка максимально возможного перечня объектов администрирования (ОС, СУБД, коммуникационное оборудование, терминальные и др. прикладные сервисы);

· возможность установки элементов системы «в разрыв» между персональным компьютером администратора и объектом управления;

· возможность оперативной выгрузки паролей к привилегированным учётным записям в случае недоступности, сбоя системы независимого аудита;

· возможность генерации привилегированных технологических и административных паролей и их автоматизированное распространение в ИТ-инфраструктуре; автоматизация процедуры смены паролей — во избежание блокировки учётных записей и нарушения функционирования ИТ-инфраструктуры;

· хранение паролей в зашифрованном виде в СУБД распространённого типа, предоставление паролей в соответствии с делегированными ролями через защищённый web-портал;

· отсутствие возможности уничтожения журналов аудита под учётной записью любого администратора;

· возможность видеозаписи изображения с экрана монитора администратора в момент управления объектом ИТ-инфраструктуры. Обеспечение возможности поиска по видеоархиву (дата, время, пользователь, объекты администрирования). Глубина видеоархива — не менее 180 суток;

· обеспечение высокой степени доступности, восстановление с использованием традиционных стратегий устранения отказов и сбоев;

· интеграция с распространёнными системами управления учётными данными и правами доступа, базами данных управления конфигурациями, системами SIEM, системами учёта запросов службы технической поддержки.

Кроме того, схема лицензирования должна предоставлять оптимальную стоимость владения системой независимого аудита с учётом возможности масштабирования решения при развёртывании в сетях крупных предприятий.

По итогам исследования рынка Сбербанк выбрал комплексное решение, включающее:

- систему управления паролями привилегированных пользователей —

Enterprise Random Password Manager;

- систему мониторинга действий пользователей с видеозаписью и ведением логов их действий в момент выполнения административных работ.

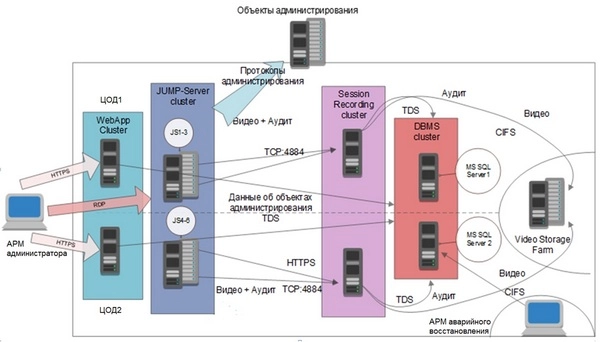

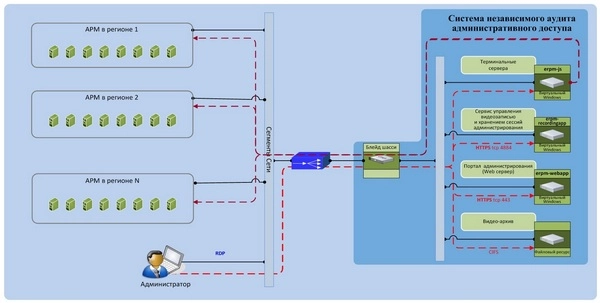

Схема размещения выбранного решения в ИТ-инфраструктуре Сбербанка отражена на рис. 1. Система состоит из следующих компонент:

- портал администрирования (WebApp Cluster) — точка входа администраторов систем, web-интерфейс для аутентификации, выбора и запуска инструментов администрирования;

- защищённая среда администрирования (JUMP-Server Сluster) — набор ферм терминальных серверов Windows (JUMP-серверов). На них устанавливается специальный программный модуль для запуска защищённой среды администрирования;

- диспетчер записи сессий администрирования (Session Recording Сluster) агрегирует данные видеозаписей сессий администрирования, полученных с кластера JUMP-серверов, оптимизирует и упаковывает их для хранения в защищённом видеоархиве системы;

- защищённое хранилище системы (DBMS) обеспечивает хранение параметров привилегированных учётных записей и журналов аудита, а также их безопасного предоставления по запросам других компонентов системы;

- защищённый видеоархив (Video Storage Farm) обеспечивает хранение данных видеоаудита сессий администрирования всех контролируемых администраторов;

- АРМ аварийного восстановления — выделенная рабочая станция с минимальным набором установленных программных компонентов системы. При наличии ключа шифрования и мастер-пароля они позволяют восстановить пароли привилегированных учётных записей из резервной копии защищённого хранилища системы;

- Протокол прикладного уровня TDS (Tabular Data Stream) предназначен для передачи данных между сервером базы данных и клиентом;

- ЦОД1, ЦОД2 (центры обработки данных) — все компоненты системы независимого аудита зарезервированы на двух площадках;

- автоматизированное рабочее место — АРМ администратора элементов ИТ-инфраструктуры, действия которого подлежат аудиту.

Рис.1. Схема размещения компонент системы независимого аудита в ИТ-инфраструктуре

Внедрение решения

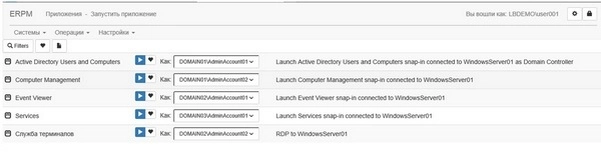

При первоначальном развёртывании система независимого аудита предоставляет структурированный перечень каталогов учётных записей, доступных для управления.

Рис.2. Структурированный перечень каталогов учётных записей, доступный при развёртывании системы независимого аудита

Вместе с тем на успешность внедрения системы в сложной ИТ-инфраструктуре Сбербанка существенно повлияла качественная разработка сценариев для запуска инструментов по управлению. На первоначальном этапе реализации проекта потребовался серьёзный анализ всех процедур, выполняемых администраторами каждого вида объектов ИТ-инфраструктуры.

Поскольку интерфейс системы аудита должен быть максимально удобен для ИТ-персонала, в рамках проекта решили использовать свободно распространяемый язык для автоматизации выполнения задач в Microsoft Windows — AutoIt. С его помощью автоматизированы рутинные действия при запуске интерфейса административных программ:

- ввод необходимых учётных данных;

- выбор типовых параметров в интерфейсе после запуска приложения.

Особенности запуска административного приложения

Процесс запуска административного приложения, который изображён на рис. 3, происходит в несколько этапов. Администратор, используя доменную персональную учётную запись, обращается к web-интерфейсу системы с запросом на запуск приложения. После успешной аутентификации в домене Microsoft ядро системы возвращает RDP-файл с параметрами. С его помощью проходит подключение к JUMP-серверу. Далее Lancher JUMP-сервера отправляет запрос с параметрами к ядру системы на запуск приложения. В ответе ядро системы возвращает параметры, необходимые для запуска административного приложения к объекту управления, включая учётную запись и пароль. Затем на JUMP-сервере происходит запуск AutoIT-скрипта, автоматизирующего действия администратора: запуск необходимого приложения, ввод в интерфейс данных для подключения к объекту управления.

Рис.3. Процесс автоматического запуска административного приложения

Преимущества системы

Результатом реализации проекта стало внедрение системы независимого аудита, которая помогает автоматизировать и упростить процессы организации управления объектами администрирования.

Благодаря системе администраторы ОС персональных компьютеров пользователей получили возможность быстрого подключения к объектам администрирования. Теперь, при необходимости, им не нужно каждый раз прописывать сетевые доступы к персональным компьютерам, размещённым в удалённых кампусах. Для доступа к объекту администрирования достаточно подключиться к централизованной системе независимого аудита, где уже существует необходимый администратору типовой профиль доступа. Схема организации административного доступа к персональным компьютерам пользователей отражена на рис. 4.

Рис. 4. Схема организации доступа к ПК пользователей

Кроме того, система независимого аудита административного доступа позволяет поддержать в актуальном состоянии параметры подключения и учётные данные множества неоднородных, меняющихся объектов управления, упростить управление паролями к привилегированным учётным записям, сгруппировать их, администрировать объекты ИТ-инфраструктуры под одной учётной записью.

Как показано на рис. 5, администратор user001, используя технологическую или персональную учётную запись для входа в систему независимого аудита, может запускать инструменты администрирования от имени различных привилегированных учётных записей в разных доменах.

Рис. 5. Перечень запускаемых инструментов, доступных учётной записи

Новые риски

Стоит признать, что в случае сбоя в работе системы независимого аудита возникают дополнительные риски потери управления объектами администрирования ИТ-инфраструктуры. Данный риск следует минимизировать комплексом мер по обеспечению отказоустойчивости работы системы аудита на уровне 99,99 %. Важно описать процедуры работы в аварийном режиме и отработать процедуры восстановления системы. Их необходимо регулярно отрабатывать путём имитации различных отказов с последующим восстановлением в установленные сроки.

Пример использования материалов аудита

Представим себе, что из подразделения ИТ в подразделение ИБ Сбербанка через АС Service Manager поступил запрос о необходимости отработки инцидента по удалению файлов БД.

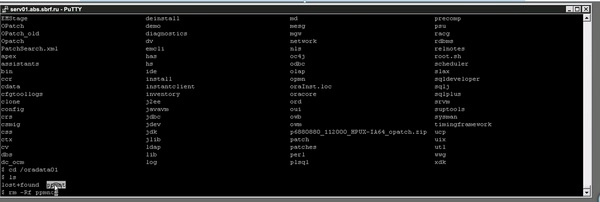

В запросе переданы следующие входные данные для поиска: дата и время инцидента — 14 июня 2016 г., 10:51, имя сервера БД — serv01.

Дежурным администратором системы независимого аудита найдена одна сессия, удовлетворяющая заданным критериям поиска (рис. 6).

Если развернуть детализацию сессии, можно увидеть подключение к serv01.abs.sbrf.ru с помощью Putty, а также используемую персональную учётную запись администратора, выполнившего действия по удалению файлов базы.

Фрагмент видеозаписи экрана администратора показывает ввод команды rm -Rf ppmnt в каталоге oradata01 в 10:52:01 (рис. 7).

Рис. 6. Консоль управления системы независимого аудита

Рис. 7. Фрагмент видеозаписи экрана администратора

Выводы

Современный уровень реализации функциональности систем независимого аудита позволяет провести их успешное внедрение даже в такой сложной ИТ-инфраструктуре, как инфраструктура Сбербанка.

Как показывает опыт крупнейшего банка страны, системы подобного класса — эффективный инструмент ретроспективного анализа действий персонала, обладающего административными правами в ИТ-инфраструктуре, а также автоматизации процессов управления паролями привилегированных учётных записей.

Кроме того, внедрение системы независимого аудита — хороший повод провести реинжиниринг процедуры предоставления доступа административного персонала, результатом которой станет снижение ИТ- и ИБ-рисков в процессе администрирования критичных элементов информационной инфраструктуры компании.

Д.О. Мартынов, исполнительный директор – начальник

отдела обеспечения процессов SOC Центра киберзащиты Сбербанка;

А.М. Дьяков, главный инженер отдела обеспечения

процессов SOC Центра киберзащиты Сбербанка

Опубликовано 16.04.2017