Критическая информационная инфраструктура: С ЧЕГО НАЧАТЬ?

C 1 января 2018 года вступил в силу 187-ФЗ «О безопасности критической информационной инфраструктуры РФ», согласно которому субъекты КИИ обязаны провести категорирование своих объектов, обеспечить их безопасность и подключиться к ГосСОПКА в целях формирования устойчивой к компьютерным атакам критической информационной инфраструктуры РФ.

Мы собрали список основных нормативно-правовых документов, которыми можно руководствоваться на данный момент в вопросах обеспечения безопасности объектов КИИ (рис. 1).

Рис. 1. Законодательство в сфере безопасности КИИ

К процессу категорирования КИИ необходимо подходить поэтапно и первый вопрос, на который стоит ответить – как понять, является ли организация субъектом КИИ?

Согласно 187-ФЗ, к объектам КИИ могут быть отнесены информационные системы и сети, а также автоматизированные системы управления (ИС, ИТКС и АСУ), функционирующие в сферах:

- здравоохранения;

- науки;

- транспорта;

- связи;

- энергетики;

- банковской и иных сфер финансового рынка;

- топливно-энергетического комплекса;

- атомной энергии;

- оборонной и ракетно-космическая промышленности;

- горнодобывающей, металлургической и химической промышленности.

Владельцы объектов КИИ или лица, обеспечивающие взаимодействие объектов КИИ, являются субъектами КИИ. Ими могут являться госорганы, госучреждения, российские ЮЛ и ИП. Помочь определить, осуществляет ли свою деятельность организация в одном из указанных выше сфер деятельности могут:

- Коды ОКВЭД. Основной и дополнительные

- Коды ОКОГУ (для органов государственной власти)

- Лицензии на виды деятельности

- Устав или положение об организации

Компании, которые попадают в сферу действия закона, обязаны провести категорирование объектов КИИ и согласовать результаты со ФСТЭК России. Невыполнение данных требований может повлечь за собой уголовное наказание (рис. 2).

Рис. 2. Нарушения правил эксплуатации объектов КИИ

С 21 февраля вступило в силу Постановление Правительства Российской Федерации от 08.02.2018 г. № 127 «Об утверждении Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений». В соответствии с которым специалисты компании «КСБ-СОФТ» сформулировали следующий порядок задач, которые необходимо реализовать субъектам КИИ в рамках процесса категорирования (рис. 3):

Рис. 3. Порядок категорирования объектов КИИ

1. Определить процессы, осуществляемые в рамках вида(ов) деятельности.

2. Выявить критические процессы (управленческие, технологические, производственные и другие). Другими словами, нужно выявить процессы, нарушение и (или) прекращение которых может привести к негативным социальным, политическим, экономическим, экологическим последствиям, последствиям для обеспечения обороны страны, безопасности государства и правопорядка.

3. Определить объекты КИИ, подлежащие категорированию (утверждается субъектом КИИ и в течение 5 рабочих дней после утверждения направляется во ФСТЭК России).

4. Произвести анализ угроз безопасности информации и уязвимостей.

5. Произвести оценку в соответствии с показателями критериев значимости масштаба возможных последствий в случае возникновения компьютерных инцидентов.

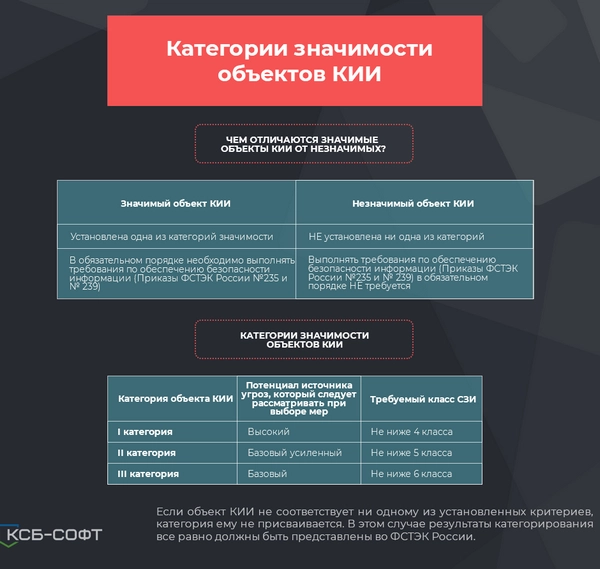

6. Определить для объекта КИИ категорию значимости в соответствии с наивысшим значением показателей. Подробная информация о том, как определить категорию значимости объекта КИИ, представлена на рис. 4.

Рис. 4. Категории значимости объектов КИИ

Категорирование должно проводиться специальной комиссией под председательством руководителя субъекта КИИ (или уполномоченного им лица), его работников и, при необходимости, приглашённых специалистов ведомств-регуляторов в соответствующей сфере. Решение комиссии оформляется соответствующим актом категорирования и в течение 10 дней после его утверждения направляется во ФСТЭК России. Если субъект КИИ не предоставит данные о категорировании, ФСТЭК России вправе потребовать эту информацию. Напомним, что максимальный срок категорирования объектов КИИ – 1 год со дня утверждения субъектом КИИ перечня объектов КИИ.

В течение 30 дней со дня получения ФСТЭК России проверяет предоставленные материалы на соответствие порядку осуществления категорирования, оценивается правильность присвоения категории, принимается решение о включении его в реестр значимых объектов КИИ. При необходимости регулятор направляет замечания, в соответствии с которыми субъект КИИ должен провести корректировки.

Изменения категории значимости объектов КИИ в реестр вносятся только на основе сведений, представляемых субъектами КИИ. Изменение категории значимости может произойти:

- По мотивированному решению ФСТЭК по результатам проверки, выполненной в рамках осуществления государственного контроля в области обеспечения безопасности значимых объектов КИИ;

- Объект перестал соответствовать критериям значимости и показателям их значений;

- Субъект КИИ был реорганизован, ликвидирован или произошли изменения в его организационно-правовой форме.

Кроме того, субъект КИИ не реже чем один раз в 5 лет должен осуществляет пересмотр установленной категории значимости и в случае изменения категории значимости согласовать его со ФСТЭК России.

По результатам проведенной оценки возможным объектам КИИ может быть присвоена одна из категорий значимости либо они могут быть отнесены к «нулевой» категории (незначимые объекты КИИ). Для значимых объектов КИИ ФСТЭК России определил обязательные требования по защите информации. Для незначимых объектов требования по защите информации определяются в зависимости от типа объекта КИИ и утверждается отраслевыми требованиями по защите информации. Исходя из категории значимости, будет выстраиваться защита объекта КИИ.

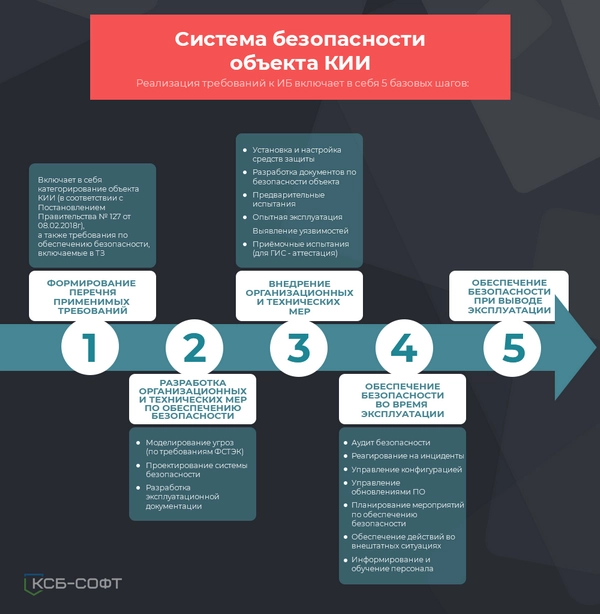

После получения акта категорирования, согласованного со ФСТЭК России, необходимо приступить к непосредственному обеспечению безопасности объекта КИИ. Эксперты «КСБ-СОФТ» выработали 5 базовых шагов для реализации требований к ИБ значимого/незначимого объекта КИИ (рис. 5):

Рис. 5. Система безопасности значимого объекта КИИ

Шаг первый. Этап формирования требований. По результатам проведения категорирования осуществляется установление требований к подсистеме безопасности объекта(ов) КИИ:

- Для значимых объектов КИИ исходя из установленной категории значимости объекта КИИ;

- Для незначимых объектов КИИ исходя из требований, предусмотренных иными нормативно-правовыми актами.

После чего (Шаг второй) происходит разработка организационных и технических мер защиты, включающая:

- Моделирование угроз (по требованиям ФСТЭК России);

- Проектирование подсистемы безопасности;

- Разработку эксплуатационной документации.

При выборе мер следует учитывать возможные угрозы, связанные с соответствующим категории объекта уровнем потенциалом источника, а также соотношение категории значимости и требуемого класса СЗИ.

Создаваемые системы безопасности должны соответствовать требованиям, предъявляемым к:

- силам обеспечения безопасности значимых объектов КИИ;

- программным и программно-аппаратным средствам, применяемым для обеспечения безопасности значимых объектов КИИ;

- организационно-распорядительным документам по безопасности значимых объектов;

- функционированию системы безопасности в части организации работ по обеспечению безопасности значимых объектов критической информационной инфраструктуры.

Далее необходимо зафиксировать требования и спроектировать подсистему безопасности объектов КИИ с учетом модели угроз и сформированных ранее.

Шаг третий. Внедрение организационных и технических мер по обеспечению безопасности

- Установка и настройка средств защиты информации;

- Разработка документов по безопасности объекта, включающие правила безопасной работы и действия сотрудников при возникновении инцидентов ИБ;

- Внедрение организационных мер защиты;

- Предварительные испытания подсистемы безопасности;

- Опытная эксплуатация подсистемы безопасности;

- Выявление уязвимостей;

- Приемочные испытания подсистемы безопасности.

Шаг четвертый. Обеспечение безопасности в ходе эксплуатации

- Аудит защищенности и совершенствование системы обеспечения ИБ на объектах КИИ;

- Реагирование на инциденты ИБ;

- Управление конфигурацией;

- Управление обновлениями ПО;

- Планирование и проведение мероприятий по обеспечению безопасности;

- Обеспечение действий в нештатных (непредвиденных) ситуациях;

- Проведение мероприятий по повышению уровня знаний работников по вопросам обеспечения безопасности объектов КИИ и о возможных угрозах безопасности информации;

- Информирование уполномоченных органов об инцидентах;

- Пересмотр категории объектов КИИ (при необходимости).

Помимо перечисленных мероприятий необходимо учитывать следующие ограничения:

- Не допускать наличие прямого удаленного доступа к значимому объекту КИИ;

- Не допускать передачу информации, в т.ч. технологической, разработчику/производителю значимого объекта КИИ без ведома субъекта КИИ.

Шаг пятый. Обеспечение безопасности информации при выводе объекта КИИ из эксплуатации, включающее в себя: архивирование, стирание данных и остаточной информации с машинных носителей или уничтожение непосредственно носителей.

Одновременно с этими шагами необходимо принять решение о подключении к существующему центру ГосСОПКА, либо о создании собственного (то есть организации цента ГосСОПКА на территории субъекта КИИ). ГосСОПКА – это единый территориально распределенный комплекс, включающий силы и программно-технические средства обнаружения, предупреждения и ликвидации последствий компьютерных атак. Основная цель создания ГосСОПКА – обеспечение и контроль безопасности КИИ в Российской Федерации и в дипломатических представительствах страны за рубежом.

ГосСОПКА будет фиксировать и объединять всю поступающую от субъектов КИИ информацию о компьютерных атаках и инцидентах. Помимо этого, в рамках ГосСОПКА будет организован обмен информацией о кибератаках между всеми субъектами КИИ и уполномоченными органами.

Оценку безопасности объектов КИИ планирует осуществлять ФСБ России, на основе сведений, поступающих от технических средств ГосСОПКА, сведений из реестра значимых объектов КИИ и сведений, предоставляемых субъектами. В результате анализа полученных данных ФСБ будет проведено прогнозирование угроз и предоставлены сведения о недостатках (нарушения при категорировании, невыполнение требований), относящихся к компетенции ФСТЭК России.

В заключении хотелось бы отметить, для многих организаций на этапе определения ответственных за категорирование имеет смысл задуматься о выборе подрядчиков для выполнения задач по проектированию и обеспечению ИБ на объектах КИИ. Ознакомиться с решением по обеспечению безопасности объектов КИИ, которое предлагают специалисты «КСБ-СОФТ», можно на сайте

компании.

Иван Фёдоров,

директор по развитию ООО «КСБ-СОФТ»

Опубликовано 13.08.2018