Киберугрозы новой реальности: Supply chain attack

Автор

Александр Герасимов

Успешная атака на цепочку поставок может привести не только к большим финансовым и репутационным потерям или компрометации ИT-инфраструктуры, но и к остановке производства или опасности экологической катастрофы.

С повышением защищенности корпораций хакерские группировки переключились на поставщиков программного обеспечения и вендоров различных систем. В сравнении с 2020 годом количество атак увеличилось в несколько раз.

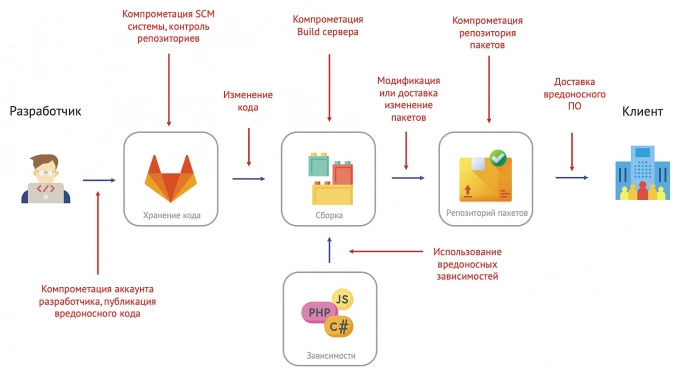

Идея атаки на цепочку поставок (Supply chain attack) заключается в том, чтобы получить контроль над ИT-инфраструктурой организации через сторонних поставщиков. Злоумышленники, получая первоначальный доступ, например, к системам управления или контроля версии кода поставщика, могут распространять свое вредоносное программное обеспечение под видом легитимного приложения. Поскольку компания не может контролировать поставщиков, от таких угроз не существует 100% способа защиты.

Как защищенные организации становятся уязвимыми

Задачей злоумышленников является проникновение внутрь инфраструктуры компании. Для этого существует два направления атаки: на поставщика и потребителя программного обеспечения.

Даже если команда кибербезопасности банка сразу зафиксирует атаку, возьмет под контроль затронутые системы и начнет восстановительные работы — проблемы коснутся абсолютно всех организаций, в которых используется программное обеспечение подвергшегося взлому поставщика.

Этим фактором объясняется глобальный характер угроз, связанных с Supply chain attack. Злоумышленники специально или случайно могут получить контроль над инфраструктурой любой, даже не подвергавшейся взлому организации, за ничтожную для атакующего стоимость.

Почему важно защитить цепочку поставок

Успешная атака на цепочку поставок может привести не только к большим финансовым и репутационным потерям или компрометации ИT-инфраструктуры, но и к остановке производства или опасности экологической катастрофы.

В марте 2020 года хакерам удалось внедрить вирус в регулярное обновление ПО Orion от SolarWinds и получить доступ к сотням федеральных государственных учреждений и образовательных организаций США, а также более чем к 80% компаний из

списка Fortune 500. Злоумышленникам продолжительное время удавалось оставаться незамеченными и заниматься кражей информации.

В 2021 году компании Европы, Ближнего Востока и Африки в среднем подвергались

777 атакам в неделю, а в Азиатско-Тихоокеанском регионе этот показатель превысил 1,3 тысячи. Сегодня, как никогда раньше, необходимо, чтобы цепочка поставок была включена в стратегию управления киберрисками.

Какие виды атак существуют

- Программные — атаки, которые нацелены на исходный код программного обеспечения поставщика, когда злоумышленник внедряет свой код в доверенное приложение. Также возможны случаи, при которых происходит компрометация сервера с обновлениями, и злоумышленник может заменить легитимную библиотеку своей собственной.

- Аппаратные — атаки, направленные на устройства, например, веб-камеры, маршрутизаторы, клавиатуры. Чаще всего встречается внедрение бэкдоров в аппаратную часть.

Почему поставщики пока остаются уязвимыми

В рамках работ по тестированию на проникновение нам удавалось получить полный доступ к системам контроля версий, например, GitLab, серверам обновлений, а также к серверам, которые отвечают за сборку приложений и хранение артефактов. Это означает, что злоумышленник может воспользоваться любой из данных точек и внедрить свой код или ПО.

Ответственный разработчик программного обеспечения обязан думать о безопасности своего ИT-продукта и тех, кто им пользуется. Увы, нередко мы сталкиваемся с ситуацией, когда у тех, кто пишет код, просто не хватает знаний и опыта в этой сфере. Поставщики ПО, конечно, задумываются о средствах защиты, но все равно остаются уязвимыми.

Защита потребителей от атак цепочки поставок

Гарантированно обезопасить себя от атаки цепочки поставок невозможно, а потому главной целью и задачей защищающейся стороны должна стать остановка атаки на ранней стадии, прежде чем злоумышленник смог закрепиться внутри инфраструктуры и нанести урон.

Вовремя обнаружить подозрительную активность помогает мониторинг каждой конечной точки — все серверы и персональные компьютеры в сети организации должны собирать журналы событий. Например, если кто-то подключается удаленно к аккаунту сотрудника и перебирает пароли — в журнале будут зафиксированы попытки аутентификации. Правильно настроенный сетевой экран должен не только заблокировать попытку доступа, но и зафиксировать в журнале время, атакованный адрес и адрес, с которого осуществлялась попытка атаки. Средства XDR (расширенной системы обнаружения и устранения угроз) собирают данные мониторинга в одном месте, что позволяет специалистам вовремя обнаружить угрозу, проследить шаг за шагом путь злоумышленника по инфраструктуре компании и нейтрализовать его. Отсутствие мониторинга приводит к тому, что хакеры могут годами «жить» в системе, не выдавая себя, и иметь доступ к критически важной информации.

- Использовать средства защиты следующего поколения как для конечных устройств так и для сети.

- Настроить мониторинг сети на предмет подозрительной активности.

- Организовать процесс резервного копирования, на случай уничтожения или шифрования данных.

- Внедрить политику безопасности, например, разрешать запуск только авторизованных приложений.

- Регулярно проводить тестирования на проникновение и анализ защищенности.

- На уровне сети защита подразумевает проверку скачиваемых пользователем из внешних источников файлов и приложений, блокировка скачивания в случае обнаружения угрозы. Если пользователь все же установил и запустил вредоносное ПО — защита должна заблокировать его работу и распространение по внутренней сети.

- На уровне конечного устройства антивирусы и продвинутые системы, отслеживающие аномалии, должны обеспечить выявление и блокирование потенциально вредоносного ПО.

Второй рубеж обороны — резервное копирование данных на случай их уничтожения или шифровки. В компании должен выстроен регулируемый процесс, который определяет, какое ПО должно быть установлено у пользователей и система незаметного для них резервного копирования.

Бэкап-сервер необходимо обеспечить отдельным защитным контуром, чтобы при заражении сети вредоносное ПО не могло из нее добраться до резервной копии. Существенно повысить безопасность можно в схеме с двухконтурным резервированием, при котором для бэкапа в свою очередь настраивается регулярное резервное копирование на сервер, физически изолированный от основной сети.

Защита поставщиков и разработчиков программного обеспечения

- Использовать многофакторную аутентификацию.

- Использовать принцип наименьших привилегий.

- Настроить процесс безопасной разработки.

- Отладить процесс управления обновлениями ПО в рамках жизненного цикла разработки программного обеспечения.

- Внедрить элементы управления целостностью.

- Реализовать цифровую подпись своих исполняемых файлов и библиотек.

Отдельно следует обратить внимание на процесс реагирования на инциденты. Необходимо разработать и довести до всех сотрудников документ, в котором сказано, как реагировать на нештатные ситуации. Например, кому сообщить, увидев незапланированный коммит в репозиторий, или в случае обнаружения на рабочем компьютере незнакомых файлов, при странном поведении системы или получении ссылки на внешний источник. Последняя может быть прислана, например, от имени коллеги, чей аккаунт удалось взломать злоумышленникам.

Опубликовано 03.03.2022