ИБ-угрозы: основные тенденции первой половины 2017-го года

В статье мы рассмотрим тренды развития угроз кибербезопасности, новые и эволюционирующие методики злоумышленников и сложности, с которыми предстоит столкнуться специалистам в ИБ-области в ближайшее время.

Экспертное сообщество отмечает набирающий силу тренд, который заключается в изменении и усложнении ландшафта киберугроз. Мы наблюдаем растущую динамику в двух направлениях:

Рост ущерба от успешных проникновений:

Получение прибыли является основным драйвером злоумышленников. Тем не менее, некоторые из них сосредоточены на блокировке или даже уничтожении атакуемых систем и процессов. Мы рассматриваем данные активности как предвестник еще более разрушительного типа атаки - Destruction of Service (DeOS), направленной на уничтожение сервиса. Как показали результаты атаки шифровальщика Nyetya (Petya) летом этого года, данная атака была не вымогательским ПО, а самой что ни на есть DeOS-атакой, которая просто уничтожала данные зараженных систем по всему миру.

Наблюдая за развитием IoT-технологий и моделируя растущие ИБ-угрозы данной, стремительно растущей и слабозащищенной индустрии, мы уже можем видеть, как IoT-устройства становятся не только жертвой, но и оружием в руках злоумышленников. Примером такого использования может служить ботнет Mirai, который, в результате DDoS-атаки с пораженных им IoT-устройств на DNS-сервис компании Dyn, парализовал работу целого ряда компаний, включая Twitter, the Guardian, Netflix, Reddit, CNN и многие другие.

Темпы и масштабы развития технологий и их применение в атаках:

Последние годы мы все чаще наблюдаем размытие периметра сети, который традиционно должен нас защищать. Вместо этого такие технологии, как мобильность, облачные вычисления и прочие, только увеличивают возможную площадь для атаки. Недавние атаки программ-вымогателей наглядно демонстрируют, как злоумышленники адаптируются к уязвимостям в устройствах и сетях для нанесения максимального ущерба.

Анализируя методы, используемые злоумышленниками, важно отслеживать изменения, происходящие в их тактике. Мы рассмотрим новые тренды в развитии вредоносного ПО (malware), веб-атак и спама, риски, связанные с потенциально не нужным ПО (PUA – Potentially Unwanted Applications) типа шпионского (spyware), компрометацию бизнес-почты (BEC), а также изменения экономики киберпреступлений.

Основные тренды угроз

Компрометация бизнес-почты (Business Email Compromise (BEC)) стала высокодоходным вектором атаки и по своей прибыльности значительно обошла программы-вымогатели.

Шпионское ПО, маскирующееся под PUA, представляет большой риск для организаций и приводит к краже информации компаний и отдельных пользователей, увеличивая инфицирование вредоносным ПО. По оценке экспертов Cisco, три выделенные группы семейств spyware были найдены в 20 из 300 изученных компании.

IoT, или «Интернет вещей», несет в себе бизнес-инновации и новые возможности коммуникаций, однако его взрывной рост также серьезно грозит информационной безопасности. В этом случае мы зачастую сталкиваемся с проблемой видимости. Специалисты по ИБ порой даже не подозревают, какие IoT-устройства подключены к защищаемой сети, притом, что большое количество уязвимостей в данном классе устройств и их влияние на ключевые бизнес-процессы, делают мир IoT одной из привлекательных мишеней для атак злоумышленников.

Наблюдается общее увеличение спам-активностей, начиная с середины 2016 года, которое совпало с уменьшением активности Exploit-Kit в те же промежутки времени. Злоумышленники, которые полагались на доставку программ-вымогателей через Exploit-Kit, переключились на спам-рассылки, включая в них документы, содержащие макросы, которые «обходят» многие системы Sandbox ввиду необходимости пользовательского участия в инфицировании.

Атаки цепочки поставки, производимые на многие организации через один компрометированный сайт. Зачастую компрометации подвергаются сайты производителей программных решений, в код инсталляционных пакетов которых интегрируются модули malware. Так было с вектором распространения шифровальщика Nyetya через сайт компании M.E.doc и с последней компрометацией сайта и инсталлятора программы CCleaner, когда целые серии релизов ПО были заражены, и сайт производителя являлся подчас не только платформой распространения вредоноса, но и – в случае Nyetya – частью скрытого C&C-канала.

Драматическое увеличение частоты, сложности атак и их масштабов за последние годы свидетельствует о том, что экономика злоумышленников вышла на новый уровень.

ExploitKit-активности заметно снизились (см. рис.1) одновременно с числом вносимых в них инноваций после ухода Angler и некоторых других игроков данного рынка, но, вероятно, это временное явление. Возросшая сложность эксплуатации уязвимостей файлов на основе платформы Adobe Flash препятствует процессу возврата популярности эксплойта: в частности, мы фиксируем уменьшение времени для установки патчей 80% уязвимостей в Adobe Flash с 308 дней в 2014 году до 62 в 2016-м. Тем не менее, понимая, что киберкриминал – это многомиллиардный рынок, вместе с появлением новых векторов атак, которые легко эксплуатировать, мы ожидаем возвращения популярности Exploit Kit.

Рис. 1.

Внутри ИБ-сообщества есть ощущение, что операторы теневой экономики, вероятно, планируют скрытую атаку с далеко идущими последствиями и экстремальной сложностью восстановления.

Атаки типа уничтожения сервиса (DeOS)

Злоумышленники ищут пути устранения сети «безопасности», которую организации используют для восстановления систем и данных после поражения вредоносным или вымогательским ПО, а также других ИБ-инцидентов. В чем можно быть уверенным, так это в том, что IoT-устройства, которые богаты на уязвимости, будут играть центральную роль в таких угрозах, усугубляя возможные последствия атак.

Ключ - уменьшение фрагментации инструментария ИБ

Уже сегодня ИБ-специалисты имеют очень богатый инструментарий для защиты своих сетей. Эксперты в области защиты информации из различных индустрий отчитываются об установке многочисленных решений различных производителей, тем самым применяя довольно сложный подход к построению ИБ, в то время как он должен быть простым и целостным.

Фрагментированный мультивендорный подход к безопасности не позволяет предприятию эффективно управлять угрозами. Кроме того, такой подход экспоненциально увеличивает количество уведомлений безопасности, которые приходится обрабатывать и без того занятым ИБ-специалистам. В случае, если команды специалистов объединят решения используемых вендоров и применят открытый, интегрированный и упрощенный подход к безопасности, они смогут снизить свою подверженность угрозам.

Волнуетесь о программах-вымогателях? Компрометация бизнес-почты – куда большая угроза!

Компрометации бизнес-почты Business Email Compromise по исследованиям наших партнеров из Flashpoint является куда более эффективным методом извлечения прибыли.

Обычно BEC-атака использует почту, зачастую с применением СПУФИНГА (от англ. spoof — мистификация, подмена. Спуфинг – ситуация, в которой программа успешно маскируется под другую путем фальсификации данных и позволяет получить незаконные преимущества) для того, чтобы выглядеть как письмо от коллеги. Такие письма отправляются финансовым работникам, которые могут осуществлять денежные переводы. Злоумышленник, как правило, проводит предварительное изучение компании, её иерархии и сотрудников, их профилей в социальных сетях, чтобы воедино собрать цепочку принятия решения. Письмо может выглядеть адресованным от генерального директора или другого вышестоящего сотрудника и содержать просьбу отправить денежный перевод бизнес-партнеру или вендору. В письме будет изложена необходимость срочно выполнить данную операцию, что в большинстве случаев заканчивается переводом средств в локальный или иностранный банк на счет злоумышленника.

Такой тип мошенничества направлен на крупный бизнес, а он становится его жертвой, даже имея серьезные системы защиты от угроз и от ФРОДА (от англ. fraud — «мошенничество» — вид мошенничества в области информационных технологий, в частности, несанкционированные действия и неправомочное пользование ресурсами и услугами в сетях связи). Facebook и Google в числе прочих пострадали от подобных атак. Данный тип атак не содержит вредоносных компонент или подозрительных ссылок и обычно обходит большинство комплексных решений по защите.

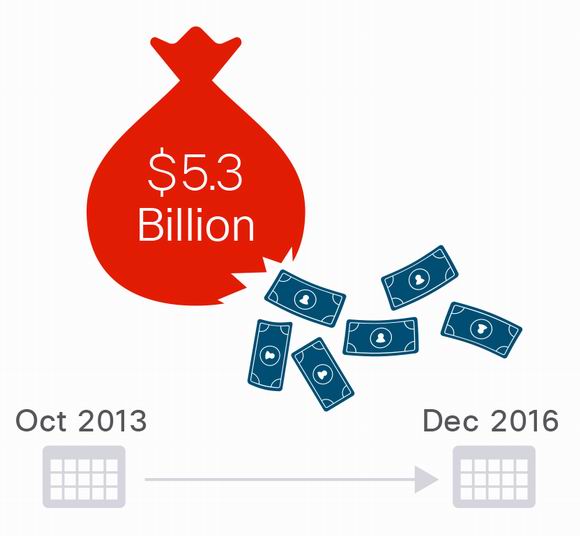

Так насколько велика проблема BEC? Internet Crime Complaint Center (IC3) в партнерстве с ФБР, Министерством юстиции США и National White Collar Crime Center предоставил отчет об ущербе в $5,3 млрд (см. рис. 2), украденных вследствие фрода BEC с октября 2013 по декабрь 2016, а среднем это $1,7 млрд в год. Для сравнения, доход программ-вымогателей за 2016 год составил порядка $1 млрд. За указанный период времени в США зарегистрировано 22300 случаев фрода с использованием BEC.

Рис. 2.

В качестве мер борьбы с BEC-фродом обычно требуется улучшать бизнес-процессы, а не инcтрументарий защиты. Организациям рекомендуется проверять разрешение на денежные переводы с помощью отдельного сотрудника, который будет, например, по телефону сверять корректность операции с запросившим ее человеком. Что касается инструментария для защиты от таких атак, рекомендуется применять Sender Policy Framework (SPF) для защиты от поддельных электронных писем с подменными адресами. Однако организации не спешат включать данный функционал, поскольку он может блокировать легитимные письма в случае некорректной настройки ИТ-службой.

Эволюция программ-вымогателей в шестимесячной перспективе

Эксперты Cisco отмечают эволюцию вредоносного ПО первой половины 2017 года, которая проливает свет на планы авторов этого ПО и их стратегии - доставку, скрытность и избежание обнаружения.

Тренд №1: Злоумышленники используют системы распространения вредоносов, требующие какого-либо пользовательского действия для своей активации. Обнаружено большое количество вредоносных вложений, которые обходят автоматизированные «песочницы» и доставляются пользователю, к примеру, в таком виде:

· закрытый паролем вредоносный документ, пароль к которому любезно предоставлен в теле письма;

· вредоносный документ, который выводит пользователю диалоговое окно, где нужно нажать кнопку разрешения (например, «Нажмите ОК»);

· вредоносные OLE-объекты в документах WORD;

· вредоносные WORD-документы внутри PDF.

Тренд №2: Создатели malware используют открытые базы кода. Авторы вредоносного ПО создают свои продукты быстро и эффективно, используя открытые примеры кода, предоставляемые с целью обучения, который они модифицируют, чтобы он не выглядел похожим на оригинал. Многие экземпляры программ-вымогателей, наблюдаемые нами за последнее время, основаны на open-source коде для обучения.

Тренд №3: Быстро растут платформы Ransomware-as-a-service (RaaS). Такие платформы, как Satan, идеальны для ленивых злоумышленников, желающих войти на этот рынок и запустить успешную атаку без необходимости программировать и выделять ресурсы для инновационных типов атак. Операторы таких платформ забирают себе часть выручки своих подписчиков, а некоторые платформы даже предоставляют статистику заражений.

Тренд №4: Безфайловые или «живущие в памяти» вредоносы становятся более популярными. Мы видим инфицирование такого рода вредоносами по всему миру, они основываются на технологиях PowerShell или WMI для запуска вредоноса полностью из памяти, без записи каких-либо артефактов на жесткий диск, пока злоумышленник не захочет установить модуль постоянного присутствия в системе.

Тренд №5: Злоумышленники все чаще полагаются на более анонимную и децентрализованную инфраструктуру для сокрытия серверов C&C. Мы отмечаем рост использования так называемых «мостовых сервисов» для предоставления доступа к C&C-инфраструктуре, которая размещена в TOR-сети. Например, такой сервис, как Tor2Web, перенаправляет интернет-системы в Tor-сеть без необходимости установки какой-либо клиентской части приложения.

Атаки цепочки поставки: один вектор компрометации может поразить множество организаций

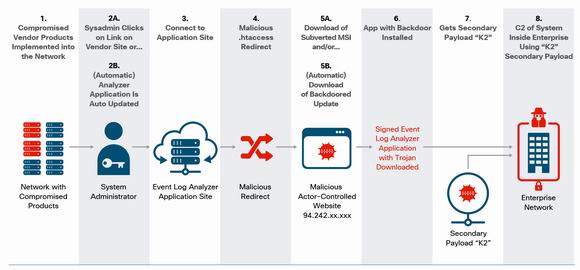

Эксперты Cisco с партнерами из RSA обнаружили, что атаки цепочки поставки приносят максимальный урон при минимальных затратах. В рассматриваемом примере (Kingslayer) злоумышленники интегрировали троян в легитимный софт, обычно используемый системными администраторами для анализа системных логов Windows. Компрометированное ПО было доступно для скачивания на сайте фирмы производителя вместе с апдейтами. Таким образом вектор компрометации сайта производителя ПО приводит к целому ряду компрометаций компаний, использующих это ПО, скачанное с легитимного сайта. Ситуация особенно усугубляется, если ПО имеет автоматическое обновление с сайта производителя (см. рис. 3).

Рис. 3

Для защиты от данного вида угроз одним из наилучших инструментов будет защита на уровне хоста, уведомляющая сотрудников ИБ обо всех компонентах, идущих в комплекте с ПО, и о том, какие внешние коммуникации они устанавливают.

Методики Web-атак

Прокси-серверы используются с зарождения Web, на текущий день ИБ-служба зачастую применяет их для анализа контента с целью обнаружения потенциальных угроз. Такие угрозы включают:

· потенциально не нужное ПО, например, вредоносные расширения браузеров;

· трояны-дропперы (Дроппер – семейство вредоносных программ, как правило, троянских, предназначенных для несанкционированной и скрытой от пользователя установки на компьютер жертвы других вредоносных программ, содержащихся в самом теле дроппера или загружаемых по сети.);

· трояны-загрузчики (Загрузчик операционной системы – системное ПО, обеспечивающее загрузку ОС непосредственно после включения компьютера.);

· ссылки на WEB Scam и AD-фрод;

· уязвимости на стороне браузера, такие как JavaScript и движки рендеринга изображений;

· редиректы браузеров, clickjacking и другие методики перенаправления пользователей на вредоносный Web-контент.

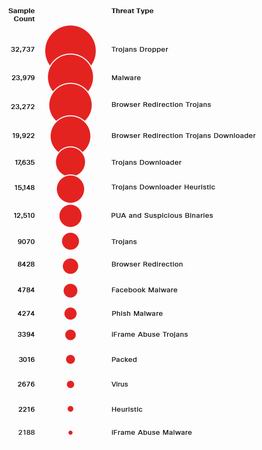

Мы рассмотрим тренд наиболее распространенных видов вредоносного ПО, используемого злоумышленниками с ноября 2016 года по май 2017 (см. рис. 4).

Перечислим наиболее эффективные методы компрометации большого количества пользователей и их систем:

«Payload первой стадии» - аналогия трояна и инструментов для первичного заражения пользователя (макрос в документе Word, например);

· PUA, включающие вредоносные расширения браузеров;

· подозрительные Windows-исполняемые файлы, содержащие adware и spyware;

· Facebook scam, включающий ложные предложения, медиа-контент и различные опросы;

· вредоносы, такие, как вымогательское ПО и кейлогеры (Кейлогер (от англ. key —клавиша и logger — регистрирующее устройство) — ПО или аппаратное устройство, регистрирующее различные действия пользователя — нажатия клавиш на клавиатуре компьютера, движения и нажатия клавиш мыши и т. д.), доставляющие payload на компрометированные хосты.

Рис. 4

Шпионское ПО действительно таковым и является

Большинство представленного на сегодняшний момент ПО, относящегося к классификации PUA, на самом деле является шпионским ПО. Производители PUA позиционируют его как легитимный софт для предоставления удобных инструментов и сервисов, но независимо от того, как они это обставляют, шпионское ПО - это тоже самое malware.

Программы-шпионы, маскируясь под PUA, собирают и передают информацию о пользователе, компьютере и его активностях. Зачастую spyware устанавливается на компьютер жертвы без его ведома.

В корпоративном окружении spyware предоставляет следующие риски:

· Кража данных пользователя и компании, включая персональные данные и другую ценную или конфиденциальную информацию;

· Ухудшение настроек безопасности путем внесения изменений в конфигурацию ОС и установления дополнительного ПО, предоставляющего сторонний доступ к системе. Spyware может потенциально включить возможность RCE (Remote Code Execution).

· Увеличенное инфицирование malware. Как только пользователь устанавливает spyware, он открывает путь проникновения другим инфекциям malware.

Заключение

Разнообразие атак, которое видят эксперты Cisco, отражает сложность современного ландшафта угроз. Чем интенсивнее растет и развивается рынок «Интернета вещей», тем с большим числом трудностей по его защите придется столкнуться ИБ-специалистам. Есть явные сигналы к тому, что более зловещие и разрушительные атаки находятся в работе. Злоумышленники разрабатывают хорошо спланированные атаки, влекущие за собой масштабные последствия, атаки, которые нарушат работоспособность больших и малых компаний, первые итоги которых мы уже могли наблюдать в реализации WannaСry и последовавшего за ним Nyetya. Они знают, что бизнес не имеет плана восстановления своей ИТ или OT инфраструктуры с нуля, и могут воспользоваться этой слабостью. Поэтому, как никогда ранее, организациям следует отдавать высший приоритет вопросам кибербезопасности.

Дмитрий КАЗАКОВ,

системный инженер Cisco

Материал основан на отчете Cisco 2017 Midyear Cybersecurity Report

Опубликовано 12.10.2017