Киберугрозы 2020 года: вымогатели, шифровальщики, кража паролей

В начале марта компания Cisco провела встречу с российскими журналистами. Бизнес-консультант по безопасности Алексей Лукацкий познакомил представителей СМИ с ежегодным отчетом компании и рассказал о том, что происходило в сфере киберпреступности в прошлом году.

Новые тренды

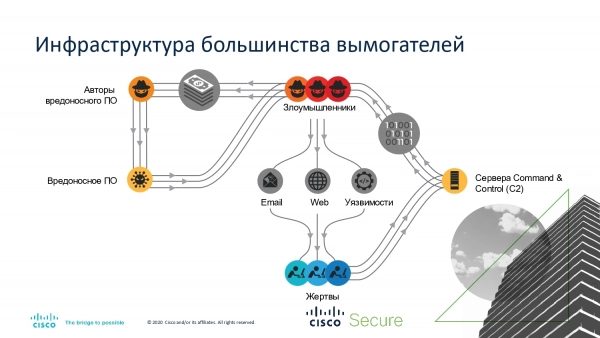

Первое место, по мнению Cisco, принадлежит шифровальщикам, или программам-вымогателям. Эта одна из немногих деятельностей хакеров, которая видна всем и приносит злоумышленникам немалые деньги. Так, на криптокошельках одной из группировок после нескольких атак было зафиксировано 187–190 биткойнов, что составляет миллионы долларов. «Мы считаем, что активность шифровальщиков будет только нарастать, а тактика злоумышленников будет расширяться», – сказал Алексей Лукацкий.

По его словам, современные хакерские группировки находятся в тени вымогательского ПО, потому что ransomware делает все то же самое, что и полноценные хакерские группировки, но дополнительно приводит к серьезным потерям. Если APT в основном крадут данные, то ransomware оставляют после себя «выжженое поле», разрушая инфраструктуру жертв. И это требует больших затрат на восстановление, иногда сотен тысяч и даже миллионов евро.

Согласно представленным на встрече данным, в 2020 году атаки на компании происходили каждые 14 секунд, но не все стали достоянием гласности. Эффективность атак составила 73%, то есть три из четырех достигли цели. Всего 51% компаний столкнулись с вымогательством, 26% компаний предпочли заплатить вымогателям, при этом средняя сумма выкупа составила $178 тыс. Добавим, что стоимость ransomware очень невелика, пакет в Darknet можно купить за $50. И эта проблема будет в нынешних условиях только нарастать: в условиях пандемии люди теряют работу и остаются без средств. «К сожалению, мы видим, как люди переходят на «темную сторону», – комментирует Алексей. Он отмечает несколько новых тенденций в сфере киберпреступлений.

Первый тренд – хакерские группы стали монетизировать свои доступы в сети финансовых организаций для распространения шифровальщиков. Они делятся логинами и паролями с операторами ransomware и на этом хорошо зарабатывают.

Второй тренд прошлого года – конфиденциальные данные тех, кто отказывается платить, выкладываются в открытый доступ, таким образом наказывают упрямцев. Далеко не все владельцы компаний хотят делать достоянием гласности свои секреты, поэтому соглашаются дать выкуп.

Третий тренд состоит в том, что количество атак на рядовых пользователей сокращается, а на предприятия – растет. Это связано с тем, что граждане переходят на мобильные устройства, критичные данные копируются в облака, а также предпочитают электронной почте общение в мессенджерах. В то же время доход, который оператор ransomware может получить от компании при тех же затратах, гораздо выше, как и вероятность его получения. Кроме того, потери может покрыть страхование киберрисков, соответственно, предприятие с этой ситуацией легко справится.

Семейства вымогателей

Семейства шифровальщиков живут не более одного-двух лет, их сменяют более продвинутые версии. Cisco относит к основным семействам 2020 года следующие:

-

Sodinokibi (REvil)

-

Maze

-

Phobos

-

Netwalker

-

Dharma / Crysis

-

Ryuk

-

DoppelPaymer

-

И другие

Один из ярких примеров – Maze, который был обнаружен в мае 2019-го. После быстрого взлета одной из самых продуктивных угроз, владельцы группы прекратили свою деятельность в октябре 2020-го. Возможно, это связано с тем, что они заработали достаточно денег на атаках и решили больше не рисковать свободой. Сегодня операторы ransomware, которые предоставляли им доступ, сотрудничают с Egregor и распространяют его среди своих жертв. Как и многие шифровальщики, Maze распространялся через exploit kits, фишинговые email или используя известные уязвимости в Adobe Flash, Pulse VPN и Internet Explorer. Мода на угрозы публичного распространения данных тоже принадлежит семейству Maze.

Владельцы Maze создали настоящий картель из операторов других шифровальщиков с целью обмена тактиками и украденными у жертв данными, сделав своеобразную биржу данных, к которой был доступ у разных групп.

В то же время хозяева Maze были озабочены своей репутацией и обращались за поддержкой в СМИ. Это делалось для популяризации, контроля их нарратива, ключевых сообщений для СМИ. Они публично комментировали слухи и опровергали недостоверную информацию, касающуюся их жертв. В отличие от других вымогателей Maze обещали не атаковать организации, пострадавшие от экономического кризиса, а также учреждения здравоохранения. Тем, кто готов был платить, владельцы Maze предоставляли «пробники» – доступ к части утраченных данных.

После ухода Maze, его место занял Egregor и другие активно развивающиеся семейства вымогателей.

Шифровальщики

Здесь, по мнению компании Cisco, все идут традиционным путем. Основными каналами распространения остаются:

-

Фишинговые E-mail

-

RDP

-

Drive-By Download

-

RaaS

-

Слабые пароли

-

Атаки Supply Chain

-

Использование уязвимостей

-

USB и машинные носители

-

Malvertising

-

Сетевые черви

Лидирует электронная почта, а на втором месте оказался RDP, который стал очень популярен в связи с тем, что многие организации ушли на удалёнку.

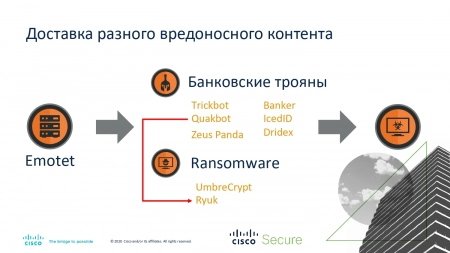

В прошлом году активизировалась хакерская сеть Emotet. Изначально разработанная в виде банковского троянца, она трансформировалась в сеть доставки вредоносного контента.

Говоря о троянцах, или Remote Access Trojans (RAT), Алексей Лукацкий отмечает, что они зачастую остаются в тени своих более известных коллег. Это обусловлено тем, что троянцы должны оставаться необнаруженными как можно дольше. Их основная цель – попасть на компьютер пользователя и незаметно собирать информацию. Известны случаи, когда объем данных достигал гигабайтов. «Современный троянец похож на швейцарский нож, только со знаком минус, – говорит Алексей, – у него модульная архитектура и большие возможности, в том числе коммуникаций с командными серверами, запись аудио со звуковой карты и видео через веб-камеру на устройстве, перехват ввода с клавиатуры, кража данных, их выгрузка, и многое другое».

В прицеле злоумышленников

В прошлом году стали очень популярными технологии удаленного рабочего стола, позволяющие подключиться к рабочему месту или к облаку с помощью сервиса Remote Desktop Protocol (RDP), встроенного в платформу Windows. Сервис получил широкое распространение благодаря своей доступности и простоте использования.

Именно по этим причинам сервис попал в прицел злоумышленников, к тому же в нем было и есть немало уязвимостей. Регуляторы считают его проблемным с точки зрения информационной безопасности. Одной из уязвимостей, найденной в 2019 году стал BlueKeep, и в 2020-м эта дыра оставалась доступной для атак, поскольку многие не обновляют программное обеспечение. В 2020-м RDP находится на седьмом месте по популярности сканирования открытых портов в Интернете после электронной почты и веб-сайтов.

Согласно собранной компанией Cisco статистике с помощью решения Cisco Secure Desktop, около трети организаций ежемесячно видели сигналы тревоги, связанные с RDP. И примерно 90% сигналов тревоги относились к уязвимости BlueKeep.

Фальшивые домены

В середине марта исследователи Cisco Umbrella обнаружили, что корпоративные заказчики стали чаще подключаться к доменам, которые содержали слова covid или corona в своем названии. Эти ресурсы создавались для кражи данных или перенаправления на другие фишинговые сайты. За две недели количество таких доменов увеличилось на десятки процентов.

Согласно отчету, в России сейчас более половины компаний используют удаленную работу, и это размывает защитный периметр организации. Так, в Рунете за прошлый год появилось большое количество вредоносных сайтов. Cisco за первые недели локдауна зафиксировала взрывной рост доменов, использующих названия covid, coronavirus и mask. Из 257 ресурсов со словом coronavirus было вредоносных170, а из 271 ресурса со словом covid – 121. Кроме этого, зафиксированы вредоносные домены, связанные с выплатами пособий, госуслугами и т. д.

Таже аналитики Cisco обнаружили, что ряд ресурсов, за пределами России имеют IP-адреса, зарегистрированные для разных задач. То есть во время пандемии на них рекламировались маски, защитные средства, онлайн-карты заражений и т. д. А после те же сайты продавали спортинвентарь или мероприятия. Таким образом злоумышленники подстраиваются под актуальные темы, при этом используя одну и ту же инфраструктуру. Часто они копируют интерфейс популярных ресурсов, меняя одну букву в домене. И пользователи, не замечая подмены, попадаются на крючок мошенников.

Кража паролей и учетных записей

Это не новая, но очень актуальная тенденция прошлого года. По словам Алексея Лукацкого, злоумышленники пользуются уязвимостями в человеческом поведении, инфраструктуре, операционных системах, крадут учетные записи и маскируются под легальных пользователей. В отличие от шифровальщиков они остаются долгое время незамеченными. Если на первом месте по популярности у взломщиков находится фишинг, то использование украденных учетных записей занимает второе место.

В современных компьютерах есть много мест, где хранятся учетные записи, так называемый кэш. Он нужен для того, чтобы не вводить каждый раз логин и пароль на часто посещаемых сайтах. И поэтому он становится целью для злоумышленников. После установки троянцев на устройства пользователей, с помощью специальной программы, например Mimikatz, логины и пароли крадутся. При этом их шифрование не является панацеей.

Безопасность здравоохранения и промышленных предприятий

В прошлом году в мире был зафиксирован рост числа атак на организации, занимающиеся исследованием коронавируса, а также на медицинские учреждения. Последние часто выполняли требования злоумышленников и платили, чтобы не подвергать жизнь пациентов опасности. По сравнению с Западом этот тренд для России, согласно отчету Cisco, не был очень актуальным. «Мы также зафиксировали глобальный рост инвестиций в безопасность медицинских учреждений, – говорит Алексей Лукацкий, – в России же угрозы пока не носят массового характера, хотя с ростом информатизации риски возрастают».

Похожая ситуация и с безопасностью АСУ ТП. Cisco фиксирует рост внимания к этим системам, но пока он не носит экспоненциального характера. В основном атаки нацелены на офисные системы промышленных предприятий, отвечающие, например, за управление поставками, за работу цехов, за перевозку. «Злоумышленники еще не научились активно монетизировать взломы предприятий, поэтому пока мы не видим большого количества атак», –читает Алексей. Но расслабляться, по его словам, не стоит. Попыток взломов со временем вполне может стать больше.

Почему атаки остаются незамеченными?

Согласно еще одному отчету Cisco, основанному на опросе респондентов, одна из сложностей – это «заплаточный подход», отсутствие целостного взгляда на ИБ, когда проблемы решаются по мере их появления, нехватка инструментов и процессов мониторинга, а также реагирование на инциденты. Ранее предприятия фокусировались на выполнении законодательства, основной темой которого было предотвращение угроз. Компании выстраивали стены защиты, но забывали мониторить их устойчивость. Сейчас в нормативных требованиях появляются пункты по обязательному мониторингу угроз и уведомлению об инцидентах регуляторов.

Место России в мировом рейтинге

По данным Cisco, наша страна занимает лидирующую позицию в рейтинге успешной защиты информации. Значения факторов в России превышают общемировые. Среди этих факторов – соблюдение требований законодательства, поддержка руководства, реагирование на инциденты, управление рисками. По 9 из 11 показателей Россия оказалась выше других стран. Наши компании в среднем тратят на защиту данных около $1,4 млн, при этом выгода от внедрения технологий ИБ вдвое превышает инвестиции. Добавим, что предприятия, участвовавшие в опросе, относятся к крупному и среднему бизнесу, для которых эта сумма не является заоблачной. С подробными отчетами можно ознакомиться на сайте Cisco.

Опубликовано 19.03.2021