Хакеры и корона. Что изменилось за время самоизоляции и причем тут Шекспир?

Полтора месяца назад я написал две больших обзорных статьи о том, как злоумышленники в мире и в России используют тему коронавируса для достижения своих целей. Тогда основной и, пожалуй, единственной целью киберпреступников были рядовые граждане, волею судеб отправленные на самоизоляцию. Именно им злоумышленники присылали сообщения о спецпредложениях по продаже медицинских масок, "секретную" информацию о коронавирусе "которую скрывают власти" (внизу пример с азербайджанским сайтом, который распространял такую информацию), предложения заработать на удаленке и т.п. Сегодня, спустя полтора месяца, мне хотелось бы взглянуть на то, что изменилось в поведении кибермошенников.

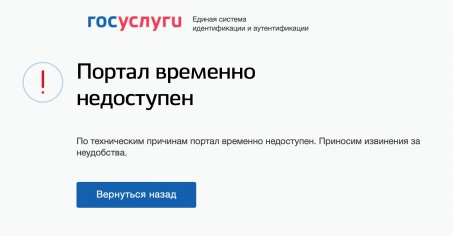

Начну с того, что хакеры по-прежнему держат руку на пульсе и в своих кампаниях активно используют все новости, которые начинают активно обсуждаться в стране. Например, 11 мая наша Гарант заявил о выплатах единовременного пособия всем детям от 3-х до 16-ти лет. И сразу активизировались злоумышленники, которые создают фейковые сайты, похожие на созданный на Госуслугах ресурс, позволяющий оставить заявление на получение выплат. Например, вот один из них, созданный 13-го мая. С первого раза и не обратишь внимание, что вместо буквы "l" (эль) используется буква "i" (ай).

Задача таких ресурсов - выманить у пользователя его персональные данные, включая паспортные, а иногда и заставить оплатить, например, "налог" или "услуги за оформление". Выманив персональные данные, злоумышленники могут выдать примерно такое сообщение на экран и затем перенаправить пользователя на легальный сайт госуслуг, а он и не заподозрит ничего.

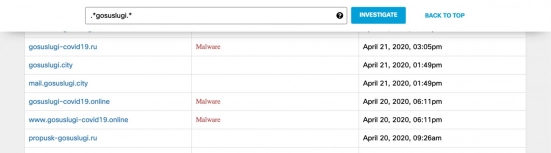

Вообще портал госуслуг часто фигурирует в мошеннических кампаниях. Например, вот небольшой список недавно созданных доменов, в названии которых встречается слово "gosuslugi", часть из которых распространяет вредоносный код.

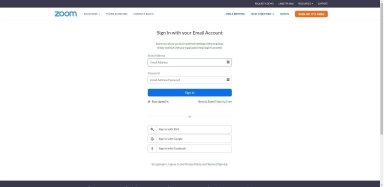

Но вернемся к нашей теме. Что еще произошло за прошедший месяц с небольшим? Злоумышленники, помимо рядовых граждан, активно стали атаковать корпоративных пользователей, работающих дистанционно и использующих различные инструменты удаленной работы. Например, фальшивые ресурсы, похожие на сайт Zoom, который, хоть и обвиняется постоянно в низкой защищенности проводимых телеконференций, все равно является очень популярным. Поэтому неудивительно, что злоумышленники создают сайты-клоны и заманивают на них пользователей с целью украсть логины и пароли, которые затем можно использовать в разных целях.

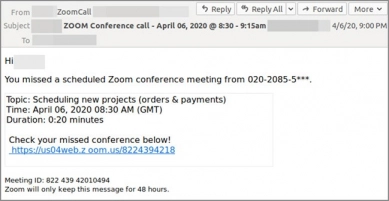

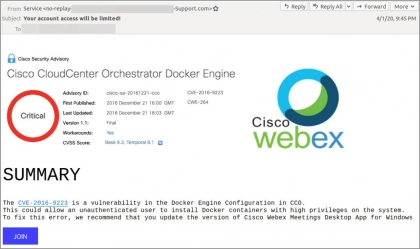

Пользователи при этом получают примерно такие сообщения:

Обратили ли вы внимание на то, что между буквами z и o в названии домена zoom есть расстояние? С аналогичной проблемой столкнулись и пользователи Cisco Webex, когда получили сообщение о якобы существующей критической уязвимости в клиенте Cisco Webex для проведения телеконференций. Если кликнуть по ссылку, приведенной в тексте фишингового письма, то злоумышленники переадресовали пользователя на подставной сайт, крадущий учетные записи и пароли.

Одной из распространенных ошибок при организации онлайн-совещаний является отказ от пароля для них. В таком случае вся безопасность строится на том, что посторонние не узнают ссылку и идентификатор совещания. Но хакеры научились автоматически перебирать возможные идентификаторы с помощью специально разработанного инструмента - zWarDial.

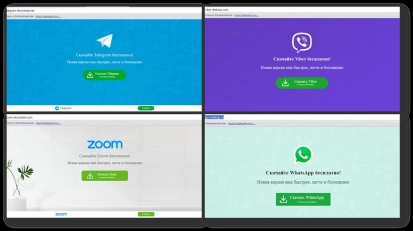

Аналогичную задачу мошенники решают, когда предлагают пользователям фальшивые приложения для телеконференций или общения. Например, вот так выглядят сайты, с которых можно загрузить клиенты популярных средств общения - Zoom, Viber, Whatsapp, Telegram. На самом деле это сайты вредоносные, загрузка приложений с которых приведет к заражению пользователей.

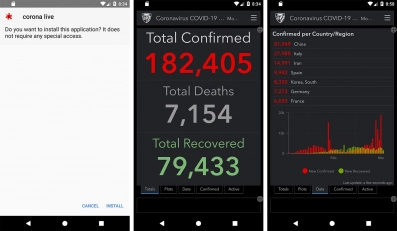

С мобильными приложениями связана и еще одна проблема - распространились случаи, когда злоумышленники, пользуясь интересом граждан, ежедневно отслеживающих динамику заражения COVID-19, стали создавать фейковые приложения для этого или заражать настоящие приложения вредоносным кодом. Например, вот так выглядит приложение "corona live 1.1", которое содержит вполне официально распространяемое ПО для слежения за владельцем смартфона.

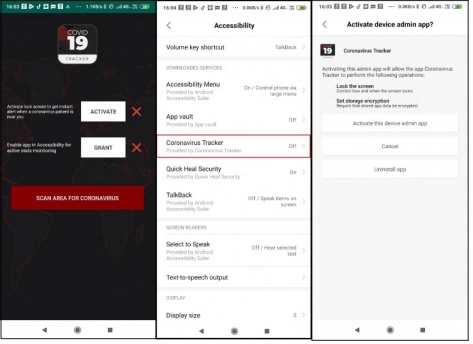

А вот другой пример фальшивого трекингово приложения, решающего ту же задачу - получение доступа к конфиденциальным данным на смартфоне:

Завершить тему с мобильными приложениями мне хотелось бы еще одним примером. Одной из рекомендаций, которая активно звучит в последнее время, является активное внедрение двухфакторной (2FA) или многофакторной (MFA) аутентификации для удаленных пользователей, так как это помогает удостовериться, что к корпоративным или ведомственным ресурсам подключаются только легальные пользователи. Злоумышленники сразу же нацелились и на такие приложения. Например, в начале мая, северокорейская хакерская группа Lazarus смогла внедрить вредоносный код, обеспечивающий удаленный доступ к компьютеру жертвы, для 2FA-приложения MinaOTP, которое является очень популярным у китайских пользователей.

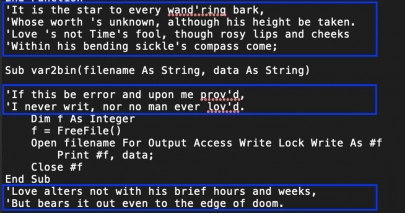

Какие еще примеры атак на корпоративных пользователей я могу привести? Например, исследовательское подразделение Cisco Talos выявило специфичную атаку PoetRAT на азербайджанские государственные структуры. Авторов этого вредоносного кода интересовала энергетика, а именно специализированные системы промышленной автоматизации. А заражение происходило через фишинговые письма на тему коронавируса. Парадоксально, но авторы PoetRAT в своих рассылках, в результате которых пользователи загружали к себе на компьютер средство удаленного доступа, зачем-то использовали фрагменты из 116-го сонета Шекспира. Зачем они это делали так и осталось загадкой.

Ряд компаний, с целью поддержки своих сотрудников, активно внедряют системы онлайн-обучения, программы дистанционной поддержки психологического и физического здоровья, а также различные кампании, направленные на то, чтобы сделать жизнь и работу удаленных сотрудников лучше и проще. Например, выделяются средства на закупку нужных для работы инструментов - гаджетов, мебели и т.п. Все эти кампании, становясь предметов гласности, сразу берутся на вооружение злоумышленниками, которые начинают фокусно атаковать пользователей компаний, внедряющих все перечисленное. Вы можете столкнуться с фишингом на тему бесплатного обучения в Coursera или Udemy, бесплатного доступа к подписке Harvard Business Review и т.п.

Напоследок я бы хотел напомнить, что помимо приведенных выше примеров, злоумышленники активизировали свои атаки и на привычные, но вновь "переродившиеся" во время пандемии инструменты удаленного доступа - RDP, VDI, VPN и другие технологии удаленного доступа.

Я не ставил целью в этой заметке рассказать обо всех примерах хакерского злого гения во время самоизоляции - их много больше и каждый день преподносит все новые и новые сюрпризы. Надо просто понимать, что злоумышленники активно используют любой информационный повод для того, чтобы сделать свою атаку более эффективной и, эксплуатирую любопытство или страх пользователя, заставить его сделать что-то, что нанесет ему ущерб и заставить расстаться со своими деньгами, учетными записями или передаст контроль над компьютером хакерам. Для корпоративных служб ИТ и ИБ сейчас настали непростые времена, когда помимо перевода сотрудников на удаленную работу и внедрении новых, ранее так активно неиспользуемых инструментов, надо еще уделять пристальное внимание кибербезопасности. Ведь сотрудники теперь не находятся под сенью периметровых средств защиты - межсетевых экранов, средств предотвращения вторжения, систем контроля доступа, DLP и т.п. Они оказались один на один перед киберпреступниками и задача ИТ/ИБ-службы научить пользователей быть внимательней, соблюдать цифровую гигиену на удаленных рабочих местах. Перед самими же корпоративными службами ИБ и ИБ сегодня встают иные задачи, о которых мы поговорим в следующих публикациях.

Опубликовано 14.05.2020