Стратегия безопасного удаленного доступа. Часть 2. Защита рабочего места

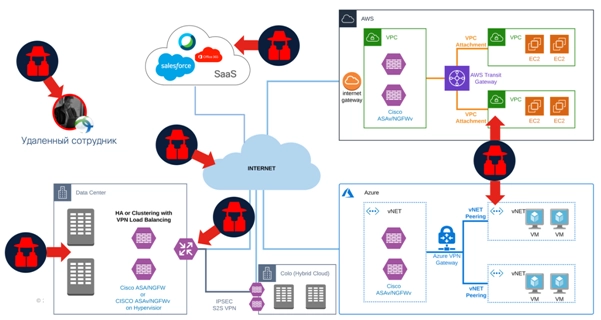

В прошлый раз мы сфокусировались на подготовке инфраструктуры к организации долгосрочного безопасного удаленного доступа. Если попробовать собрать все предложения воедино, то у нас получается три основных варианта организации такой инфраструктуры:

· Пробрасывание VPN-туннеля с персональных компьютеров сотрудников в корпоративную сеть. При этом сами компьютеры могут быть как корпоративными, так и личными; со специальными виртуальными машинами или без них.

· Использование VDI- или терминального доступа к приложениям, расположенным также в корпоративном ЦОДе, но и в этом случае мы применяем VPN-туннель до него.

· Использование облачных сервисов, в которых располагаются либо приложения (например, Office 365 или Webex), либо данные (например, Dropbox), либо целые десктопы в рамках концепции Desktop-as-a-Service.

Но если мы посмотрим на эти варианты, то независимо от того, какая инфраструктура удаленного доступа нами используется, мы должны уделить особое внимание рабочим местам сотрудников, теперь находящихся вне корпоративной системы безопасности. И поэтому как никогда важно задуматься о том, насколько безопасны компьютеры наших работников, которые становятся одним из основных векторов атак для злоумышленников.

Как можно проверить, насколько надежны наши текущие настройки для защиты компьютеров пользователей? Есть простой тест. Если вы можете выставить такой компьютер в Интернет и ваше сердцебиение не участится от этого, значит ваш стандарт защиты ПК соответствует современным реалиям и вам не надо предпринимать никаких особых усилий по его изменению. Но если ваше сердце готово вырваться из груди и вы с ужасом ждете, когда вас взломают, значит вы, как и многие компании, рассчитывали на защиту периметра, не уделив должного внимания безопасности пользовательского рабочего места. Например, у нас в компании очень давно была внедрена концепция доверенного устройства, предполагающая, что мобильное устройство сотрудника (будь то планшет, ноутбук или смартфон) должно быть защищено независимо от того, находится оно внутри корпоративной сети или за ее пределами. Такой взгляд позволил нам безболезненно перейти на удаленную работу около 20 лет назад, и с тех пор никакие кризисы или ситуации, застающие меня и моих коллег вне офиса и заставляющие находится в таком состоянии в течение длительного времени, никак не влияют на защищенность как моего компьютера, так и корпоративных активов, которые могут находится либо внутри нашего ЦОДа, либо в облачных сервисах. Но вернемся к тому, что должно стать частью стратегии защищенного рабочего места при удаленном доступе.

Защита приложений и устройств

В первой части я уже упоминал, что мы должны дополнительно защитить домашние устройства, установив решения класса EDR (Endpoint Detection & Respone), которые заменяют антивирусы и дополняют их гораздо более мощными защитными функциями. Это не только «больше одного движка» для обнаружения вредоносной активности, но и возможность проводить расследования аномальных действий и реагировать на них, в том числе и удаленно. То есть в отличие от антивируса, который только и может что выявлять известные ему вредоносные программы, EDR-решения позволяют определять и многие другие проявления хакерской активности.

Совет про необходимость регулярно обновлять свой компьютер знают все, но многие ли превратили его в постоянно выполняемую задачу? Ведь мы должны регулярно обновлять не только операционную систему компьютеров сотрудников, но и их приложения и плагины/расширения (лучше, чтобы это происходило автоматически). Очень часто злоумышленники проникают на компьютеры именно через уязвимости в плагинах или расширениях браузеров или через уязвимости в приложениях, например, компании Adobe.

Совет про регулярное обновление антивируса или EDR вопросов не вызывает, а вот про шифрование жестких дисков (в том числе внешних) и флешек часто забывают, что может привести к потере информации, если они будут украдены (да-да, некоторые сотрудники могут до сих пор жить в коммунальной квартире или общежитии и делить свое место удаленной работы с посторонними или как минимум недоверенными людьми). Если пойти чуть дальше, то можно внедрить решения по удаленному уничтожению информации, которые, конечно, не защитят нас от краж устройств и удара по балансу предприятия, на котором стоит украденное оборудование, но снизят риски утечки данных и их использования злоумышленниками.

В отдельных случаях служба безопасности может задуматься о контроле используемых периферийных носителей и внедрении DLP на рабочих местах. Однако на личных устройствах сотрудников это почти нереально и возможно только на устройствах, принадлежащих организации, на которых она может делать все (ну или почти все), что угодно.

И если уж я упомянул про личные устройства, то следует напомнить про сложность установки вышеупомянутых средств защиты на устройства, не принадлежащие компании. И дело тут не только в необходимости расширения числа лицензий на количество удаленных компьютеров (как никогда становится важным процесс управления лицензиями, который позволяет переносить их между компьютерами, тем самым более эффективно управляя финансовыми ресурсами предприятия), но и в том, что иногда технически невозможно поставить на домашний компьютер те или иные средства защиты, достаточно прожорливые и охочие до системных ресурсов. В таких случаях нам приходится ограничиться только VPN-клиентом и... А кстати, как может быть разрешена дилемма между необходимостью защиты и невозможностью ее реализации на домашнем устройстве? Я бы выделил три варианта решения столь непростой задачи.

Первый – мониторинг DNS-трафика, который можно реализовать через соответствующий облачный сервис. Можно даже пойти дальше и выбрать вместо обычного DNS-сервиса от Google, CloudFlare (он, кстати, часто блокирует доступ с российских IP-адресов) или «Яндекса» специализированный сервис, включающий и функционал DNS, и функции его мониторинга и контроля. По статистике компании Cisco, до 93% всех вредоносных программ сегодня использует протокол DNS – для обхода средств защиты, для обновления функционала, для требования выкупа, для утечки данных, для управления. Соответственно, контроль этого канала позволяет снизить угрозу заражения домашнего компьютера и проникновения через него в корпоративную сеть или облачный сервис. На этот же сервис можно возложить и задачу контроля посещаемых интернет-ресурсов, которая также будет решаться за счет анализа посещаемых доменов и сравнения их со списком разрешенных для конкретного сотрудника.

Второй способ заключается в том, что на стороне корпоративной сети настраиваются решения для мониторинга активности удаленных пользователей. Это может быть межсетевой экран следующего поколения (NGFW), стоящий на периметре, или решение по анализу сетевых аномалий (NTA или NBAD), способное мониторить трафик и на периметре и в ЦОДе, где установлены приложения и размещены данные, с которыми работают удаленные пользователи. Решения класса NTA могут быть интегрированы и со своими облачными аналогами. В любом случае при реализации данного сценария необходимо быть уверенным, что и NGFW, и NTA работают с расшифрованным трафиком, поскольку в противном случае никакой активности внутри зашифрованного канала они не увидят. Правда, NGFW могут расшифровывать трафик, но только если это не TLS 1.3, и в любом случае эта функция нагружает само устройство. NTA же, в зависимости от производителя, умеют анализировать даже зашифрованный трафик, применяя для этого технологии машинного обучения. Еще одним решением, которое можно задействовать для мониторинга пользовательской активности, является технология UEBA (User Entity Behavior Analytics) – она специально предназначена для выявления аномалий в поведении пользователей и обнаружении отклонений от эталонного их поведения в различных приложениях.

Наконец, третий вариант защиты удаленного рабочего места, на которое нельзя поставить средства информационной безопасности, – использование услуг специализированных провайдеров, которые, пропуская через себя весь трафик, могут блокировать все его вредоносные проявления. На Западе даже появляется специальный термин для такого класса решений – SASE (Security Access Service Edge). В России они, правда, пока не появились, но, возможно, эпидемия коронавируса подхлестнет интерес к ним.

И в обязательном порядке не забудьте про резервное копирование (причем желательно его запускать в ночные часы, когда инфраструктура организации не столь сильно нагружена). Последняя история с компанией Garmin показала, что лучше иметь актуальную резервную копию, чем выплачивать киберпреступникам $10 млн выкупа за возврат доступа к потерянным из-за шифровальщика данным.

Кроме упомянутых рекомендаций, следует задуматься об ответах на следующие вопросы:

· Как будут мониторится VPN-соединения и все попытки удаленного доступа?

· Как будет осуществляться управление инцидентами? Необходимо проверить, что все процессы работают и в удаленном режиме, причем как для тех, кто расследует, так и для тех, кто попал под расследование, например, в результате компрометации домашнего компьютера вследствие взлома хакерами.

· Какие средства удаленных коммуникаций будут использоваться сотрудниками и какие механизмы защиты передаваемой информации и проверки подлинности участников они предоставляют? Если это решения корпоративного класса типа Webex или Slack, то подобные вопросы там решены. Но если это какое-либо бесплатное решение или инструмент, ранее применявшийся для личного общения, то у него могут быть проблемы с нужными для ИБ механизмами.

Повышение осведомленности

Думаю не ошибусь, если предположу, что вы либо получали на электронную почту, либо видели в Интернете сообщения о продаже медицинских масок или о «секретных сведениях по поводу реальной ситуации с пандемией, которую от нас скрывают власти»? Я еще получал сообщения о том, что «ваш сервис Zoom сталкивается с проблемами со скоростью и мы предлагаем вам проверить подключение» или «хотите с пользой провести время на удаленке и получить новые знания?». Как правило, это классический фишинг, направленный на то, чтобы заставить пользователя кликнуть по ссылке или открыть вредоносное вложение и тем самым заразить свой компьютер вредоносной программой. Злоумышленники активно оседлали тему коронавируса и бомбардируют пользователей различными сообщениями, эксплуатирующими эту тему:

· продажа медицинских масок;

· карта распространения коронавируса в вашем регионе;

· заработок не выходя дома;

· ваша учетная запись в Zoom атакована – смените пароль;

· проверьте, что ваш сервис онлайн-совещаний не тормозит;

· бесплатные курсы на время пандемии;

· и т. п.

На рабочем месте в организации многие из таких сообщений отсекаются корпоративными почтовыми фильтрами и защитными шлюзами. Дома пользователь предоставлен сам себе, и если он может проверять с домашнего компьютера не только служебную, но и личную почту (а наряду с ним это могут делать и другие члены семьи, делящие кров с дистанционно работающим сотрудником), то риски повышаются вдвойне. Поэтому помимо чисто технических мероприятий по защите рабочего места необходимо уделить внимание и повышению осведомленности пользователей, а именно:

Проводить фишинговые симуляции, делать обучающие рассылки и организовывать курсы по ИБ с учетом специфики удаленного доступа и примерами киберугроз, посвященных коронавирусу. В современных платформах или сервисах фишинговых симуляций уже есть множество готовых шаблонов, которые эксплуатируют описанные выше темы, и к ним можно добавить свои собственные варианты, учитывающие специфику организации (например, «сообщение от генерального директора о переходе на удаленную работу для отдельных категорий работников» или «ознакомьтесь с правилами удаленного доступа к корпоративным ресурсам»).

Рекомендовать сотрудникам, находящимся на удаленном режиме, выделить свой рабочий компьютер в отдельный сегмент и разослать краткую инструкцию, как это сделать. Тем более что многие модели домашних маршрутизаторов позволяют это. Да, я понимаю, что это, возможно, и избыточная мера и ИТ или ИБ-службы и так заняты, чтобы еще заниматься организацией домашних сетей своих сотрудников, но дать общие советы было бы неплохо; особенно если они будут сопровождаться ссылками на руководства по безопасности производителей популярных точек беспроводного доступа.

Разработать метод, как ваши удаленные работники будут идентифицировать и аутентифицировать сотрудников службы поддержки и коллег, которые решат позвонить по телефону. В обычной жизни это делается автоматически, просто взглянув на номер звонящего. Внутренний номер является простым и надежным способ отсечения своих от чужих. В условиях пандемии, когда на «удаленку» переведены не только сотрудники зарабатывающих подразделений, но и сотрудники ИТ и службы поддержки, звонки от них могут тоже поступать с личных телефонных номеров. Допустим, вам позвонил «Вася из техподдержки» и попросил «запустить программу для удаленного доступа, чтобы разобраться с проблемами на компьютере». Как узнать, что это настоящий Вася, а не мошенник, решивший захватить контроль над вашим рабочим местом? Или, например, если ваш бухгалтер работает из дома и получил по почте счет на оплату, то как ему проверить, что счет не фальшивый? Например, мы, как клиенты банков, часто используем либо многофакторную аутентификацию, либо скретч-карты для подтверждения операций по своим счетам. Почему бы не реализовать тоже самое и для удаленной работы? При этом можно использовать как специализированные MFA-решения или отправку СМС-кодов, так и распечатанные на принтере и переданные сотрудникам скретч-карты, по которым и происходит подтверждение подлинности.

Запустить внутренний портал, на котором собрать все инструкции, видео, руководства по удаленной работе, настройке ПО, доверенные ссылки на скачивание корпоративного ПО и т.п.

Обычно на этом реализация удаленного и защищенного доступа и завершается. Мы определились с инфраструктурой и способом удаленного доступа, а также защитили рабочее место. Но все ли это мероприятия, которые должны войти в стратегию кибербезопасности при переходе на дистанционную работу? Конечно, нет. В следующих статьях мы продолжим эту тему и поговорим о непрерывности в контексте ИБ, управления инцидентами, доступа к персональным данным и выполнения требований регуляторов, а также о ряде иных тем, которые должны обязательно найти свое отражение в изменившихся под влиянием внешних факторов инструментах, политиках и процессах.

Опубликовано 20.08.2020