F.A.С.С.T: массовая атака стилера Loki на российские компании

Для подмены адреса отправителя злоумышленники использовали популярную технику спуфинга. На «борту» писем находился стилер Loki, предназначенный для кражи учетных данных жертвы.

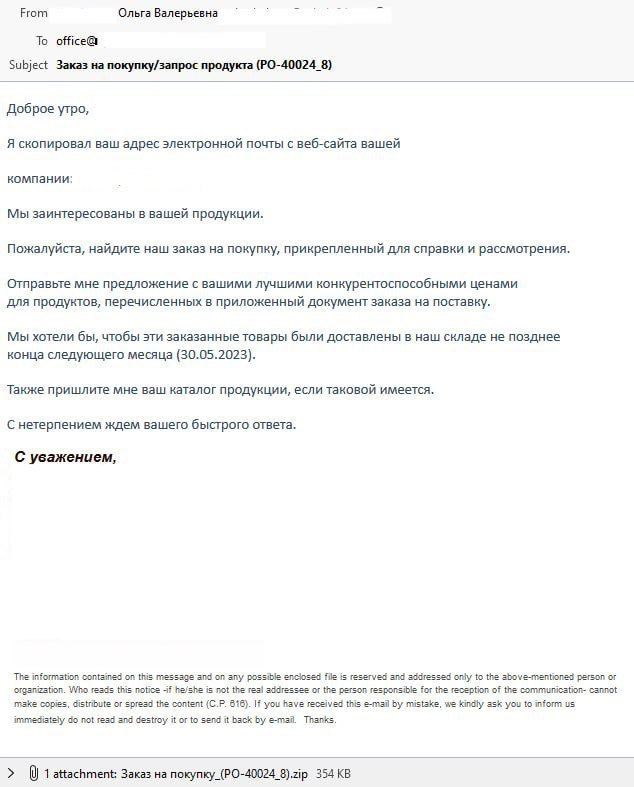

В письмах, которые изучили эксперты Security Operations Center (SOC) F.A.С.С.T., получателей из российских компаний просят прислать коммерческое предложение «с конкурентоспособными ценами для продуктов, перечисленных в приложенный документ заказа на поставку». В письме, действительно, содержится zip-архив, однако при его открытии на компьютер пользователя загружается вредоносное ПО - стилер Loki, предназначенный для хищения учетных данных — логинов-паролей — пользователей. В дальнейшем злоумышленники могут использовать их для получения доступа к почтовым аккаунтам, базам данных, финансового мошенничества, вымогательства или шпионажа.

«Несмотря на то, что сам текст письма написан довольно «корявым» языком, вероятно, с использованием машинного перевода, сама подпись отправителя и его электронный адрес должны вызвать доверие у получателей", — отмечает Ярослав Каргалев, руководитель Security operations center (SOC) компании F.A.С.С.T.

Спуфинг — подмена адреса отправителя — является в 2023 году техникой номер один для маскировки вредоносных рассылок. В первом квартале 2023 года использование спуфинга было выявлено в 67,5% почтовых атак, обнаруженных системой предотвращения кибератак Managed XDR.

Опасность спуфинга в том, что эта техника эксплуатирует лазейки в почтовом протоколе SMTP и позволяет с помощью доступных инструментов — почтового клиента, скрипта или утилиты — подделать почтовый адрес отправителя. Получателю кажется, что письмо отправлено с легитимного адреса и он спокойно открывает вложение или переходит по ссылке, загружая на свое устройство вредоносное ПО.