Программы-вымогатели — бич современного предприятия

Есть ли ИТ-специалист, который ни разу не сталкивался с криптолокерами, или программами-вымогателями (ransomware), при том, что именно эта угроза сегодня считается одной из самых опасных в теневой индустрии киберпреступников? На мероприятиях по кибербезопасности, где я достаточно часто выступаю, задавая этот вопрос, всегда вижу лес рук. Кто-то подходит в перерывах и на ушко говорит, что тоже сталкивался, но постеснялся поднимать руку. Это действительно бич современного предприятия, приносящий преступникам колоссальную прибыль — до $1 млрд в год (только за первые три месяца 2016-го «в казну» преступников поступило $209 млн, полученных от жертв вымогателей). И это несмотря на то, что сама по себе угроза вымогательства со стороны вредоносного ПО не является чем-то новым. Первые примеры известны еще с конца 1980-х.

Но именно сегодня стечение несколько обстоятельств привело к тому, что криптолокеры стали самым доходным видом вредоносных программ:

· легкое и эффективное шифрование на пользовательских компьютерах;

· популярность эксплойт-китов, осуществляющих заражение компьютеров;

· фишинг, заставляющий пользователей посещать вредоносные сайты или открывать вредоносные вложения;

· готовность платить выкуп шантажистам.

Пользователи и организации, ставшие жертвой программ-вымогателей, находятся в незавидном положении — приходится верить кибершантажисту. На первый взгляд простейшим (и единственным) решением проблемы является уплата выкупа, однако в этой ситуации важно понимать, что никаких гарантии? последующей расшифровки и восстановления файлов не существует. Ошибки в ранних версиях некоторых программ-вымогателей приводили к полной утрате файлов даже в случае уплаты выкупа. Но авторы криптолокеров тоже не стоят на месте и постоянно модифицируют и свои творения, и свою тактику. Например, при повторном заражении (а таких случаев немало) тем же самым вымогательским ПО его авторами запрашивалась меньшая сумма выкупа — своего рода «скидка» для «постоянных клиентов». Также встречается и противоположный подход: сумма выкупа увеличивается, если при первой атаке пользователь не торопится платить злоумышленнику. При этом преступники даже могут устанавливать крайние сроки (таймеры), по истечении которых увеличивается сумма выкупа или безвозвратно уничтожаются ключи шифрования.

Процедура заражения

Как происход заражение криптолокером? Основными векторами кибершантажистов являются электронная почта и вредоносная реклама. Однако некоторые организаторы атак пользуются уязвимостями сетей и серверов в сети Интернет.

Невысокая квалификация пользователей часто приводит к тому, что они, не задумываясь, кликают на приходящих им почтовых сообщениях, содержащих либо уже вредоносные вложения, либо ссылки на сайт с таким вредоносным вложением. При в эксплойт-китах, благодаря которым программы-вымогатели превратились в столь серьезную угрозу, по-прежнему эффективно используются уязвимости Adobe Flash. Например, недавний анализ популярного эксплойт-кита Nuclear, выполненный силами аналитиков по безопасности Cisco, показал, что на технологию Flash приходится 80% успешных попыток проникновения в систему. И даже несмотря на то, что сама Adobe постепенно сворачивает поддержку и развитие Flash, этот канал распространения будет еще долго очень популярным — ведь он по умолчанию включен во многие браузеры (исключая платформу Apple iOS).

Рекламные сети невольно (или намеренно) также начинают играть все большую роль в распространении вредоносной рекламы и таким образом способствуют формированию новой бизнес-модели для хакеров, которую можно назвать «вредоносная реклама как услуга». Организаторы атак покупают рекламные места на популярных веб-сайтах с хорошей репутацией, чтобы разместить на них вредоносный контент. Таким образом, преступники получают возможность распространять угрозы посредством самых разных, никак не связанных между собой веб-сайтов. Реклама отображается в течение короткого времени, и его почти всегда недостаточно для выявления угрозы. Рекламные сети используют различные виды таргетирования, например по типу и версии браузера, что облегчает преступникам задачу организации адресных атак в отношении конкретных категории? пользователей, включая отбор, скажем, по языковому признаку.

При этом рекламные места приобретаются для показа рекламы, непосредственно инфицирующей компьютеры, или же для переадресации пользователей на страницу с зараженными файлами. Нередко наблюдается и многократная переадресация. Иногда заражение происходит в фоновом режиме без прямого взаимодействия пользователя с вредоносным рекламным содержимым, что еще больше усложняет процесс защиты.

Разумной и недорогой ответной мерой для борьбы с распространением критоплокеров через рекламные баннеры на сайтах становятся средства блокировки рекламы или скриптов в веб-страницах. Они приобретают особую актуальность в связи с появлением разнообразных видов атак, при которых заражение системы и загрузка вредоносного ПО происходят без прямого участия пользователя. Однако есть крупные поставщики онлайн-контента, требующие от своих посетителей отключить подобную блокировку, поскольку значительная часть прибыли этих компании? непосредственно связана с интернет-рекламой. И пользователи, как и специалисты по безопасности, стоят перед дилеммой — отключить рекламу при доступе к тем или иным сайтам или блокировать эти сайты, если они отказываются отображать информацию пользователю, имеющему блокировщик.

Почему платят выкуп?

Кстати, почему пользователи платят выкуп? Все очень просто. Злоумышленники, распространяющие программы-вымогатели, проводят собственные маркетинговые исследования, чтобы определить идеальную цену для выбранной целевой аудитории (в разных странах эти суммы обычно разные). Взятая на вооружение идея состоит в том, что требуемый размер выкупа не должен быть неподъемным для жертвы и уж тем более не должен побудить пользователя обратиться к органам правопорядка. В итоге сумма больше напоминает раздражающий платеж. Пользователи платят. На Западе средняя плата составляет $300–500. У нас это значение доходит до 5–10 тыс. рублей, что сопоставимо со стоимостью расшифровки данных, в какую оценивают свои работы некоторые антивирусные компании. Недавно было обнаружено несколько кампании?, разработанных и запущенных с целью заражения определенных групп пользователей, в частности любителей онлайн-игр. Некоторые разработчики вымогательского ПО также создали варианты криптолокеров на таких необычных языках, как исландский, чтобы убедиться, что пользователи в регионах, где преимущественно распространен тот или иной язык, не игнорировали сообщение программы-вымогателя. Все направлено на то, чтобы повысить эффективность подобных программ и получать баснословные доходы (до нескольких десятков миллионов долларов на одно семейство вымогательского ПО).

А почему же тогда злоумышленников никто не ловит, если известно, кому надо заплатить выкуп? Почти все транзакции, связанные с программами-вымогателями, выполняются через анонимную сеть Tor. Осуществляя платежи, злоумышленники полагаются на криптовалюту биткойн — она позволяет сохранить анонимность пользователей, и поэтому органам правопорядка труднее отслеживать транзакции. Биткойн допускает разделение на дробные части, вот почему даже один биткойн можно распределить между всеми участниками атаки, то есть расплатиться со всеми сторонами удобным и абсолютно анонимным способом. А чтобы поддерживать хорошую репутацию на рынке, заключающуюся в возможности выполнить свое обещание предоставить доступ к зашифрованным файлам после оплаты, многие операторы программ-вымогателей организовали работу офиса поддержки заказчиков, по сути, копируя деятельность рынка ПО, только со знаком минус.

Инновации криптолокеров

На что еще можно обратить внимание, анализируя последние семейства вымогательского ПО? К инновациям я бы отнес:

· Маркировку уже зашифрованных систем (чтобы не тратить усилия на уже занятый плацдарм).

· Индивидуальное шифрование для каждой цели с возможностью выбора каталогов и типов файлов.

· Устойчивость управления и контроля, в т.ч. полное отсутствие инфраструктуры контроля и управления, не позволяющее обнаружить и перехватить управление вредоносной кампанией.

· Применение уже зараженных компьютеров. Некоторые авторы вредоносного ПО, понимая, что в тои? или иной системе может присутствовать и другая «инфекция», пытаются использовать ее для распространения собственного вредоносного ПО.

· Самораспространение. Самораспространяющееся вредоносное ПО далеко не новая технология. По этому же принципу создаются «черви» и бот-сети, существующие уже не одно десятилетие. Однако в криптолокерах она пока не применялась и только сейчас к ней начинают присматриваться владельцы теневого рынка.

· Анализируя инновации в области программ-вымогателей, можно заключить, что авторы новой волны вымогательского ПО склонны применять модульную архитектуру, которая встречается во многих известных пакетах с открытым исходным кодом, предназначенных для проверки защищенности систем. Такой способ дает возможность наделить «продукт» нужным набором функции?. Это увеличивает эффективность и позволяет менять тактику в случае, если тот или иной вид активности был обнаружен или не приносит результатов.

· Репликация на все доступные накопители и распространение через файлы автозапуска и USB-накопители большой емкости.

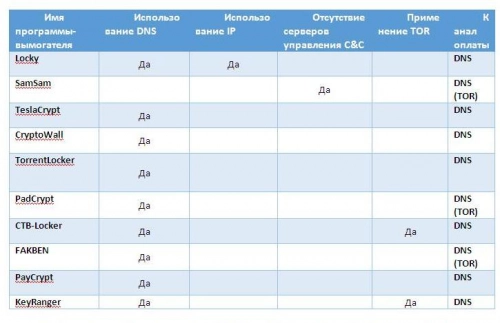

Еще одной интересной и пугающей тенденцией стало применение в вымогательском ПО протокола DNS, без которого невозможен современный Интернет и который обычно разрешен на всех периметровых средствах защиты. Проведенный анализ вредоносного ПО показал, что 91,3% вредоносного ПО использует службу доменных имен (DNS) одним из трех следующих способов:

· перехват управления системой;

· извлечение и утечка данных;

· перенаправление трафика.

При этом DNS является слепым пятном для многих специалистов по информационной безопасности — его мониторят всего 32% компаний.

Как бороться с вымогателями?

Мы плавно подошли к вопросу о том, как бороться с программами-вымогателями? Увы, одного продукта или решения в этой области не существует. Как показывает практика, злоумышленники очень заинтересованы в том, чтобы и дальше продолжать стричь купоны с этой, очень доходной категории вредоносного ПО, и потому будут продолжать активно вкладываться в развитие своего детища. Создатели и распространители программ-вымогателеи? нанимают и финансируют целые группы профессиональных разработчиков для поддержания прибыльности своего преступного бизнеса. Они находят и применяют все новые методы, например такие, как обнаружение «песочниц», чтобы скрыть свое присутствие в сетях и компьютерах своих жертв. Постоянная модификация и работа на опережение приводит нас к мысли, что для нейтрализации этой угрозы требуется комплексный подход, учитывающий разные этапы жизненного цикла программы-вымогателя и различные вектора их проникновения.

Набор технологий для борьбы с современными программами-вымогателями

Обратите внимание, на рис. 5 мы видим, что бороться с вымогательским ПО нам помогают не только и не столько антивирусы, которые обычно имеют дело с уже попавшим на компьютером вымогателем, да еще и успевшим заразить жертву. Да-да, антивирусы далеко не всегда сразу обнаруживают и предотвращают заражение, часто просто не видя специально разработанное для обхода антивируса вредоносное ПО. Мы должны сначала выстроить «стену» вокруг пользовательских компьютеров с помощью традиционных, но по-прежнему эффективных средств обнаружения и предотвращения угроз, а также межсетевых экранов и защитных интернет-шлюзов, блокирующих доступ к известным вредоносным сайтам.

Мы не должны забывать про мониторинг всех каналов, которые используют программы-вымогатели для своего проникновения в жертву, подгрузки новых модулей и организации оплаты выкупа. Это E-mail, DNS, HTTP, HTTPS, Tor. Ни в коем случае не стоит упускать из виду мониторинг Netflow (или IPFIX, sFlow, jFlow и т. п.), который присутствует на сетевом оборудовании и по анализу которого можно составить представление об аномалиях в сети, в том числе и о действии вымогательского ПО, сумевшего обойти все остальные защитные преграды. И только потом вступают в игру антивирусы и иные средства защиты, устанавливаемые на персональных компьютерах. Они нужны тогда, когда все остальные технологии защиты не справились со своей задачей и пропустили криптолокер, достигший своей жертвы.

Но… даже в случае успешного заражения не стоит опускать руки. Вспомните о такой простой, но эффективной мере борьбы с зашифрованными файлами, как резервное копирование. Если у вас есть бэкап ваших данных, то так уж важно, успешно сработал криптолокер или нет? Вы можете легко вернуть систему в предатакованное состояние, восстановив данные из резервной копии (главное, чтобы они там тоже не были в зашифрованном виде). Важно извлечь уроки из заражения и не дать злоумышленникам повторить свой путь внутри вашей сети.

Понятно, что такой набор защитных технологий — недешевое удовольствие и не каждая компания готова сразу потратить немалую часть своего ИТ/ИБ-бюджета на борьбу с этой важной, но не единственной угрозой. С другой стороны, вы же защищаетесь не в чистом поле и какие-то средства защиты у вас уже есть, в том числе и встроенные в сетевое оборудование серверы, системное и прикладное ПО. Но если бы меня спросили, назовите две технологии, которые должны быть реализованы для наибольшей эффективности в борьбе с программами-вымогателями, я бы ответил: защита e-mail и мониторинг DNS. Они позволят нейтрализовать до 90% всех проблем с криптолокерами.

Могу предположить, что программы-вымогатели следующего поколения будут еще более устойчивыми к анализу и методам противодействия; при этом также возрастет эффективность тактик проникновения криптолокеров в системы своих жертв. Поэтому организациям и пользователям важно уже сейчас подготовиться к очередному витку «гонки вооружений», в том числе и создав резервные копии критически важных данных. Без этого битва с вымогательским ПО, приносящим своим владельцам миллиарды, будет проиграна.

Опубликовано 28.10.2016