Безопасность M2M-коммуникаций

M2M-устройства с подключением к сети, как правило, не воспринимаются хакерами как потенциальная мишень для атак: необходимость проникновения в такое устройство, в отличие от персонального компьютера, отсутствует: обычно на нем невозможно хранить большие суммы денег. Но уже сейчас можно говорить о том, что атаки на такие устройства все же случаются, и большинство из них остается в тени. Лишь некоторые случаи, как например атака Stuxnet, становятся достоянием общественности.

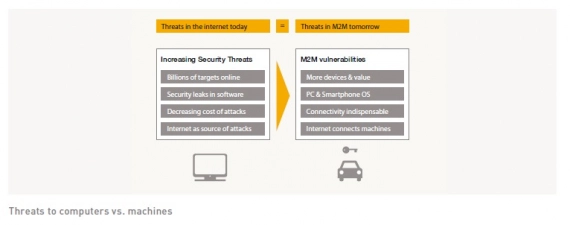

Угрозы в компьютере vs. угрозы в подключаемых устройствах:

Основные причины возросшего интереса хакеров к подключаемым устройствам?

1. Количество подключаемых устройств растет. При этом уровень защиты большинства устройств достаточно низкий, что делает их подходящей мишенью для хакеров.

2. В M2M-приложениях все чаще используется стандартная операционная система, что делает подключаемые устройства уязвимыми для хакеров, которые хорошо знакомы с принципами работы такой системы.

3. Протоколы и стандарты взаимодействия одинаковые – хакеры могут применять аналогичные методы для проведения атак.

4. Устройства оснащены функцией выхода в интернет – это прекрасная возможность для удаленных хакерских атак.

5. Устройства непрерывно подключены к сети – внезапный скачок напряжения может привести к сбою других механизмов и общему сбою в сети.

6. Устройства непрерывно подключены к сети – из-за этого отразить хакерскую атаку и получить физический доступ к устройству для починки намного сложнее.

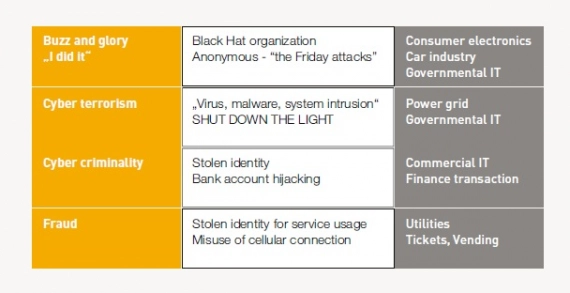

Кто хочет совершить хакерскую атаку на M2M-систему и почему?

В настоящее время можно говорить о появлении хакерских ОПГ, которые обладают большими ресурсами и способны в ходе одной операции нарушить работу энергосистемы всей страны.

Ниже приведен обзор основных категорий хакеров и их потенциальная мотивация в сегменте M2M:

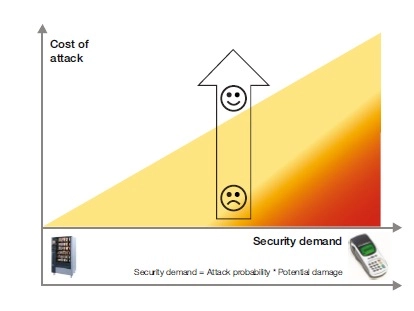

Надежная система безопасности

Эксперты в области безопасности справедливо утверждают, что невозможно обеспечить безопасность на 100%. Но если говорить об устройствах на базе M2M, то в этом случае необязательно обеспечивать такой же высокий уровень защиты, в частности, конфиденциальной информации, как, например, для продуктов банковской сферы. M2M-приложения, прежде всего, важно обеспечить надежным механизмом аутентификации. Перед инженером систем связи стоит задача внедрить надежную систему безопасности, которая не позволит хакеру во время атаки пройти через все уровни защиты для достижения конечной цели.

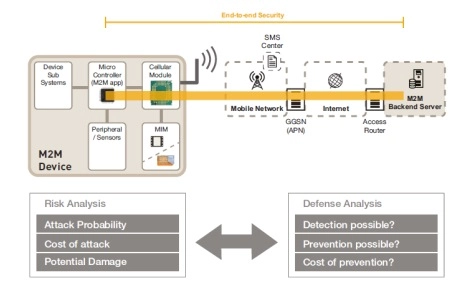

Рис 1: Основной целью является снижение мотивации хакеров

Рис. 2

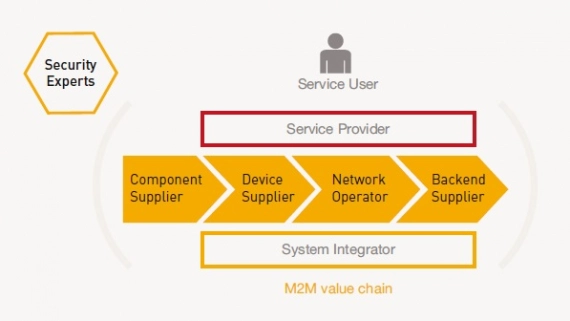

Кто определяет уровень необходимой безопасности?

Рис. Эксперты, определяющие уровень необходимой безопасности

Процесс работы над безопасностью подключаемых устройств начинается с поставщиков компонентов (микросхем или процессоров). Затем к работе приступают производители устройств и интеграторы, которые подсоединяют устройства к сети и разрабатывают интерфейс. Пользователями системы являются сервис-провайдеры или конечные пользователи, которые определяют, насколько эффективно работает устройство. Флит-менеджер – специалист, который определяет возможные риски возникновения хакерских атак на подключаемые устройства, - дает объективную оценку актуальному уровню безопасности, а также занимается мониторингом данных счетчиков. Сервис-провайдеры, в свою очередь, отвечают за соблюдение надлежащего уровня безопасности на всех уровнях коммуникационной цепи. Эксперты в области безопасности совместно с интеграторами и поставщиками компонентов должны преобразовывать требования к безопасности со стороны сервис-провайдера в технические требования, которые смогут потенциально сделать стоимость хакерских атак ощутимой для злоумышленников. Перед тем, как будет запущена система и завершен процесс построения архитектуры и выбора компонентов, специалисты по безопасности должны тщательно продумать все вопросы, касающиеся безопасности, чтобы не столкнуться с крупными финансовыми издержками в будущем.

Какие меры увеличивают стоимость хакерских атак?

Проприетарное шифрование

Во многих приложениях используется проприетарный метод шифрования данных. Такой метод может существенно увеличить расходы хакера на атаку. Однако все зависит от доступных злоумышленнику ресурсов и его способностей. Надо сказать, что такой вид защиты данных еще не повергался тщательному криптоанализу.

Применение стандартов

Если угроза атаки велика, очень часто возникает необходимость использования распространенных стандартов для проверки подлинности или шифрования данных. В частности, для обеспечения высокого уровня безопасности лучше использовать сертифицированную аутентификацию и шифрование на базе модели TLS /SSL. Вследствие сложного рабочего механизма многие компании не могут принять данную схему на практике без привлечения экспертов в этой области.

Аутентификация по SMS

Большинство мобильных устройств оснащены функцией набора SMS-сообщений. Раньше, когда пользователь отправлял SMS со своего устройства, его аутентификационные данные автоматические валидировались в соответствии с регистрационными данными сим-карты. Ситуация кардинально изменилась, когда операторы сотовой связи открыли инфраструктуру смс-сообщений сторонним лицам – смс-провайдерам. C тех пор стало возможным использование любого номера в качестве номера отправителя. Для того, чтобы оператор связи мог контролировать безопасность своей инфраструктуры, необходимо использовать метод аутентификации с помощью общего ключа или хеш-значения во время передачи смс-сообщения на мобильное устройство.

Устойчивая к физическому воздействию инфраструктура

Зачастую технические неполадки в устройстве мешают проникновению сигнала. Если устройство полностью отключить, это может предотвратить проникновение хакеров, например, при прослушивании телефонных разговоров или при совершении оплаты через POS-терминал.

Смарт-карты – это простой способ обеспечить защиту ключей аутентификации. Данная технология подтверждена в сим-картах и банковских картах. Смарт-карты обеспечивают безопасность ключей и алгоритмов шифрования.

Еще одним методом защиты данных в защищенной области обработки данных может стать микропроцессор на базе технологии Trusted Execution Environment (TEE), который станет своего рода защитной оболочкой при совершении операций.

Опубликовано 14.08.2015