Прорывные технологии защиты. Часть 1

Ежедневно новостные ресурсы публикуют данные из свежих отчетов специалистов по информационной безопасности, рекомендации от производителей средств защиты и самые громкие случаи кибератак. Самое интересное, что наш человек, читая все это, уверенно заявляет: «Это не касается моей компании (где мы, а где условный Acer с выкупом за расшифровку в 50 миллионов долларов) и не касается меня (я же умный, и не поверю телефонным мошенникам)». По этой же причине у многих складывается впечатление, что ажиотаж вокруг информационной безопасности нагнетается искусственно, например, теми же производителями средств защиты. Ну и всем известно, что безопасников нередко именуют «продавцами страха».

В этой статье разберемся, что же все-таки угрожает (и угрожает ли вообще) бизнесу и обычным пользователям в части киберугроз.

Начнем с киберугроз для компаний.

Разработчики вредоносного программного обеспечения (ВПО) с удовольствием сдают его в аренду, «зарабатывая» процент от выкупа, получаемого от жертв. А для масштабирования подобного «бизнеса» разработчики (или операторы) ВПО запускают «партнерские программы» (как раз RaaS). В «партнерки» могут вступать злоумышленники самого разного масштаба, например, так называемые продавцы доступов. Этот тип киберпреступников, как правило, занимается тем, что сканирует открытые порты, получает доступ к инфраструктуре компании и затем продает его в андеграунде тем же шифровальщикам или получает процент от выкупа в ходе успешной атаки.

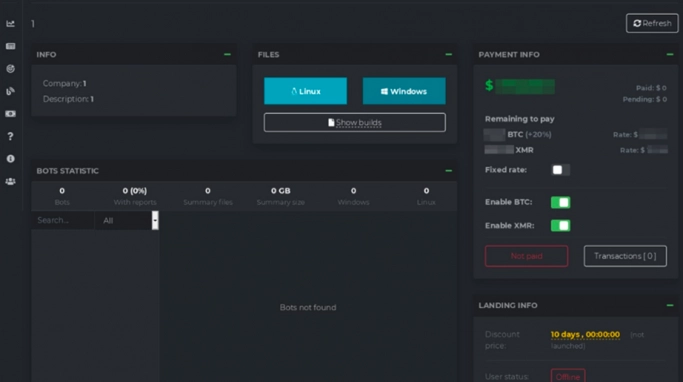

Рисунок 1. Пример «партнерки», где злоумышленник может настроить арендованное ВПО под себя, указав операционную систему жертвы, валюту выкупа и время действия «скидки»

Как видно на изображении, «партнер» может настроить все условия для ВПО, включая операционную систему жертвы, стоимость, валюту выкупа и время действия «скидки».Остается вопрос, как злоумышленник «занесет» это арендованное ВПО в инфраструктуру жертвы?

Гораздо интереснее, когда ВПО не содержит вредоносной нагрузки (при успешном закреплении в системе оно получит его с командного сервера злоумышленников позже). В таком случае необходимо понять, как этот незнакомый документ будет себя вести. Для этим целей используются решения класса «песочница», позволяющие проверить объект (или ссылку на объект) в изолированной среде. На данный момент на рынке достаточно большое количество «песочниц» от разных производителей, но у всех них есть определенные особенности, влияющие на достоверность выдаваемого вердикта.

В первом случае хакеры присылают запароленный архив, предлагая для его открытия использовать сложный пароль, содержащийся даже не в этом письме, а в последующей цепочке писем. Условный бухгалтер получает письмо, содержащее тот самый акт бухгалтерской сверки в запароленном архиве, а следующим письмом (или через одно-два письма) получает пароль для его открытия. Лишь единичные решения класса «песочница» (например, Threat Hunting Framework Polygon от Group-IB) проверяют последующую цепочку писем, чтобы выдать достоверный вердикт по вложению в первом письме. Во всех остальных случаях «песочница» не может открыть архив и по истечении времени делает вид, что письмо не содержит ВПО и спокойно передает его бухгалтеру.

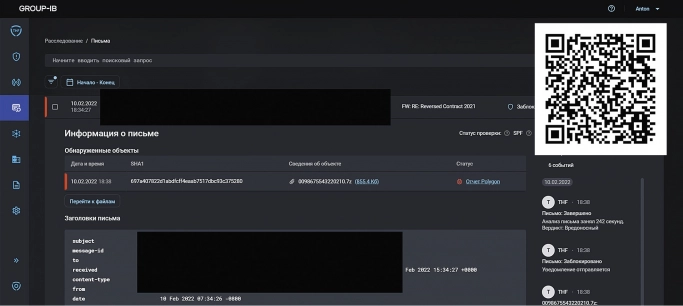

С учетом работы на удаленке, сейчас множество заказчиков рассматривает облачные варианты защиты почтового трафика. При выборе такого решения важно убедиться, что оно защищает не только от известных угроз, но и способно выявлять угрозы неизвестные, противодействуя тем средствам обхода попадания в «песочницу», которые мы рассмотрели выше. Одно из таких решений — Group-IB Atmosphere, в режиме реального времени анализирующее и блокирующее письма, содержащие вредоносные объекты и ссылки (см. рис. 2)

Рисунок 2. Интерфейс решения Group-IB Atmosphere, в режиме реального времени анализирующего и блокирующего письма, содержащие вредоносные объекты и ссылки

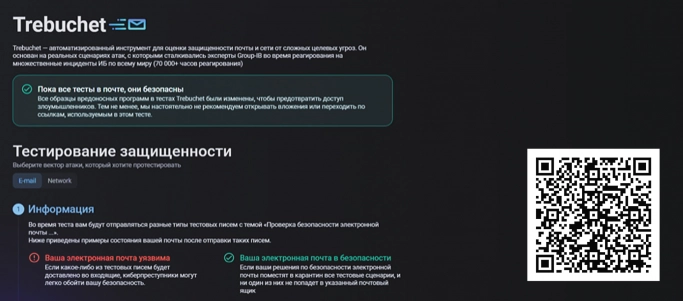

Рисунок 3. Стартовая страница специального теста Group-IB Trebuchet, в ходе которого электронная почта клиента должна будет выдержать более 40 актуальных сценариев атаки

2. Второй вектор атаки — веб-трафик

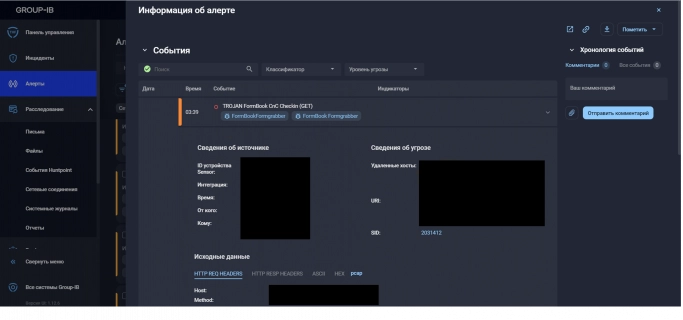

Рисунок 4. Пример того, как продвинутое средство анализа трафика Group-IB THF Sensor отслеживает даже те подозрительные ситуации, когда подключение происходит к не скомпрометированному сайту

Расчет в данной ситуации на то, что сотрудник компании поднимет флешку, принесет ее в офис и вставит в свой рабочий компьютер,

заразив инфраструктуру.

Есть такая хакерская группа Fin7, так вот она отправляла компаниям в США посылки с вредоносными USB-устройствами. Когда получатель подключал USB-накопитель к своему компьютеру, хакеры получали административный доступ к системе. Участники Fin7 затем использовали различные инструменты и запускали вымогательское ПО BlackMatter и REvil в скомпрометированной сети.

Конечно, вы можете сказать, что некоторые компании до сих пор используют блокировку USB-портов как средство защиты, но данный способ усложняет многие бизнес-процессы.

Для защиты от атаки через рабочие станции необходимы решения класса EDR (Endpoint Detection & Response), некоторые из них (например, THF Huntpoint от Group-IB) позволяют не только блокировать известное ВПО, но и отслеживать аномальные активности на рабочих станциях, связывая разбросанные по времени события в цепочку и на основании этого выдавая вердикт о вредоносной активности.

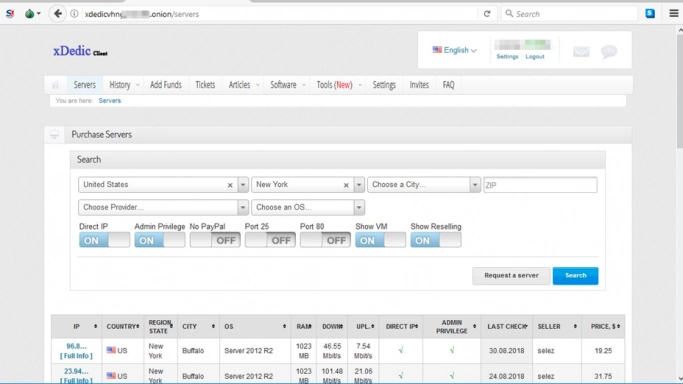

Есть даже специальные подразделения в среде хакеров, которые мониторят интернет-пространство на предмет незащищенных активов, а потом продают к ним доступ через подобные ресурсы (см. рис. 5)

Рисунок 5. Один из ресурсов, на котором злоумышленники продают доступы к выделенным серверам — цена вопроса всего $20-30

Опубликовано 02.03.2022