Безопасная удаленная работа: от аврала до выстраивания стратегии. Часть 1

Как COVID-19 выявил слабости в системах здравоохранения разных стран, где в последние годы часто оптимизировались подобные службы, так и переход на удаленную работу обнажил слабые места в политике информационной безопасности (ИБ) многих организаций, оказавшихся неготовыми к данному способу выполнения бизнес-функций. Сегодня, когда немало компаний начинает выходить из самоизоляции, самое время сесть и подумать на тему: а что если коронавирус вернется уже этой осенью и нам придется вновь переводить сотрудников на удаленную работу? Да, мы уже получили колоссальный опыт перевода сотен и тысяч сотрудников на удаленный доступ, но все ли мы делали правильно? Не стоит ли нам пересмотреть реализованные нами решения и внедренные нами технологии? Тем более что сейчас появилась замечательная возможность вывести из спячки многие темы, которые еще больше заставляют нас думать об удаленной работе.

Мы не знаем, хотя и предполагаем, когда наступит вторая волна того, что многие поспешили назвать пандемией. Известно, что на формирование привычки нужен всего 21 день. Мы сидели на самоизоляции гораздо дольше, и бизнес, и пользователи уже привыкли к удаленной работе (если, конечно, мы не говорим о вахтовиках, водителях транспорта, пекарях и других профессиях, которые пока невозможно перевести на удаленный режим работы). Сейчас перед многими руководителями встает непростая задача: как эффективно оптимизировать персонал и простаивающие помещения? Да, кому-то придет идея увольнения части работников и сокращения арендуемых площадей. Но кто-то захочет продлить эксперимент с дистанционной работой и предложит части специалистов остаться трудиться на дому. И тут как никогда остро встанет вопрос защиты информации, ведь пользователи уже не находятся под сенью корпоративных средств защиты и остаются один на один с киберпреступниками, столь охочих до чужих денег, которые, по их мнению, будет красть еще легче.

Защита домашних устройств

Ситуация усугубляется и тем, что мир постепенно сдвигается в сторону персональных устройств, персональных чатов и приложений для звонков, с неуправляемыми и непатченными домашними Wi-Fi-маршрутизаторами и сетями. Посмотрите на свой джентльменский набор приложений во время пандемии. Zoom, не предназначенный для корпоративных переговоров. Whatsapp или Telegram для рабочего общения. Облачные календари и инструменты командной работы. А еще и проблема с оборудованием. Немногие компании имеют на складе запасы ноутбуков и планшетов для выдачи сотрудникам, вынуждено работающим из дома. И раз вы не можете обеспечить своих сотрудников такими устройствами, надо как-то настроить работу с личных гаджетов персонала, которые у них, как правило, имеются дома. По умолчанию многие из домашних компьютеров и беспроводных маршрутизаторов незащищены. Они непатченные, они старые и использовались только для серфинга по сайтам, сидения в соцсетях, просмотра видео и чтения электронной почты. И вдруг их начинают использовать для совершения достаточно критичных операций, многие из которых стоят компании миллионы или десятки миллионов рублей. И тут необходимо продумать вопрос разделения доступа между личными и корпоративными данными и приложениями. А еще с личных/BYOD-устройств должен быть обеспечен тот же уровень защиты, что и с корпоративных. И это лишь часть проблем, которые возникают перед организациями, решивших в авральном режиме перейти на «удаленку» или расширить имевшийся ранее сегмент пользователей, работающих дистанционно. Что-то из этих вопросов удалось решить еще весной. Что-то было оставлено «до лучших времен». Что-то надо уже пересматривать, поскольку прошедшие карантинные месяцы показали неэффективности сделанных «на коленке» решений.

Десять направлений для обеспечения безопасности

Я прекрасно понимаю, что кибербезопасность не то, о чем думают в первую очередь, когда встает задача обеспечения бизнес-процессов в новых условиях. Однако ее недооценка может тоже дорого обойтись компаниям. А потому в этой и последующих заметках я попробую сформулировать десять направлений, требующих особого внимания при переходе на удаленную работу с точки зрения обеспечения информационной безопасности. Все они опираются на опыт Cisco, которая уже более 20 лет назад перестроила свою ИТ-архитектуру для удаленного доступа полутора сотен тысяч пользователей – сотрудников, партнеров и контрагентов. И этот опыт показывает, что даже пандемия, заставившая осесть всех этих пользователей по домам, не стала преградой для продолжения и даже роста бизнеса.

Итак, вот эти десять направлений, которым следует уделить внимание с точки зрения кибербезопасности организации при удаленной работе:

1. Доступ к ИТ-инфраструктуре.

2. Защищенные приложения и устройства.

3. Встраивание ИБ в план непрерывности бизнеса.

4. Повышение осведомленности персонала о новых рисках удаленной работы.

5. Регламенты, протоколы и поведение для удаленной работы.

6. Встраивание ИБ в корпоративное управление кризисными ситуациями.

7. Обновление прав доступа.

8. Доступ к персональным данным.

9. Соблюдение нормативных требований.

10. Удаленная поддержка и управление инцидентами.

Давайте посмотрим на них чуть внимательнее и начнем с доступа к корпоративной инфраструктуре. При этом я не хотел бы растекаться мыслью по древу и глубоко погружаться в каждое из направлений, что может потребовать целой книги. Скорее я сфокусирую внимание на ряде вопросов, которые обычно остаются вне рассмотрения или про них просто забывают, никогда ранее не сталкиваясь со столь массовым переходом на удаленку.

Доступ к инфраструктуре

В сети организации вы используете корпоративный ПК, подключаемый через проводное или беспроводное соединение. А по всем вопросам звоните по внутренней телефонной связи в службу поддержки. Дома вы применяете как корпоративные, так и личные устройства. В условиях пандемии не всегда можно легко купить нужное количество устройств для раздачи сотрудникам. И дело не только в финансах, но и в том, что логистика работает плохо, а производители сокращают выпуск или увеличивают время сборки. А как вы подключаетесь к инфраструктуре предприятия из своей квартиры или дачи? Обычно через Интернет, модемный пул или выделенку (таких мало). Причем для общения с поддержкой используется обычная или мобильная связь. С точки зрения ИБ у вас соответственно появляется три области внимания: персональные компьютеры, способы связи и корпоративная архитектура и инфраструктура.

Независимо оттого, используете вы корпоративные или личные устройства, вы должны контролировать приложения, которые будут на них запускаться. На выданных ноутбуках это делать проще – достаточно предустановить на них соответствующую операционную систему и набор уже настроенных приложений. Для личных устройств, которые делятся между несколькими членами семьи, такой вариант уже не подходит – мы не можем диктовать свои условия, какие приложения запускать на домашнем компьютере, а какие нет. Тогда в зависимости от мощности компьютера мы можем либо запускать на нем виртуальную машину с набором предустановленных программ, необходимых для работы, либо выдать сотрудникам так называемые LiveCD или LiveUSB также с предустановленными программами, допустимыми при работе в корпоративной инфраструктуре. В первом случае пользователи могут скачивать такой подготовленный имидж ПО с сайта организации или с какого-либо облачного хранилища, ссылку на который сотрудники получают через электронную почту или мессенджер. Во втором случае флэшка или CD выдаются во время посещения сотрудника офиса или доставляются на дом курьерами.

При этом во всех случаях мы должны проводить регулярную инвентаризацию установленного и используемого ПО, постоянно его обновлять, устраняя уязвимости, а также использовать обязательные средства защиты. И дело не столько в антивирусе, сколько в более продвинутых решениях класса EDR (Endpoint Detection & Response), а также в системах анализа поведения, которые помогут не только отслеживать атаки на удаленных пользователей и утечки с их компьютеров, но и контролировать то, что сотрудники действительно из дома работают, а не смотрят телевизор или прогуливаются на свежем воздухе... на балконе. Контроль рабочего времени – это один из популярных вопросов, которые я слышал в последние месяцы. Специалисты по ИБ хотят с помощью имеющегося у них инструментария осуществлять задачи не только кибербезопасности, но и иные, стоящие перед бизнесом. И это можно реализовать с помощью DLP- или EDR-решений, межсетевых экранов или средств анализа сетевого трафика, способных оценивать время работы пользователя вплоть до конкретных приложений.

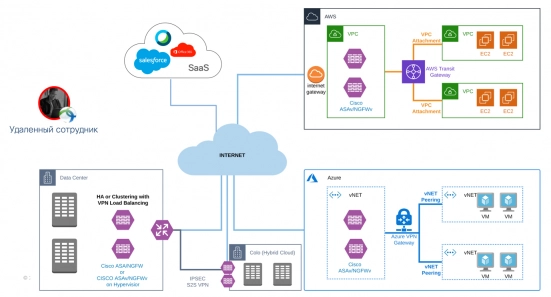

При подключении к корпоративной инфраструктуре перед нами встают иные задачи: обеспечение защиты связи (в чем нам помогут VPN-решения) и проверка подлинности пользователей и устройств, подключающихся удаленно. При этом не стоит забывать, что раньше периметр сети предприятия не был готов к наплыву удаленных пользователей и его надо пересмотреть в сторону усиления более мощными VPN-устройствами, которые, действуя в кластере, смогут обрабатывать трафик десятков тысяч удаленно работающих специалистов. В территориально распределенной организации может понадобиться даже несколько таких точек подключения в разных локациях страны, чтобы равномерно распределить подключения и обеспечить резервирование в условиях нештатных ситуаций. С доступностью VPN-шлюза для удаленного доступа связана и смежная задача – нейтрализация DDoS-атак, стремящихся нарушить работоспособность корпоративных приложений, к которым осуществляется удаленный доступ.

Если раньше вы этого не сделали, то сейчас самое время подумать о многофакторной аутентификации, которая уже давно используется, например, в банках, для проверки подлинности клиентов. Теперь настал черед внедрить ее и для сотрудников. Тем более что в условиях, когда сотрудники не видят друг друга и вынуждены общаться с коллегами заочно, как никогда важно быть уверенным, что мы общаемся с правильным человеком, а не киберпреступником, его подменившим. Именно поэтому решения класса 2FA или MFA (two- или multi-factor authentication) становятся очень важными. Как и средства подтверждения подлинности устройств, которые подсоединяются к корпоративной инфраструктуре, исключая возможность их подмены. Поэтому сейчас можно наблюдать рост интереса как к настройке протокола 802.1x на имеющемся сетевом оборудовании, так и к внедрению средств класса Network Access Control (NAC), которые позволяют реализовать данную задачу.

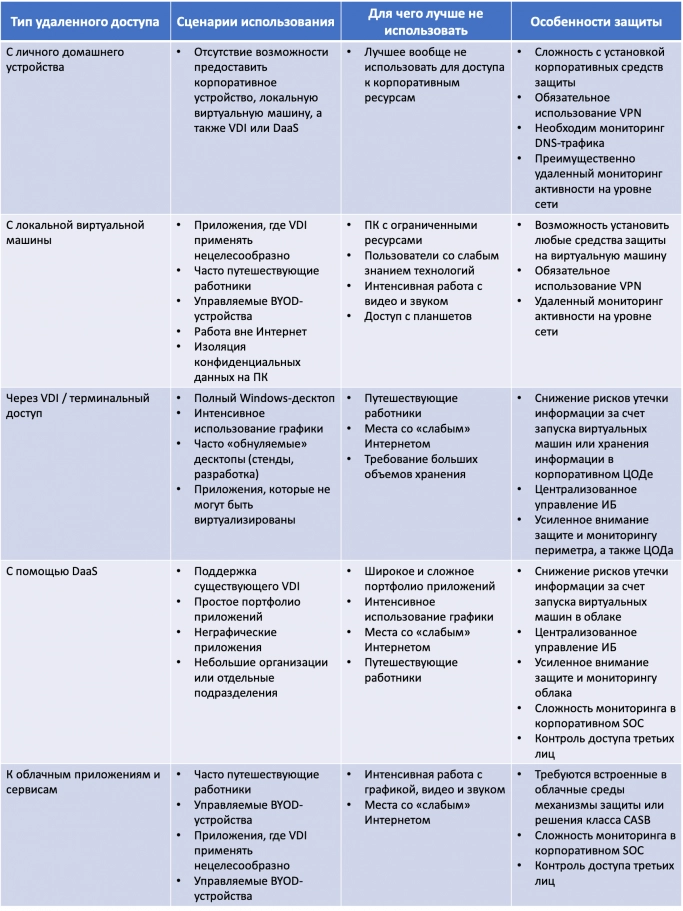

Наконец, последним в списке, но не последним по значимости я бы назвал выбор правильной архитектуры. Например, можно подумать о разделении выхода в Интернет и удаленного доступа из него. Раньше это обычно была одна точка подключения к Всемирной сети, которая и впускала внешних пользователей и выпускала внутренних. Но поскольку это совсем разные задачи, их следует разнести по разным наборам устройств подключения к межсетевым интернет-экранам. Это позволит снизить нагрузку на них и обеспечить бесперебойное функционирование инфраструктуры. Возможно, вместо прямого доступа через VPN к внутренней инфраструктуре ИТ-служба думает о внедрении VDI- или терминального доступа (обычно по RDP). Это позволит более тщательно регламентировать доступ разным сотрудникам к различным внутренним приложениям и конфиденциальным данным, но в любом случае такое подключение дополнительно должно быть усилено VPN. И при этом мы не должны забывать, что незащищенное или уязвимое терминальное подключение может поставить корпоративные секреты под угрозу. Кстати, за первые месяцы этого года можно было наблюдать рост атак на такие подключения.

Наконец, ряд организаций в новых условиях всерьез задумался о переводе части своих сервисов в облака. Кто-то ограничился предоставлением облачного файлового хранилища, сервиса телеконференций и совещаний (тот же Zoom или Webex), инструментов командной работы (например, Slack или Trello), а также офисных приложений на базе Office 365. А кто-то пошел дальше и перевел в облака более критичные корпоративные приложения – телефонию, CRM, HRM, АБС и т. п. Совсем редкий пример, когда компания задумывается о внедрении модели DaaS (Desktop-as-a-Service).

В любом случае такой уход в облака потребует отдельной проработки с точки зрения обеспечения кибербезопасности. Если на стороне пользовательского устройства при таком подключении мало что меняется, то на стороне облака надо внедрять тот же самый набор средств защиты, что применяется и в корпоративном периметре или ЦОДе. И если при переходе на IaaS/PaaS-приложения это не так сложно реализовать (многие производители средств защиты выпускают и виртуальные версии своих решениях, которые можно внедрять в облачных средах, имея при этом единое управление с корпоративными средствами защиты), то с SaaS-платформами ситуация немного сложнее. Не имея возможности устанавливать свои средствам защиты, мы вынуждены ориентироваться на возможности, предоставляемые SaaS-провайдером, или применять решения класса Cloud Access Security Broker (CASB), которые позволяют анализировать активность пользователей в SaaS-решениях и выявлять различные аномалии и несанкционированные действия в ней. Правда, далеко не все поставщики SaaS-услуг обеспечивают такую возможность, поэтому о ней нужно побеспокоиться заблаговременно и включить вопросы ИБ в процедуру выбора облачных решений.

Подводя итог первой части из серии заметок, посвященной безопасному удаленному доступу, следует обратить пристальное внимание на то, какой способ подключения будет выбран и где будут расположены корпоративные приложения и информация, с которыми будут работать пользователи. Допускаю, что скорее всего будет выбрана гибридная схема (например, VDI-доступ к бизнес-приложениям, облачные Office 365 и Webex, а также прямой доступ в Интернет к отдельным, нужным для работы сайтам). Поэтому при разработке системы кибербезопасности необходимо принимать во внимание все запланированные типы удаленного доступа, с учетом присущих им угроз и возможных мер нейтрализации.

Опубликовано 20.07.2020