WannaCry: удар по Windows-машинам

За последние дни многие в мире наслышались о масштабной кибератаке, проведенной с помощью шифровальщика WannaCry. По многочисленным альтернативным названиям, которыми успели окрестить нового зловреда – WannaCryptor, WanaCrypt0r, WCrypt, WCRY, WNCRY, – уже можно сделать вывод: этот троян (его оригинальное имя Trojan.Encoder.11432) заставил миллионы людей изрядно поволноваться, показав, насколько серьезные последствия может вызвать нежелание пользователей устанавливать программные обновления.

Мегавирус-шифровальщик: история появления

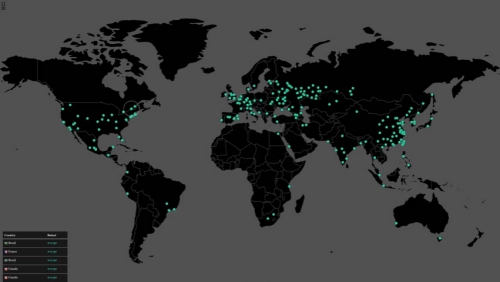

Сигнал тревоги о появлении опасного трояна, вымогателя денег, раздался в прошлую пятницу, 12 мая. Зловред напал внезапно еще вечером в четверг. Меньше чем за два часа заражение было обнаружено в 11 странах мира. В числе первых жертв оказались Россия, Великобритания, США, Китай, Испания, Италия, Вьетнам, Тайвань.

К концу пятницы WannaCry успел заразить около 57 тыс. компьютеров в 150 странах мира. В субботу скорость его распространения снизилась, но остановить процесс полностью все-таки не удалось. К понедельнику пострадавших компьютерных систем насчитывалось уже более 200 тыс.

Но даже эта цифра не отражает реального масштаба атаки. Если учесть заражения внутри корпоративных сетей, где для подключения к Интернету используется прокси-сервер, число жертв очевидно больше.

Карта распространения WannaCrypt

Программа-вымогатель WannaCry заблокировала отдельные компьютеры и в России. По данным «Лаборатории Касперского», зараженными оказались компьютеры в МВД, РЖД, в телеком-операторах «МегаФон» и «ВымпелКом». Сообщалось об атаках, направленных против Сбербанка, Минздрава, системы выдачи прав ГИБДД. По данным компании «Доктор Веб», на понедельник в России было обнаружено 5014 зараженных вирусом хостов, а о блокировании около 1000 компьютеров официально сообщило МВД.

Внешний мир также пострадал от нового вируса. В Германии хакерской атаке подверглись компьютерные системы крупнейшего железнодорожного оператора Deutsche Bahn. В Великобритании – сервисы больниц, в Японии – некоторые подразделения Nissan и Hitachi. А в нефтяном гиганте PetroChina подтвердили, что пострадали платежные системы на нескольких автозаправочных станциях. Среди жертв WannaCry оказались также несколько испанских компаний, в частности телеком-гигант Telefonica, энергетическая фирма Iberdrola, поставщик коммунальных услуг Gas Natural. Позднее список пополнили сервис экспресс-доставки FedEx, машиностроительный гигант Renault и другие компании.

Действие WannaCry на компьютеры, впрочем, было предсказуемым. Как рассказали криминалисты из компании Group IB, заражение происходит автономно: троян самостоятельно сканирует сеть в поиске уязвимых хостов, делая это со скоростью 50 млн IP в минуту. Затем, используя сетевую уязвимость Windows, он автоматически устанавливается на уязвимые компьютеры.

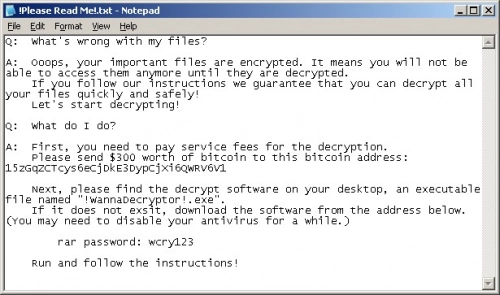

Помимо распространения, WannaCry несет ущерб и для пользователей, шифруя файлы в зараженной системе. Причем не все подряд, а наиболее ценные – базы данных, почту. Завершив свою разрушительную функцию, он блокирует компьютер, требуя выкуп за восстановление доступа – перевод в биткоинах на определенные адреса (в момент начала эпидемии его сумма составляла $300).

Впрочем, разработчики вируса проявили и некую клиенто-ориентированность. Если владелец зараженной системы не понимает, что произошло и почему, они предлагают ознакомиться с подробной инструкцией, разъясняющей все дальнейшие действия.

Подробная инструкция по лечению компьютера от создателей WannaCry

Первую волну вируса удалось остановить благодаря британскому программисту Джиму Мартину (Jim Martin). Он обнаружил, что зловред обращается по адресу iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, и зарегистрировал этот домен на свое имя, дабы проследить активность. Оказалось, что это так называемый killswitch: указанный адрес был зашит в коде вируса на случай, если потребуется остановить его распространение по какой-либо заранее не предусмотренной причине.

Однако о начале эпидемии узнали и хакеры. Они изменили адрес в коде, и кибератака продолжилась. Помимо этого они подняли цены на восстановление – теперь уже $600 в биткоинах. По оценкам «Лаборатории Касперского», ни один из новых вариантов вируса не был создан авторами оригинального вымогателя, то есть, скорее всего, за ними стоят другие киберпреступники, которые решили воспользоваться ситуацией в своих интересах.

Общее число вариаций зловреда, циркулирующих в понедельник, 15 мая, в Сети было неизвестно, однако Роман Чаплыгин, руководитель российской практики услуг по информационной безопасности компании PwC, оценил его более чем в 300 новых штаммов вируса WannaCry. При этом был создан интернет-ресурс, где в режиме реального времени можно проследить за перечислениями средств на счета преступников: в этот день они успели получить от своих жертв более $55 тыс.

WannaCry: откуда пришла беда?

Причиной столь масштабного успеха этой вирусной атаки стала сетевая уязвимость Windows, найденная ранее как ошибка в протоколе Server Message Block (SMB). Сам троянец представляет собой шифровальщик, состоящий из четырех компонентов: сетевого червя, дроппера шифровальщика, шифровальщика и авторского расшифровщика. Используя указанную уязвимость, он может удаленно запускать на исполнение код, наращивая cвой ареал и выполняя разрушительные действия.

Компания Microsoft узнала об открытой уязвимости еще в марте и в срочном порядке выпустила патч MS-17-010, обновление появилось в Сети 14 марта. На системы, где установлен этот патч, нынешний вирус WannaCry не действует. Однако известно, что установка обновлений далеко не всегда производится регулярно – сегодня в мире огромное количество компьютеров годами работают без обновлений. Осознавая степень угрозы от выявленной уязвимости, Microsoft пошла в марте на беспрецедентный шаг и выпустила в инициативном порядке обновления даже для тех версий ОС Windows, которые официально уже не поддерживаются корпорацией. Это Windows Server 2003, Windows XP SP2 и SP3 – они пополнили список обновлений, выпущенных для Windows 7/8 и Windows Server 2013.

Тем не менее эпидемия WannaCry началась. Как рассказал генеральный директор компании Attack Killer (входит в InfoWatch) Рустэм Хайретдинов, среди российских пользователей наиболее уязвимыми оказались те, кто продолжает использовать пиратские копии Windows. «Такие пользователи, – заявил он, – намеренно отключают обновления, поэтому с большой вероятностью за два месяца после выхода патча они не установили их. Корпоративные пользователи в массе своей имеют легальные копии операционных систем, однако они и обновляются по-другому – через корпоративные центры обновления. Принятие решения об установке обновления и его техническая реализация – в каждой компании это отдельный процесс, который вполне мог затянуться на пару месяцев из-за бюрократии или технических проблем».

Но есть еще один любопытный факт, касающийся WannaCry. Мир узнал о существовании эксплойта, получившего название EternalBlue, благодаря тому, что данные о нем были выложены в открытый доступ хакерами группировки Shadow Brokers. По их словам, сведения об этом эксплойте они получили благодаря утечке из арсеналов шпионских инструментов Агентства национальной безопасности США. По всей видимости, именно эксперты этого ведомства первыми нашли данную уязвимость, но как долго они держали в тайне свою находку, неизвестно.

Как обойти мину WannaCry?

Чтобы защититься от этого вируса, достаточно установить обновление Microsoft MS17-010. Можно также вручную отключить устаревшие и практически не используемые протоколы, к числу которых относится SMB.

Полный список мероприятий по защите объявили эксперты компаний «Доктор Веб» и «Лаборатория Касперского». Они советуют:

• обновить антивирус;

• закрыть с помощью брандмауэра атакуемые сетевые порты (139, 445);

• отключить атакуемый и уязвимый сервис ОС;

• запретить установку и запуск нового ПО (исполняемых файлов);

• убрать лишние права пользователей (права на запуск и установку нового ПО);

• удалить ненужные сервисы в системе;

• запретить доступ к сети Tor.

По всей видимости, эти рекомендации относятся к выстраиванию безопасной системы защиты в целом, а не только от WannaCry, и представители антивирусных компаний просто лишний раз напомнили эти правила.

Если капкан сработал…

Как уже было отмечено, количество зараженных компьютеров составило 200 тыс. Однако эксперты компании BinaryEdge заявляют, что, по данным их системы сканирования, в настоящее время в мире насчитывается более миллиона Windows-систем с запущенной в работу службой SMB, скомпрометированной в результате появления WannaCry. Таким образом, их также можно отнести к числу потенциально жертв данного вируса. Важно отметить, что в своем большинстве это не пользовательские компьютеры, а системы, работающие в автоматическом режиме, где обновления делаются столь же нерегулярно. К их числу относятся банкоматы, компьютерные системы в медицинских центрах, кассовые аппараты, интернет-киоски самообслуживания, промышленные серверы с традиционными приложениями, где не рекомендуется внесение каких-либо изменений в настройках.

Но, как пояснил Рустэм Хайретдинов, по счастью, этот шифровальщик шифрует файлы немедленно после попадания на компьютер, тогда как обычно подобные вирусы делают это в течение нескольких дней, чтобы зашифрованные файлы попали и в резервные копии. «Поэтому восстановление из резервных копий в случае с WannaCry возможно, – говорит он и советует: – Не следует платить вымогателям, потому что это провоцирует их на новые преступления, к тому же никто не гарантирует, что после перевода денег придет код расшифровки».

Опубликовано 16.05.2017