Гаджеты в офисе: как не попасть в ловушку

Жена спросила, почему я так тихо разговариваю в доме. Я пошутил:

«Боюсь, что Марк Цукерберг меня прослушивает».

Жена засмеялась. И Алиса засмеялась. И Сири тоже.

Анекдот

Современный офис заполнен «умными» устройствами, которые помогают обеспечить его безопасность: IT-замки, IT-камеры, виртуальные помощники. Появление в нем «Яндекс.Алисы» сразу порождает местный фольклор: «Какой сейчас год?» – «Високосный». – «Ты кто?» – «У девочки нет имени. Шутка. Меня зовут Алиса».

Кажется, весело, но на практике приходится задуматься: как бы все эти радости не привели к новым проблемам. Поставить ограждение и никого не подпускать близко к гаджетам, а уж тем более не заниматься их настройкой – уже неактуально. Нужно учиться понимать, как работают эти устройства и как думают мошенники. Или же поинтересоваться опытом тех, кто уже обжегся.

Мы расскажем, как обойти барьеры, которые на первый взгляд мало кто замечает.

Инциденты…

Первый пример – «умные» замки: их искусственный интеллект немного ограничен, но вполне достаточен, чтобы не пропустить в здание посторонних. В то же время их легко открыть Bluetooth-ключом, будь то дверь офиса или автомобиля. Возможно, поэтому о таких устройствах мало стали говорить сегодня: отрасль насторожилась – появились хакеры, специализирующиеся на их взломе.

Первый звонок прозвучал еще три года назад, когда на конференции “DEF CON 16” разработчики Энтони Роуз (Anthony Rose) и Бен Рамсей (Ben Ramsay) из компании Merculite Security рассказали о тестировании популярных смарт-замков компаний BlueLock, Kwikset, Noke, August, BitLock и QuickLock . Результаты шокировали: 75% устройств удалось вскрыть без труда – даже отвертки не потребовалось.

Энтони Роуз (Anthony Rose) и Бен Рамсей (Ben Ramsay) на конференции “DEF CON 16”

Что делать?

Роуз и Рамсей не стали таить примененных ими методов взлома, считая это медвежьей услугой, – хакеры и без того черпают все нужное на скрытых форумах, поэтому решили, что лучше рассказать о более действенных способах защиты.

Так появилась тройка главных советов, помогающих не допустить в офис непрошенных гостей:

1. Незашифрованные пароли. Оказалось, что, хотя доступ ко многим замкам был защищен паролем, сами пароли передавались по открытому каналу связи. А значит, если рядом с офисом находился «любознательный» человек, то, имея на руках более-менее приличный сниффер Bluetooth-канала (программа для перехвата IP-трафика), он мог легко отыскать в выдаче ключевое слово (пароль). В частности, Роуз и Рамсей использовали программу Ubertooth, которая значительно облегчила им задачу. Вывод прост: нельзя применять не только замки производства noname-компаний, но и проверять их реальную настройку.

2. Защита от повторных проверок. Эта рекомендация скорее разработчикам, но знать о ней не мешает и пользователям. Известно, что в большинстве случаев люди стараются придумать хитроумные алгоритмы, но забывают взглянуть правде в глаза: в жизни многие подобные секреты открываются, если несколько раз опросить устройство. Сравнивая ответы, удается выявить части, остающиеся неизменными, то есть для взлома достаточно правильно подобрать только изменяемую часть трафика.

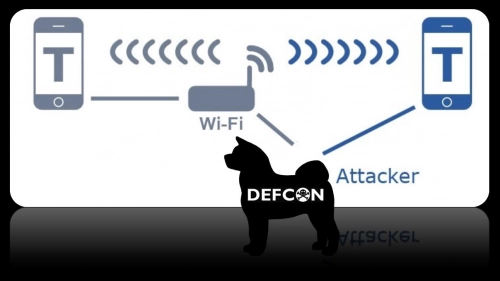

3. Атака Man-in-the-Middle (MitM). Данный способ, пожалуй, самый сложный. Злоумышленник устанавливает в дверь свой «жучок», который выдает себя за смарт-замок, и пользователь, приближаясь к офису, передает на него команды со своего BT-ключа, а тот, перехватив комбинации «вопрос-ответ», открывает ему дверь.

Бразильский исследователь Rafael Fontez Souza в 2017 году на конференции “Defcon 25” в Лас-Вегасе продемонстрировал, как можно незаметно оказаться рядом с офисом и перехватить секретные сигналы с такого смарт-замка. Предложенный им способ получил название «атака DitM» (Dog In The Middle): вместо человека мошенником здесь выступает собака, на которую надевается специальный бандаж, содержащий все необходимое для взлома оборудование – телефон с ПО, портативный модем и батарею.

Атака MitM (Man-in-the-Middle) может быть проведена в форме DitM (Dog In The Middle).

BT-замки сегодня широко используются в автомобилях, медицинских устройствах (в том числе имплантируемые), фитнес-трекерах и пр.

Виртуальный голосовой помощник

По данным «Яндекса», в начале 2019 года насчитывалось уже более 30 млн пользователей «Алисы». Это приложение не только распознает естественную речь, поддерживает живой диалог, дает ответы даже на самые каверзные вопросы, но и выполняет ряд действий: может открыть или закрыть дверь, выключить освещение, подключиться к смартфону (например, произвести звонок через «Яндекс.Телефон») или к «умной» «Яндекс.Станции». Сегодня многие говорят об «Алисе» с удовольствием, мол, как минимум с ней нескучно.

Аналогичными возможностями обладают и другие виртуальные помощники – Alexa (Amazon), Siri (Apple), Google Assistant.

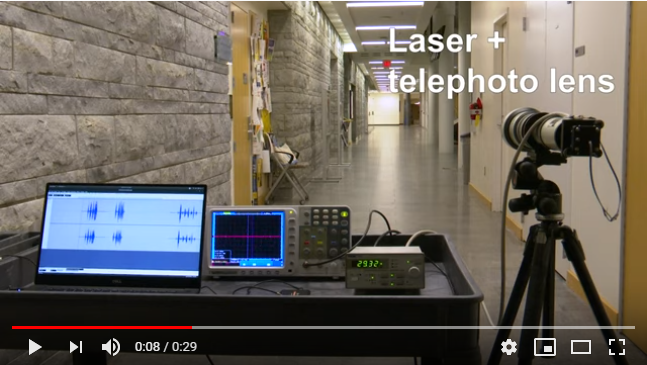

Буквально недавно группе исследователей из Университета Мичигана (США) и Университета электронных коммуникаций (Япония) удалось смоделировать интенсивность лазерного луча, направленного на удаленный микрофон Google Assistant, и произвести с его помощью голосовую команду. Новый метод атаки так и назвали: Light Commands. Исследователи заметили, что вибрации мембраны микрофона, вызываемые с помощью звуковых волн, можно повторить посредством воздействия лазерного луча и, если правильно смоделировать колебания сигнала, воспроизвести не просто команду, которую различит микрофон, но и повторить тембр голоса. Проведению атаки не мешают даже оконные стекла.

Демонстрация атаки методом Light Commands.

Эксперты уже оценили бюджет подобного рода атаки – $600. Сюда входит покупка лазерного указателя, прибора для модуляции сигнала, объектива для фокусировки лазерного луча и усилителя звукового сигнала. Если же использовать бинокль, то дальность ограничивает только естественная кривизна поверхности Земли.

Самое слабое звено

Говоря о безопасности офиса, мы до сих пор не упомянули об IP-камерах, которые, собственно, для этого и предназначены. Но только при правильной установке. Поэтому первым делом напомним некоторые правила:

• Размещайте камеры в заметных местах для предотвращения вандальных или хакерских действий против самих камер.

• Обеспечьте контроль мест входа и выхода посетителей из офиса.

• Установите камеры, чтобы хорошо просматривались плохо освещенные места.

• Установите камеры в местах проведения собраний для повышения ответственности участников.

Запись ведется автономно, физического доступа к камерам нет, все манипуляция выполняются дистанционно. Казалось бы, все надежно. Но, оказывается, безопасности много не бывает.

…Это произошло в 2016 году в Хьюстоне. Мать двоих детей установила в их спальне видеокамеру. Ничто не предвещало беды, проблема вскрылась случайно. Женщине написал знакомый, что, просматривая ленту Facebook, натолкнулся на ссылку с онлайн-видео, где ему показалось знакомым убранство комнаты. «Старшей дочери было всего восемь лет, и внезапно она узнала, что стала объектом наблюдения всех желающих через Интернет. Это оказалось для нее серьезнейшим психологическим ударом», – вспоминает женщина.

Как это произошло?

Потерпевшая из Хьюстона (США)

Когда тайное стало явным, выяснить источник распространения онлайн-видео уже не представляло особого труда. Проверка показала, что проникновение произошло без взлома пароля – виновницей оказалась сама потерпевшая. В одной из онлайн-игр ей потребовалось ввести имя сервера для видеопотока. Девочка не понимала, что делать и какой адрес прописать, поэтому просто зашла на сайт для пользователей игры Minecraft, нашла в одном из чатов адрес упоминавшегося сервера, с которого можно было играть, и ввела его в требуемое поле в настройках. Поскольку введенный стрим контролировался хакерами, они проникли в домашнюю сеть, нашли адрес подключения к видеопотоку с камеры наблюдения и смотрели его. Самое слабое звено сработало автоматически!

Пароли, пароли…

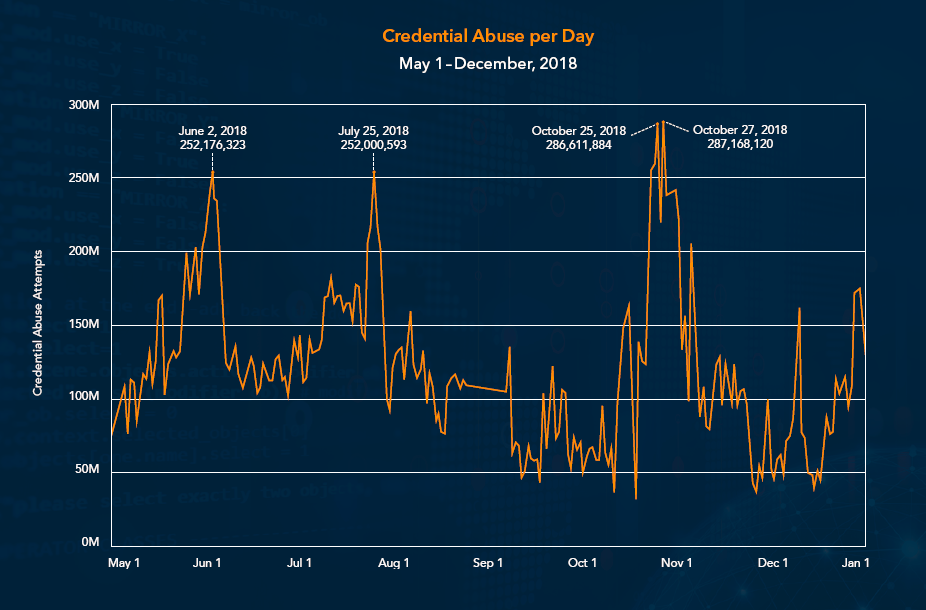

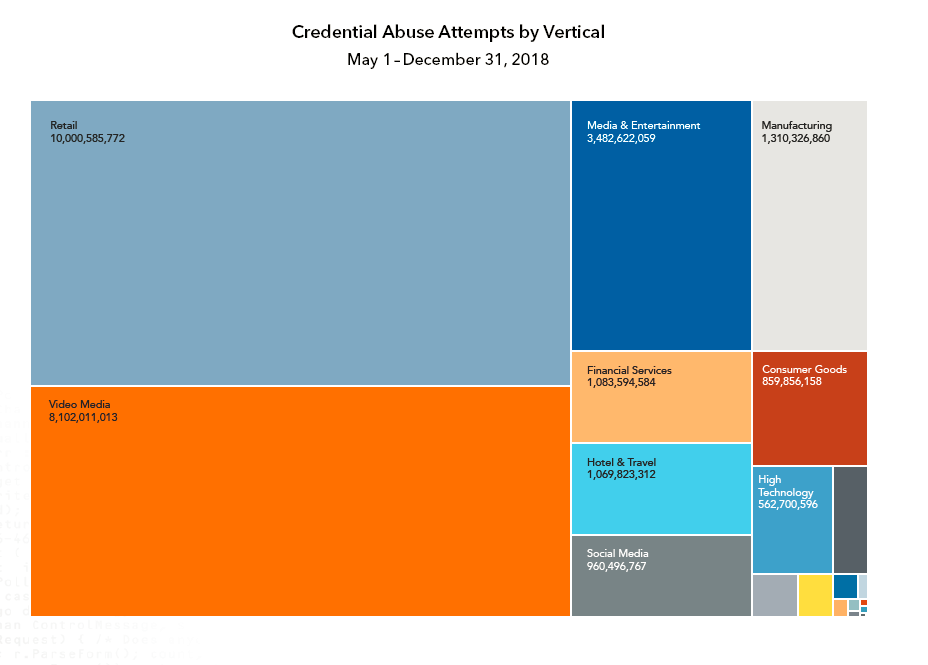

Мы не раскроем секрета, если скажем, что самый важный элемент защиты гаджетов в офисе – «правильные» пароли. Казалось бы, пользователи уже осознали все угрозы и выбирают пароли, не взламываемые с помощью грубого метода Brute Force. Однако перестроились и хакеры. Как показывает статистика, с мая по декабрь 2018 года в мире зарегистрировано 28 млрд попыток взлома паролей новым методом, получившим название Credential Stuffing (подстановка учетных данных). Метод основан на подборе логинов и паролей по ранее скомпрометированным базам. Эти данные можно купить в Darknet, но иногда они попадают в общий доступ через Интернет.

Ежедневное количество атак в мире, проводимых методом Credential Stuffing

Идея метода проста: многие люди избегают специальных программ для хранения паролей, опасаясь, что их разработкой могли заниматься хакеры, поэтому они выбирают «очень сложное», на их взгляд, сочетание и используют его для защиты разных ресурсов. Применяя известные пары учетных данных, хакеры подставляют их в поля авторизации, получают доступ к онлайн-аккаунтам и могут делать там что хотят. Например, произвести оплату товара или услуг средствми жертвы.

А теперь несколько слов о масштабах эпидемии. Ежедневно в мире регистрируется до 300 млн попыток незаконного входа на защищаемые интернет-сайты методом Credential Stuffing. Лидером выступают США: из 22,47 млрд попыток на них пришлось 8,92 млрд. На втором месте Россия (3,05 млрд), затем идут Канада (1,65 млрд), Бразилия (1,08 млрд) и Индия (0,91 млрд).

Доля взломов методом Credential Stuffing по отраслям

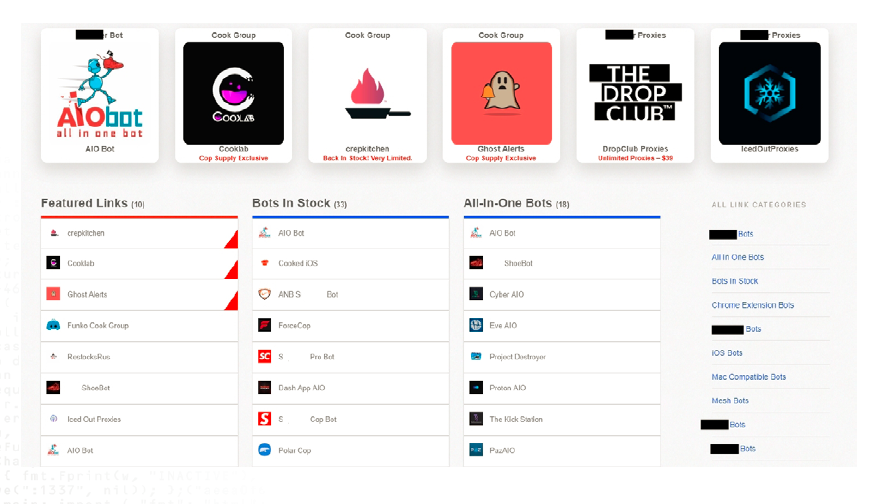

Атакам подвергаются в первую очередь сайты розничных магазинов, порталы с коллекциями видео, медийные и развлекательные web-каналы. Существенный интерес мошенники проявляют к сайтам производственных компаний, финансовых учреждений, предприятий сферы туризма, отельного бизнеса и даже занимающихся высокими технологиями. Так, в Darknet был обнаружен интернет-магазин, предлагающий ботнеты для автоматизации атак методом Credential Stuffing. В середине января 2019 года там же была обнаружена крупнейшая коллекция паролей – 87,18 Гбайт.

Магазин ботнетов для автоматизации атак методом Credential Stuffing

Российский бизнес: за или против?

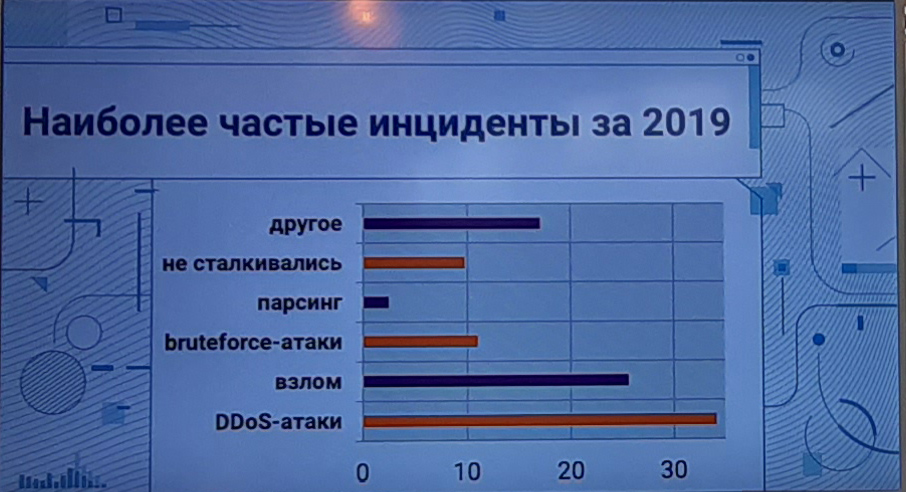

Может быть, нам неинтересно, что там за речкой? Оказывается, забота о web-безопасности для российских компаний тоже не пустой звук. Так, в середине ноября текущего года Qrator Labs (занимается обеспечением непрерывной доступности интернет-ресурсов и нейтрализацией DDoS-ата) опубликовала результаты опроса 50 представителей крупного и среднего бизнеса российского онлайн-ретейла, согласно которым их беспокоят не только традиционные DDoS-атаки.

Оценка состояния рынка безопасности российского e-commerce

Qrator Labs выявила новую нишу, которая обещает существенно расти в ближайшее время. Речь идет об интернет-парсинге –неавторизованном снятии данных с web-сайтов компаний. С одной стороны, это легальные действия: компании имеют полное право получать данные с других сайтов, если они выложены в открытый доступ. Проблема в другом – подобная активность позволяет получать не просто данные, а большие данные, которые отражают в деталях коммерческую деятельность компании, что является ее секретом.

То есть речь идет о компрометации не данных, а их совокупности. Например, проведя анализ собранных данных, можно оценить объемы продаж, остатки склада, результаты внутренних маркетинговых исследований, в частности эффективность акций (рекламных, бонусных, инициативных продаж). Вся эта информация имеет большую ценность и является частью себестоимости продаваемых товаров.

Так является ли парсинг кражей или же это законный бизнес? На этот вопрос Максим Кульгин, коммерческий директор компании Xmldatafeed.com, занимающейся парсингом, ответил просто: «Сейчас парсят всех, и защиты от этого пока нет».

Опубликовано 04.12.2019