Социальная инженерия: угрозы и меры защиты

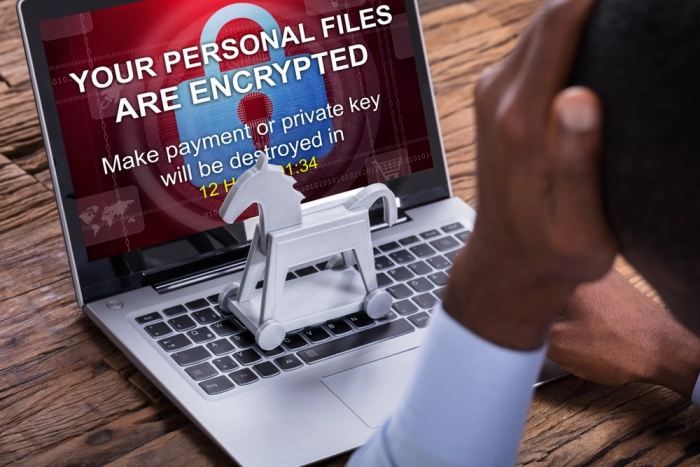

Возможно, самый известный пример атаки с помощью социальной инженерии связан с легендарной осадой Трои, когда греки смогли проникнуть в защищенный город и выиграть войну, спрятавшись внутри гигантского деревянного коня, предложенного в качестве мирного подарка. Доверчивые троянцы сами втащили его к себе домой. Сегодня «социальная инженерия» стала одним из самых распространенных терминов в сфере кибербезопасности. В 2022 году количество преступлений, совершенных с помощью социальной инженерии, выросло в РФ на 40% и продолжает расти. Ее называют одной из главных угроз ИБ. Прежде всего, это связано с человеческим фактором, потому что часто проще использовать психологию человека, чем найти уязвимость в сети или программном обеспечении. Тактика социальной инженерии — первый шаг для проникновения в информационную систему или сеть компании, для кражи конфиденциальных данных или распространения вредоносных программ.

А что в 2023-м?

Эксперты уверены, что киберпреступники будут активно пользоваться методами социальной инженерии, которая становится все более изощренной и сложной для обнаружения. «Хотя специалисты по информационной безопасности и добились больших успехов в защите от традиционных кибератак, атаки с применением социальной инженерии продолжают ускользать даже от самых современных систем безопасности, —говорит Александр Гончаров, специалист по анализу защищенности, Innostage. — Это связано с тем, что подобные атаки направлены на использование человеческой природы, что является сложной проблемой, которую трудно решить с помощью одной лишь технологии». По мнению эксперта, только комплексный подход к безопасности способен помочь компаниям защитить конфиденциальные данные и инфраструктуру.

В то же время Евгений Верезуб, руководитель отдела продаж компании «Комплаинс Софт», предполагает, что киберпреступники начнут использовать все более хитрые и изощренные техники, так как многие люди становятся более осведомленными о таких атаках и проявляют существенную внимательность и осторожность при получении сообщений от неизвестных отправителей, а также обращают внимание на подозрительное поведение людей в Интернете.

Роман Мискевич, технический директор ПО Anwork, называет персональные и корпоративные данные новой валютой XXI века. И поэтому социальная инженерия сегодня не просто актуальна, ее масштаб растет с каждым годом. «Пандемия, удаленная работа, частые стрессы — все это увеличивает инвестиции злоумышленников во вредоносные схемы и мошеннические программы. Кардинг, смс-атаки, фишинг, смишинг, взлом социальных сетей — на сегодняшний день «взломать» человека и в течение нескольких минут получить его персональную информацию — дело техники для злоумышленников, — комментирует Роман. — Социальным инженерам особенно сложно противостоять, поскольку для шантажа они используют особенности человеческой натуры: любопытство, уважение к властям, желание помочь другу, жалость и доверчивость. Социология и психология — основные инструменты для хакеров, база данных поведенческих паттернов, используя которые они продолжают проникать в нашу систему мышления, находить в ней уязвимости и продумывать новые изощренные методы атак для кражи персональной информации».

«Можно выстроить эффективную систему ИБ с самыми современными техническими средствами, но человек был и остается слабым звеном — по статистике, 80% успешных атак на банки в России за последние три года начинались с применения именно социальной инженерии. С развитием технологий AI, deepfake и атак «как сервисы» применение социальной инженерии будет усиливаться», — поясняет Владимир Арышев, эксперт по комплексным ИБ-проектам STEP LOGIC.

Поскольку информационные системы предприятий становятся все более защищенными, мошенникам зачастую проще «взломать» человека. «Для этого они придумывают новые и все более изощренные методы «социальных афер», и им удается обмануть не только простых граждан, но даже экспертов в своей области, например, недавно злоумышленникам удалось обвести вокруг пальца главного эксперта Банка России, — отмечает Андрей Герасимов, генеральный директор «Диджитал Групп». — И этот случай не единичный. Есть немало историй, когда обману подверглись специалисты, которые должны защищать предприятия от такого рода хакерских атак».

Риски и последствия

Социальная инженерия представляет собой значительную угрозу для предприятий и способна принести бизнесу немало проблем. Злоумышленники могут получить доступ к конфиденциальной информации, украсть интеллектуальную собственность или скомпрометировать системы. «Это может привести к значительным финансовым потерям, ущербу репутации и юридическим последствиям. Атаки социальной инженерии также могут вызвать сбои в бизнес-операциях и привести к потере производительности», — говорит Светлана Корягина, менеджер по развитию бизнеса OCS.

Кроме того, по мнению Андрея Герасимова («Диджитал Групп»), компании могут потребоваться значительные ресурсы для восстановления систем, данных и устранения уязвимостей, что часто бывает весьма дорогостоящим процессом.

Говоря о кибербезопасности компании, Игорь Тюкачев, руководитель отдела развития бизнеса продуктов ИБ компании Axoft, выделяет два вектора активности злоумышленников. Первый направлен на широкий круг получателей. Например, спам-рассылки с кликбейтными заголовками, через которые можно проникнуть в компанию, минуя фильтры и песочницы. Это может быть и «случайный» QR-код, наклеенный на столешницу в кофейне, ведущий на страницу с вредоносом. Второй связан с группировкой хакеров, нацеленной на конкретную организацию. Например, письмо, сообщение в мессенджерах или соцсетях с воздействием на конкретного человека, о котором собирали информацию. «Все это может привести к плачевным последствиям — шифрование информации, эксфильтрация данных, остановка бизнес-процессов, финансовые потери, а если была совершена атака на АСУ ТП, то масштабы ущерба могут перерасти в техногенную катастрофу, — считает эксперт. — В случае с социальной инженерией, направленной на широкую аудиторию, есть возможность защиты через средства ИБ и повышение осведомленности сотрудников. Но если начала работать группировка, то шансы практически нулевые, компания будет атакована».

Как правило, социальная инженерия используется на ранних стадиях проникновения или сбора информации об объекте атаки. «Но не стоит забывать о таких разновидностях фишинга, как whaling (целенаправленные атаки на крупную жертву) или BEC (Business Email Compromise, компрометация деловой почты), изначально в большей степени ориентированных на корпоративный сегмент и монетизацию усилий злоумышленников. В случае успешной атаки последствия достаточно характерны: потеря чувствительной для организации информации, финансовый ущерб — например, оплата на мошеннические счета», — добавляет Дмитрий Пудов, генеральный директор NGR Softlab.

По словам Романа Мискевича (Anwork), потеря критически важных коммерческих данных через открытые каналы передачи данных, в частности, незащищенные мессенджеры, оборачиваются для бизнеса серьезными издержками. «Отток клиентов, потеря репутации, которую потом сложно и долго восстанавливать, простои и снижение прибыли, торможение в развитии, а также материальные издержки при компенсации ущерба пользователям, чьи данные были похищены, штрафы регуляторам. Средней стоимостью компенсации ущерба от утечек данных из-за действий мошенников для бизнеса на сегодняшний день является сумма в размере пяти миллионов долларов», — говорит Роман.

Популярные техники

Техники злоумышленников постоянно совершенствуются. Письма по электронной почте, сообщения в соцсети и мессенджеры, телефонные звонки, в том числе с применением ботов – для достижения цели используются все возможные каналы коммуникаций. «Задача — заставить жертву помочь злоумышленнику преодолеть корпоративную защиту, то есть загрузить зараженный файл, запустить какую-то программу, установить программное обеспечение с функцией удаленного управления. Сегодня с помощью похищенных данных, OSINT, автоматизации и искусственного интеллекта такие атаки стали массовыми и при этом отлично таргетируются, что позволяет одновременно использовать уязвимости защиты и слабости характера жертвы: страха, тщеславия, жадности, желания помочь и т. п.», — комментирует Рустэм Хайретдинов, заместитель генерального директора компании «Гарда Технологии».

Самой распространенной техникой социальной инженерии эксперты называют фишинг. Фишинговые атаки осуществляются электронными письмами, якобы отправленными из надежного источника. Цель состоит в том, чтобы обманом заставить сотрудников перейти по вредоносной ссылке или загрузить вложение, зараженное вредоносным ПО.

По словам Игоря Тюкачева (Axoft), в фишинге скрыто множество подтехник, например, подделка заголовка писем от известных адресатов, поддельное письмо от банка/страховой с предложением заменить пароль, ссылки, похожие на известные сайты и так далее.

«Чаще всего приходится сталкиваться с целевым фишингом. Последние пару лет он вытеснил обычный фишинг и пользуется большой популярностью у злоумышленников по всему миру», — добавляет Александр Гончаров (Innostage). Кроме него, опасность представляет и вишинг — этот метод предполагает использование голосового общения, чтобы обманом заставить людей раскрыть конфиденциальную информацию или выполнить определенные действия. Он обычно осуществляется по телефону с использованием автоматических голосовых сообщений или имитацией/подделкой человеческого голоса.

Часто мошенники предлагают услуги или предметы в обмен на информацию или доступ, эксплуатируя взаимовыгодные отношения или ожидание взаимопомощи. Метод получил название Quid pro quo («Услуга за услугу»). Например, злоумышленник может выдавать себя за поставщика программного обеспечения и предлагать бесплатные лицензии в обмен на административный доступ к сети компании.

Еще один распространенный метод —претекстинг. «При данном виде атаки хакер выдает себя за заслуживающего доверия человека, например ИТ-администратора, чтобы получить доступ к конфиденциальной информации. Злоумышленник может использовать социальные сети или другие источники для сбора информации о цели и создания убедительного претекстинга», — отмечает Светлана Корягина (OCS).

К перечисленным выше можно добавить атаки-приманки. В этом случае, по словам Андрея Герасимова («Диджитал Групп»), мошенники могут использовать подарки, льготные предложения или другие виды вознаграждений, чтобы манипулировать жертвами и заставить их раскрыть информацию или выполнить определенные действия.

И наконец, злоумышленники могут физически проникнуть на территорию предприятия под видом сотрудников, подрядчиков или посетителей, чтобы получить доступ к информационным системам и конфиденциальным данным.

Строим защиту

Для противодействия атакам социальной инженерии существует множество инструментов и методик — это многофакторная аутентификация, своевременное обновление программного обеспечения, разграничение доступа к информации и ресурсам, бэкапы, а также шифрование чувствительных данных, аудит и мониторинг систем безопасности и сетевой активности. Но самым эффективным, безусловно, является комплексный подход и эшелонированная защита. Владимир Арышев (STEP LOGIC) отмечает, что с технической стороны необходимо строить инфраструктуру в соответствии с концепцией Zero Trust, исходя из предположения, что пользователи уже скомпрометированы. В этом случае для ограничения распространения потенциального вредоносного ПО внутри сети применяется микросегментация и разграничение доступа пользователей с минимизацией привилегий. «Необходимо максимально оградить пользователя от попыток воздействия злоумышленников. Подойдут такие средства, как защита электронной почты от спама и фишинга, сетевые и хостовые антивирусы, выявляющие троянов и шифровальщиков в сообщениях, «песочницы» для защиты от неизвестных угроз. В данную категорию также попадают сервисы операторов связи для блокировки звонков злоумышленников на основании репутационных баз, — говорит эксперт. — Если ссылка все же попала к жертве, то переход по ней должен быть заблокирован URL-фильтрацией, например, на периметральном шлюзе безопасности или облачном сервисе фильтрации DNS-запросов».

Он добавляет, что важно опираться не только на технические решения, необходимо также выстраивать бизнес-процессы компании с учетом требований информационной безопасности. С ним согласен Дмитрий Пудов (NGR Softlab): «Процессы и процедуры организации тоже должны быть устойчивы к подобным атакам. Например, проверка контрагентов и реквизитов способна предотвратить оплату мошенникам, взломавшим электронную почту сотрудника или контрагентов компании».

Александр Гончаров (Innostage) считает, что серьезную помощь в обеспечении ИБ может обеспечить мониторинг событий (SOC). «Важно отслеживать сетевой трафик и поведение пользователей на предприятии для своевременного выявления атак злоумышленников и возможности последующего ретроспективного анализа их», — говорит он. По мнению Александра, необходимо иметь четко выстроенный план по реагированию на инциденты.

«Злоумышленники используют все более сложные и комплексные способы обмана: сначала завязывают беседу, повышая доверие жертвы, и только потом атакуют целевыми, побуждающими к действию методами, — рассказывает Александр Зубриков, генеральный директор ITGLOBAL.COM. — Опираясь на наш опыт в области социальной инженерии, можем сказать, что 60–70% пользователей могут оставить свои данные, даже самые критичные, например, логин и пароль от личного кабинета ЦБ у целого банка! И около 90% перейдут по ссылке из грамотно составленного фишингового письма».

Что касается обнаружения и реагирования, то решений на российском рынке много, от SIEM до MDR/MXDR, главное — определить, какое должно быть время обнаружения и реагирования. «Приведу пример, среднее время открытия письма сотрудником — 25 минут. То есть если придет правильно сформированное фишинговое письмо, то он его откроет и запустит шифровальщика за 25 минут. Если ваши системы успевают обнаружить и среагировать, значит система ИБ работает правильно», — делится своим опытом Игорь Тюкачев (Axoft).

Роман Мискевич (Anwork) уверен, что в компании должны быть выработаны четкие и понятные каждому сотруднику инструкции по обмену информацией. Все — от рядового сотрудника до руководителя — должны иметь четкие инструкции о том, при каких обстоятельствах или в каких условиях они могут раскрыть чувствительную для компании информацию, какие сведения можно передавать представителям контролирующих органов или службам поддержки, по каким каналам должна осуществляться эта передача информации. «Обучение сотрудников информационной грамотности и использование защищенных сервисов для корпоративных коммуникаций, проведение постоянных аудитов их уязвимостей — наиболее эффективные способы для бизнеса минимизировать риски утечек. В основе таких решений должны лежать опции защиты передаваемой информации и персональных данных сотрудников — сквозное и асимметричное шифрование, проверенные протоколы защиты, отсутствие сервера для хранения данных, а также отсутствие необходимости регистрации с указанием личной информации», — добавляет Роман.

Искусственный интеллект

Сегодня многие системы безопасности используют инструменты и возможности искусственного интеллекта.

«С точки зрения защиты, ИИ может анализировать тексты, выявлять несоответствия в письме по синтаксису, используемым оборотам, стилю письма и не пропускать сообщения с «важным документом», якобы от директора компании, говорит Игорь Тюкачев, (Axoft). — С точки зрения реагирования, уже давно применяются системы анализа поведения UEBA, которые в своем движке уже используют ИИ для анализа «неправильного поведения сотрудников».

По мнению Дмитрия Пудова (NGR Softlab), различные алгоритмы ИИ встраиваются в решения с целью повышения вероятности обнаружения атак, исходя из анализа содержимого и атрибутов коммуникации, а также способны выявлять аномалии в поведении пользователей, что может указывать на компрометацию их учетных записей. Ощущая надвигающуюся угрозу, уже сейчас многие компании работают над технологиями определения deepfake не без помощи современных алгоритмов.

Евгений Верезуб («Комплаинс Софт»), считает, что ИИ может разными способами помочь компаниям в защите от киберпреступников. Среди них, например, мониторинг сообщений и активности в социальных сетях, позволяющий выявлять потенциальные угрозы; анализ текста и речи для детектирования подозрительных сигналов и возможных инцидентов; при тренинге сотрудников, чтобы помочь им определять, какие типы атак социальной инженерии существуют и как их избежать, а также для автоматизации процесса обнаружения уязвимостей в информационных системах компании, что позволяет команде по безопасности оперативно реагировать на новые угрозы и принимать эффективные меры по их устранению.

В то же время Игорь Тюкачев называет инструменты ИИ «палкой о двух концах». Так как одной стороны, ИИ позволяет повысить уровень безопасности, а с другой – помогает злоумышленникам преодолевать системы защиты.

Обманутое доверие

Почему, несмотря на обучение и информирование, пользователи по-прежнему доверяют социальным инженерам? По мнению Евгения Верезуба, существует ряд причин, по которым даже опытные и информированные пользователи все еще становятся жертвами атак. «Во-первых, злоумышленники не стоят на месте и постоянно совершенствуют подходы и сценарии своих атак, которые становятся все более изощренными. Они научились обходить антивирусы и фильтры, делая свои атаки более тонкими и изобретательными, — говорит Евгений. — Во-вторых, люди имеют склонность к доверчивости и эмоциональности, что делает их более уязвимыми к атакам социальной инженерии. Доверие — важный компонент межличностных отношений и социальных связей, и поэтому люди часто склонны доверять другим людям, особенно если они считают, что эти люди надежны и имеют общие ценности, а эмоции оказывают мощное влияние на принятие решений и поведение человека. В-третьих, некоторые пользователи могут пренебрегать рекомендациями по информационной безопасности и не принимать своевременных мер по защите своих систем. Часто это приводит к компрометации учетных данных пользователя и взломе его информационных систем». С тем, что причина успешности социальной инженерии — сохраняющийся низкий уровень цифровой гигиены согласен и Роман Мискевич (Anwork): «Человек не привык использовать способы защиты своих персональных данных, потому что не всегда понимает, зачем быть начеку каждую минуту, когда он находится в открытом море Интернета, и, как следствие, не осознает последующие риски».

По мнению Светланы Корягиной (OCS), пользователи все еще могут доверять социальным инженерам, несмотря на обучение и информацию, из-за таких факторов, как срочность или страх. «Атаки социальной инженерии часто основаны на эмоциях, таких как страх перед скомпрометированной учетной записью или настоятельная необходимость действовать быстро. Кроме того, социальные инженеры могут использовать изощренную тактику, например, создание убедительных поддельных веб-сайтов или использование личной информации своих целей для завоевания доверия», — поясняет она.

Чтобы атака прошла успешно, злоумышленникам необходимо вызвать у жертвы эмоцию и отключить рациональное мышление. «Для этих целей чаще всего используются «личности», вызывающие доверие, —сотрудники полиции, службы безопасности, инвестиционные консультанты и даже анкеты на сайтах знакомств. С помощью искусственного интеллекта возможно имитировать голос и поведение даже хорошо знакомого человека — на слуху случаи, когда сотруднику компании звонил «СЕО» и требовал перевести крупную сумму на неизвестный счет. Кроме того, необходимо принимать во внимание аспекты когнитивной войны, когда под влиянием информационного воздействия меняется мышление людей, производится идеологическая обработка и смена приоритетов и ценностей, благодаря чему злоумышленники добиваются нужной реакции и поведения жертвы», — комментирует Владимир Арышев, (STEP LOGIC).

Профессионально организованная атака практически неотличима от реального взаимодействия пользователя с клиентом, коллегой, регулятором, считает Рустэм Хайретдинов («Гарда Технологии»). «Вы выступили на конференции и на следующий день получаете письмо приблизительного следующего содержания: «Прекрасная речь, сфотографировал вас на трибуне, фото в высоком разрешении не влезло», к которому приложено ваше фото с этой конференции (оно взято из соцсети ваших друзей). Только настоящий параноик не пройдет по ссылке, чтобы посмотреть свои фото. Письмо с шифровальщиком на главбуха, маскирующееся под рутинную рассылку банка с содержанием «с такой-то даты меняется порядок начисления налога» — как не открыть и не посмотреть на реальный и легко гуглящийся документ, только упакованный в «заряженный» pdf-контейнер? Сообщение о доставке товара от популярного интернет-магазина в ближайший к вам пункт — неужели вы не решите пройти по ссылке, особенно если вы действительно ждете доставку? Звонок продавцу от потенциального клиента, который имитирует желание купить дорогой товар и после реального телефонного разговора посылает договор, в которые якобы внес правки — неужели продавец, уже придумавший, что он купит на бонус, не откроет приложенный файл? Петабайты украденных данных и огромное количество открытой информации позволяют таргетировать атаки на конкретного человека с такими деталями, что у атакуемого даже не возникает мысли, что это не реальная коммуникация», — поясняет Рустэм.

Тренды и перспективы

В том, что количество атак с использованием методов социальной инженерии будет только расти, никто из экспертов не сомневается.

«Одно направление — массовые атаки будут все больше автоматизироваться для большего охвата и таргетироваться с помощью украденной и публичной информации для большей конверсии. Другое — будут развиваться точечные персонализированные атаки с помощью социальной инженерии, направленные на топ-менеджмент и администраторов, — говорит Рустэм Хайретдинов («Гарда Технологии»). — При этом вектор атак будет смещаться с хорошо защищенных цифровых систем крупных организаций на менее защищенные цифровые системы их подрядчиков, небольших организаций, имеющих доступ к цифровым системам первых, то есть социнженерия будет использоваться для организации так называемых атак на цепочку поставок (supply chain attack)».

«Можно говорить об их эволюции и развитии с учетом новых технологий. Голосовые deepfake, технологии генеративного ИИ, social mining и новые векторы атак вполне могут стать вызовом для специалистов ИБ в борьбе с этой угрозой», — добавляет Дмитрий Пудов (NGR Softlab).

По словам Светланы Корягиной (OCS), растущее использование социальных сетей и других онлайн-платформ облегчает киберпреступникам сбор личной информации и проведение целенаправленных атак. В результате, вполне вероятно, что социальная инженерия останется серьезной угрозой в ближайшие годы.

Опубликовано 07.04.2023