Еще раз о "Пете"

«От вируса “Петя” нигде не укрыться,

Ничем не спастись и никак не отмыться»

Сергей Грицачук

“Вообще, мы живем в век,

когда нельзя ничему удивляться

и когда нужно быть готовым ко всему,

исключая добро”.

Великий князь Константин,

Из письма брату Николаю от 7 мая 1826 года.

Эпидемии вирусов трудно назвать новинкой для мирового компьютерного сообщества: чего стоил только недавно отгремевший WannaCry… А ведь еще со времен червя Морриса, который не сумел обуздать даже автор, человечество, казалось бы, получило превосходную прививку от халатности. Да только кто ж извлекает уроки из пережитого? Только рутинеры да всякие перестраховщики. И вот тут-то приходит “Петя” — Petya.A, самим фактом своего существования превращая гордых “сисадминов”, верящих в непогрешимость и неуязвимость собственной системно-сетевой инфраструктуры в в стадо насмерть перепуганных и беспомощно блеющих баранов — “спасите! помогите! караул!”. Не один из них имел бледный вид и мокрые ноги, стоя на ковре у начальства, не имея ни малейших шансов ответить на вопрос: “Мы за что вообще вашему ИТ-подразделению деньги платим??!”

Да, автор злорадствует. Поделом! Поделом тем недальновидным руководителям, которые “посылали” своих админов с их просьбами о финансировании безопасности подальше, поделом ленивым админам, которые не утруждали себя наладкой системы резервного копирования, поделом и тем, у кого пользователи работают под учеткой Администратора… Ну и в сторону Microsoft, разумеется, горячий полновесный привет — за дыры в протоколе SMB, за наличие дыр в безопасности ОС, за удаленный запуск исполняемого кода, разрешенный по умолчанию … ну и за многое другое тоже, о чем речь должна идти не в этой статье.

Но все-таки, злорадство — злорадством, а эпидемия — эпидемией. Отбросим же в сторону эмоции, и поглядим с вами, откуда же взялась такая напасть, которая в одночасье “свалила” множество организаций, в том числе и таких серьезных, как банки, фискальные органы, правоохранительные структуры и прочие госучреждения, включая высшие структуры власти. На территории Украины, где эпидемия проявилась особенно широко, пострадали информационные структуры Кабинета министров, МВД, налоговики, крупнейшие госбанки (Ощадбанк, Укрэксимбанк и другие), Укрпочта, Укржелдор, Укрэнерго, Чернобыльская АЭС и другие, в том числе коммерческие структуры. Некоторые из них и по сей день не сумели восстановить работоспособность.

В России не намного “веселее”: под удар “Petya.A” попали даже такие титаны, как Газпром, Роснефть и Евраз, Башнефть и Центробанк. Мировые “гранды” оказались более защищенными, но, тем не менее, эксперты насчитали среди пострадавших 60 стран по всему миру, количество пораженных сетей (компаний) только в России и Украине достигло 80, а общий убыток оценивается в $8 млрд. И здесь уместно сразу же отметить: говорить о том, что эта кибератака запущена российскими спецслужбами “специально для разрушения украинской инфраструктуры”, совершенно неприемлемо — хотя бы до тех пор, пока этому не найдется официального подтверждения.

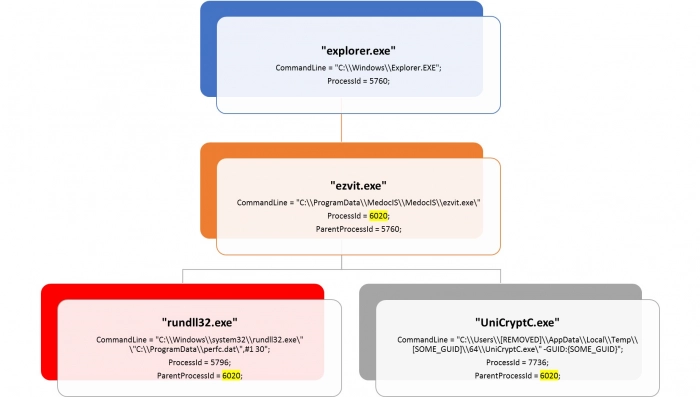

Пока же единой модели распространения вируса Petya.A не существует, как и не выявлен источник его распространения. Утверждается, что первоочередное заражение персональных рабочих мест произошло через “бухгалтерию” и “кадровые структуры”. В первом случае источником инфекции стал программный продукт “M.E.Doc” украинского производства: это ПО разработано, в частности, для формирования налоговой отчетности, и, как следствие, весьма масштабно распространено и у коммерсантов, и в госструктурах. Механизм заражения был внедрен в очередной пакет обновлений: запуская очередной “экзешник” с обновкой на выполнение, системные администраторы даже не подозревали, что активизируют вирус-вымогатель.

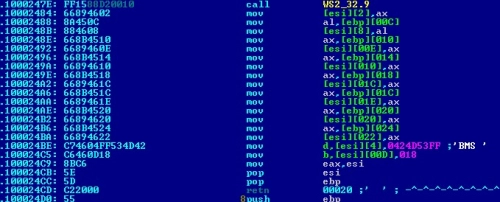

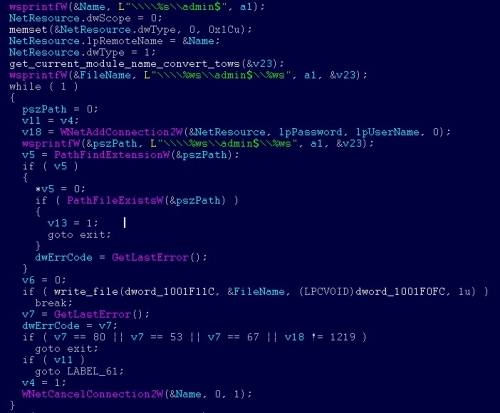

Второй случай, с HR-службами, построен на “чисто человеческом” факторе — получив очередное письмо от соискателя вакансиии с приложенным файлом-резюме, кадровики без всякой задней мысли тут же открывали запускаемый файл, даже не подозревая, что таким образом активируют червя-зловреда. Который, разумеется, тут же начинал свою деятельность — заражал компьютер, и… нет, не начинал его губить, а включал механизм интенсивного размножения. Теневого, разумеется, и совершенно незаметного: как стало известно позднее из блогов Microsoft, вирус-вымогатель собирал данные об учетных записях пользователей с правами локального администратора, а затем внедрялся на соседние ПК и серверы, используя подключения на портах tcp/139 и tcp/445. Прощупав уязвимость, зловред запускал исполняемый код с использованием инструментов PSEXEC или WMIC. Разумеется, наиболее лакомым кусочком для него служили серверы домена: заразив доменный контроллер, дальнейшее распространение происходило с правами суперпользователя и не представляло труда.

Но и тут Petya.A себя никак не проявлял: ни один антивирус не замечал его присутствия в системе, что позволило вести активную деятельность более недели (некоторые эксперты утверждают, что более месяца). А затем — инкубационный период закончился: 27 июня сработал встроенный таймер (или код получил удаленную команду на активизацию от разработчиков), и несколько десятков тысяч компьютеров внезапно затребовали перезагрузку ОС. После которой, как известно, ничего не подозревающие пользователи сперва увидели нечто в стиле проверки диска штатной утилитой CHKDSK, а затем и пресловутый “красный экран”, с требованием немедленно уплатить около $300 в биткоинах, чтобы спасти содержимое уже зашифрованного жесткого диска.

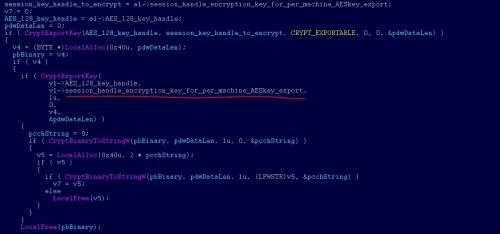

Дальнейшее очевидно: бросившись искать “лекарство”, наивные пользователи “повелись” на опубликованные в сети “лекарство”-декриптор и “блокировщик вируса Petya”, посредством которого “быстро и надежно” … заразили еще пока чистые компьютеры. Что, разумеется, только подлило масла в огонь. А представители антивирусных лабораторий молчали — что им было сказать? Вирус-шифрователь использовал алгоритмы AES и RSA c разрядностью ключа до 2048 бит; что делает процесс успешного написания “стороннего дешифратора”, мягко говоря, не быстрым. Кроме того, появились немногочисленные заявления криптоисследователей, которые вообще утверждают, что никакого шифрования содержимого дисков не было, а было лишь хаотичное перемешивание байтового контента: хотя цель запуска вируса и неизвестна (предполагают от банального обогащения до больших политических игрищ), но с высокой вероятностью, раскодирование содержимого и восстановление дисковой информации как-то ну совсем не входило в планы вирусописцев.

Как оказалось, 12 500 пострадавших компьютеров — недостаточный удар по самолюбию пострадавших пользователей. Руководители подразделений и предприятий сорвали свою злость на рядовых “компьютерщиках”, наказав многих материально. Впрочем, и поделом: утверждать, что “а что я мог сделать-то???” мог лишь законченный лодырь. Те, кто поумнее, “прикрылись” и Unix-like системами-шлюзами, и своевременно сделанными бэкапами. То есть подручными средствами. А те, кто не захотел думать даже постфактум — уже получили повторное заражение со всеми его прелестями. Словом, как известно, спасение утопающих — дело рук самих утопающих, и никакие мега-инвестиции не спасут нерадивого или безграмотного специалиста в подобной ситуации. Словом, человеческий фактор довлеет, и сколько не вини “злобных кулхацкеров”, вина, в первую очередь, лежит на конкретном персонале конкретной фирмы.

Опубликовано 04.08.2017