IBM: средства мониторинга ИБ и контроль за мобильными устройствами

Ничто не должно стоять на месте, особенно в бизнесе. Если не инвестировать в ИТ-инфраструктуру, не отслеживать ведущие тренды рынка, такие как «Интернет вещей», Blockchain, API (экономика и формирование экосистем), Big Data и, конечно, мобильность, то выиграть во все более напряженной конкурентной борьбе не удастся. Однако все эти технологии подразумевают размывание защитного периметра информационной безопасности компании, чем могут оперативно воспользоваться злоумышленники.

Между тем даже консервативные инфраструктуры подвергаются разрушительным атакам такими нашумевшими зловредами, как WannaCry, Petya, и тысячами менее известных. Поэтому в дополнение к базовым файерволам и антивирусам необходимо использовать средства противодействия угрозам, классифицированным по объектам инфраструктуры, которые могут быть атакованы: учетные записи и устройства пользователей, базы данных, сетевая инфраструктура, приложения.

Отдельное внимание стоит уделять мобильным устройствам, которые большую часть времени находятся вне периметра корпоративной сети и, следовательно, корпоративные данные на них также вне контроля ИБ-служб компании.

Практика показывает, что троянские приложения могут проникать на мобильные устройства, после чего осуществлять SMS-рассылки на платные номера или даже перехватывать подтверждения о платежах в мобильном банке. Такие троянские программы представляют собой набор библиотек, которые собираются злоумышленниками без глубоких знаний в программировании и принципов функционирования ОС или сетевого стека. Таким образом, порог входа для создания боевой троянской программы под конкретного заказчика, способной проникнуть через мобильный телефон, значительно снижается. Сложно спрогнозировать, как быстро такая программа сможет распространиться на другие устройства при условии, что имеется постоянное подключение к Интернету и доступна масса других каналов коммуникации. Еще несколько лет назад подобное казалось фантастикой, а сегодня новость о троянах и вирусах, избирательных в выборе жертв, уже заурядная повседневность.

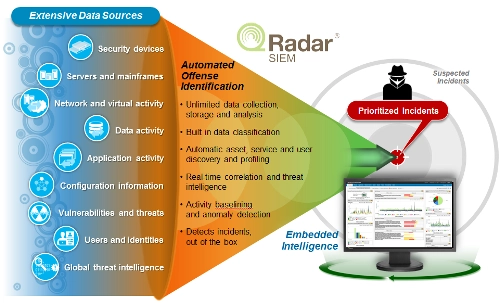

Для оценки реальной ситуации и оперативного реагирования на ИБ-инциденты необходимо осуществлять сквозной мониторинг по десяткам тысяч устройств, каждое из которых ежесекундно генерирует десятки событий. Понятно, что один офицер безопасности или даже целая их дюжина не в состоянии анализировать столь мощный поток данных, чтобы из миллиардов событий отловить несколько тех, которые укажут на работу вредоносного ПО или нарушения со стороны внутренних пользователей. Такая задача по силам лишь современным средствам мониторинга ИБ, таким как IBM QRadar, способным быстро подключаться к многочисленным источникам и производить фильтрацию или искать логическую связь между различными событиями.

Например, аномальная активность на сетевом порту в сочетании с несколькими попытками авторизации в СУБД может говорить о действиях вредоносного ПО. К сожалению, даже самый продвинутый инструмент не даст гарантированной защиты от ущерба, вызванного умелыми действиями злоумышленников. Это можно сравнить с добропорядочным водителем, который много лет страхует свое транспортное средство, а в результате ДТП выясняется, что страховка не покрывает данный случай. Поэтому при запуске любого проекта по информационной безопасности необходимо четко понимать вероятные векторы атак и какие элементы инфраструктуры могут быть атакованы в первую очередь, а главное – какой ущерб может быть нанесен компании.

Касаясь ущерба, желательно, чтобы его оценка была выражена в деньгах, но и это не обязательно. Так, на предпроектных этапах представителю бизнеса и ИБ-офицеру достаточно договориться о приоритетах инвестирования в условиях ограниченности бюджета. От бизнеса достаточно получить оценку в баллах по следующим вопросам: насколько критичны потеря или компрометация информации данным классом пользователей, а также будет ли это более критично, чем остановка сервера СУБД, который обслуживает основную учетную систему. Такой подход позволит достичь лучшего уровня взаимопонимания и может быть положен в основу комплексной стратегии информационной безопасности. Естественно, данный документ не может быть статичным и требует пересмотра и переоценки на периодической основе.

Серьезным помощником в совещаниях по вопросам ИБ могут служить отчеты, подготовленные в IBM QRadar. Они хладнокровно свидетельствуют о статистике несанкционированных активностей, а также наиболее уязвимых областях периметра защиты корпоративной инфраструктуры.

Другим трудноизмеримым, но немаловажным аспектом является удобство использования информационных систем. Нужно ли говорить, что усиление защиты зачастую осложняет работу пользователей, нанося ущерб их производительности. Данная дилемма особенно актуальна, когда речь заходит о мобильных устройствах сотрудников, которым необходим доступ к корпоративной электронной почте. Высокий уровень удобства, соответствующий их пользовательскому опыту взаимодействия с личными гаджетами на базе iOS или Android, трудно достижим без использования систем класса Mobile Device Management (MDM), ярким представителем которых является ПО IBM MaaS360, характеризуемое чрезвычайной простотой развертывания и интуитивно понятным интерфейсом.

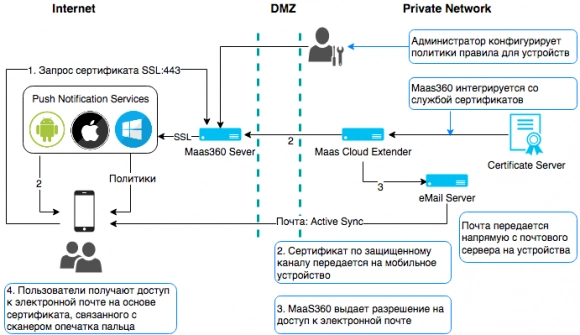

Система IBM MaaS360 построена на основе гибридной парадигмы, сочетающей в себе преимущества облачного развертывания, в том числе простоту и скорость получения обновлений, отказоустойчивость и минимальные затраты на администрирование. Это решение не требует хранения корпоративных данных на сервере провайдера. Его ключевой компонент – Cloud Extender – размещается внутри инфраструктуры компании, обеспечивая интеграцию со службами сертификатов, почтовыми серверами, файловыми системами и контроллером домена. При этом корпоративная электронная почта доставляется напрямую с почтового сервера на мобильный телефон без загрузки в облако. Именно такое сочетание преимуществ делает усиление защиты мобильных устройств более сбалансированным и органично встраивается в повседневные задачи сотрудников, не вызывая отторжения.

Подводя итоги, можно отметить, что успех современной компании неразрывно связан со скоростью адаптации новых информационных технологий. Последние, в свою очередь, тесно сопряжены с новыми видами рисков, требующих понятной и измеримой для бизнеса стратегии ИБ, а также планомерной корректировки тактики противодействия угрозам. Эффективным дополнением организационных методов противодействия угрозам могут стать системы мониторинга и анализа событий – IBM QRadar, а также IBM MaaS360, обеспечивающая контроль за мобильными устройствами, которые, как известно, наиболее уязвимы, поскольку находятся вне периметра сетевой инфраструктуры компании.

21 сентября компания IBM совместно с компанией Пирит проводит семинар по этим технологиям, где будут показаны демо-стенды и есть возможность пообщаться со специалистами напрямую и задать вопросы.

MaaS360

С увеличением парка корпоративных мобильных приложений и сценариев, предполагающих доступ к ресурсам корпоративной сети с мобильных устройств, возрастает важность управления корпоративной мобильностью. Ключевыми аспектами этой задачи и являются:

· управление мобильными устройствами для повышения уровня безопасности, контроля соответствия политикам организации;

· управление мобильными приложениями, их развертыванием и обновлением;

· управление мобильным контентом, предоставление мобильным пользователям безопасного доступа к корпоративным данным.

Система управления мобильными устройствами IBM MaaS360 позволяет из единой консоли централизованно управлять мобильными устройствами на платформах Adroid, iOS и Windows. Возможны назначение политик безопасности группам устройств, контроль сетевых параметров, назначение определенных наборов мобильных приложений и мобильного контента.

IBM MaaS360 обеспечивает интеграцию мобильных устройств с такими корпоративными сервисами, как службы каталога Active Directory, почтовые системы Microsoft Exchange и IBM Lotus Notes, корпоративными порталами Microsoft SharePoint и службами PKI.

Рисунок 1: Гибридная архитектура внедрения MaaS360

Система позволяет защитить конфиденциальную информацию на мобильном устройстве, а в случае его кражи либо утери произвести полное или выборочное удаление корпоративных данных. Что немаловажно, IBM MaaS360 может также осуществлять управление затратами на мобильную связь.

К особенностям управления мобильными устройствами можно отнести:

• ограничение использования камеры;

• геопозиционирование;

• слежение за местоположением;

• возможность управления несколькими пользователями;

• добавление в карантин небезопасных устройств.

Программное обеспечение IBM MaaS360 выпускается в следующих редакциях: Essentials, Deluxe, Premier и Enterprise. С помощью этого ПО можно в полной мере осуществлять программы поддержки использования сотрудниками собственных устройств (BYOD), а также обеспечивать безопасный обмен контентом.

Платформа IBM MaaS360 предоставляет ряд преимуществ по сравнению с аналогами, в том числе:

• мгновенное развертывание без необходимости текущего обслуживания;

• гибкие опции встраивания дополнительных объектов и функций для адаптации политик безопасности к специфическим режимам использования.

Кроме того, к особенностям данной программы можно отнести шифрование данных, поддержку мобильного VPN, использование технологии единого входа (SSO) и LDAP.

QRadar

В свете участившихся атак на корпоративные информационные системы своевременное обнаружение угроз становится ключевым фактором формирования стратегии информационной безопасности. Вместе с тем развитие информационных систем существенно усложняет их мониторинг и аудит с точки зрения информационной безопасности. Компаниям необходимо защититься от утечек конфиденциальной информации, сократить риски простоев сервисов и повреждения данных в результате атак.

Система управления событиями информационной безопасности IBM QRadar позволяет проводить централизованный сбор данных с различных компонентов корпоративной сети инфраструктуры и осуществлять корреляции (поиск общих атрибутов, связывание событий в значимые кластеры) для оперативного выявления угроз. Реализованы механизмы real-time-корреляции событий, есть возможность вести поведенческий анализ, осуществляется обогащение данных из других систем, поддерживается корреляция исторических данных.

Рисунок 2: Получение событий информационной безопасности с различных источников

IBM QRadar собирает в реальном времени события с межсетевых экранов, сетевого оборудования, серверов, бизнес-приложений, а также данные о сетевом трафике вплоть до уровня приложений (OSI Layer 7). Система позволяет службе информационной безопасности получить оповещение об атаке, информацию о том, какие ресурсы ей подверглись и что явилось источником атаки, а также критичность атакуемого ресурса.

IBM QRadar имеет большое количество встроенных правил для определения аномальной активности, а также позволяет настраивать собственные правила.

Созданный с помощью IBM QRadar интегрированный командный центр ИБ-мониторинга способен противодействовать самым изощренным и нестандартным атакам, в том числе с участием инсайдеров.

IBM QRadar можно отнести к классу систем SIEM (Security Information and Event Management). В этой аббревиатуре объединяются два термина, обозначающие область применения ПО: SIM (Security information management) – управление информационной безопасностью и SEM (Security event management) – управление событиями безопасности. Понятие SIEM введено аналитиками Gartner Марком Николеттом (Mark Nicolett) и Амритом Вильямсом (Amrit Williams) в 2005 году.

Платформой IBM QRadar поддерживается более 300 стандартных источников событий. Полноценная категоризация определена для большей части основных событий аудита, но довольно часто встречаются и события без категории. Предусмотрена аутентификация пользователей в различных LDAP, имеется встроенный функционал Workflow, поддерживается интеграция со сторонними Workflow-системами. Встроено большое количество предустановленных корреляционных ресурсов, отчетов и графических панелей.

При аналитике данных поддерживаются поиск по событиям и группировка событий. Для визуализации и формировании отчетов доступны 9 типов графического представления. Интерфейс русифицирован. Отчеты могут быть экспортированы в файлы следующих форматов: MS Excel, RTF, PDF, XML, HTML.

Опубликовано 14.09.2017