F.A.C.C.T. проанализировала троян удаленного доступа RADX RAT

Среди их целей были маркетплейсы, торговые сети, банки, IT-компании, телекоммуникационная и строительная компании.

DarkCrystal RAT – это троян удаленного доступа, появившийся в продаже в 2019 году. “Ратник” умеет делать скриншоты, перехватывать нажатия клавиш и красть различные типы данных из системы, включая данные банковских карт, файлы куки, пароли, историю браузера, содержимое буфера обмена и учетные записи Telegram, Steam, Discord, FileZilla. Само ВПО написано на C# и имеет модульную структуру.

В случае успеха злоумышленники могли бы получить доступ к внутренним финансовым и юридическим документам компаний, клиентским базам данных, учетным записям от почтовых сервисов и мессенджеров. Однако система защиты от сложных и неизвестных киберугроз F.A.С.С.T. Managed XDR перехватила и заблокировала все фишинговые письма, отправленные на электронные адреса наших клиентов.

Эксперты проанализировали содержимое рассылок и обнаружили новый троян удаленного доступа — RADX. Подробнее о нем — в новом блоге рассказали Антон Баранов, аналитик Threat Intelligence компании F.A.C.C.T. и Дмитрий Купин, руководитель отдела динамического анализа вредоносного кода компании F.A.C.C.T.

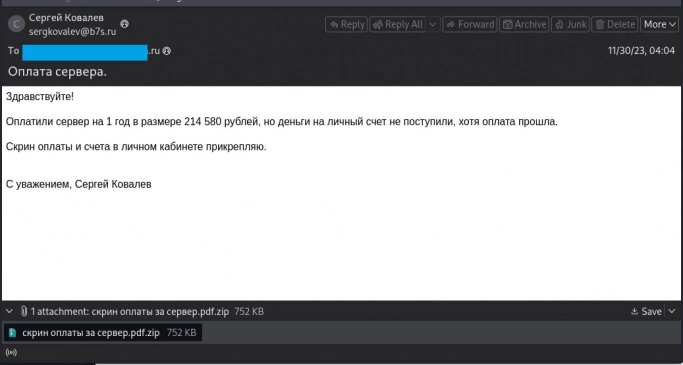

Рис. 1. Скриншот вредоносного письма из ноябрьской рассылки с просьбой оплатить счет

Коротко расскажем, как развивались события. В ноябре 2023 года злоумышленники рассылали с почты sergkovalev@b7s[.]ru фишинговые письма с темой “Оплата сервера”. В них содержалось два вида вложения: “скрин оплаты за сервер.zip” или “скрин оплаты за сервер.pdf.zip”. В первом архиве содержался файл “скрин оплаты за сервер.scr”, который установит на компьютер жертвы троян удаленного доступа DarkCrystal RAT. В данном случае командным центром (C2) DarkCrystal RAT является IP-адрес 195.20.16[.]116.

Во втором архиве содержался лоадер “скрин оплаты за сервер.pdf.exe”, который установил ранее неизвестное нам ВПО. В ходе анализа, мы дали ему название RADX RAT.

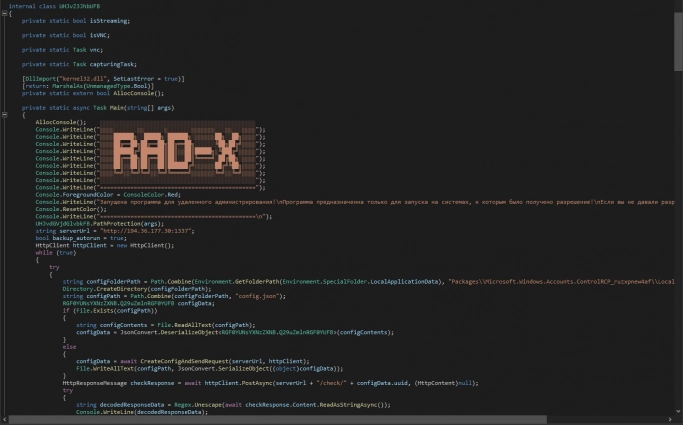

Анализируя обнаруженные на VirusTotal схожие образцы, принадлежащие данному семейству, удалось обнаружить в одном из них ASCII-арт “RAD-X”:

Рис.2 Скриншот кода сэмпла с ASCII-артом “RAD-X

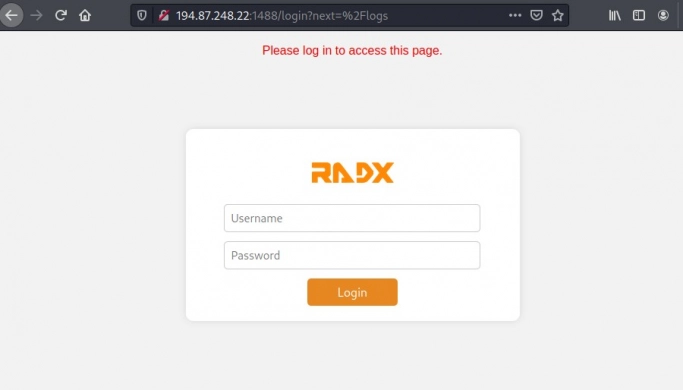

Также была обнаружена форма авторизации RADX:

Рис.3 Скриншот формы авторизации RADX

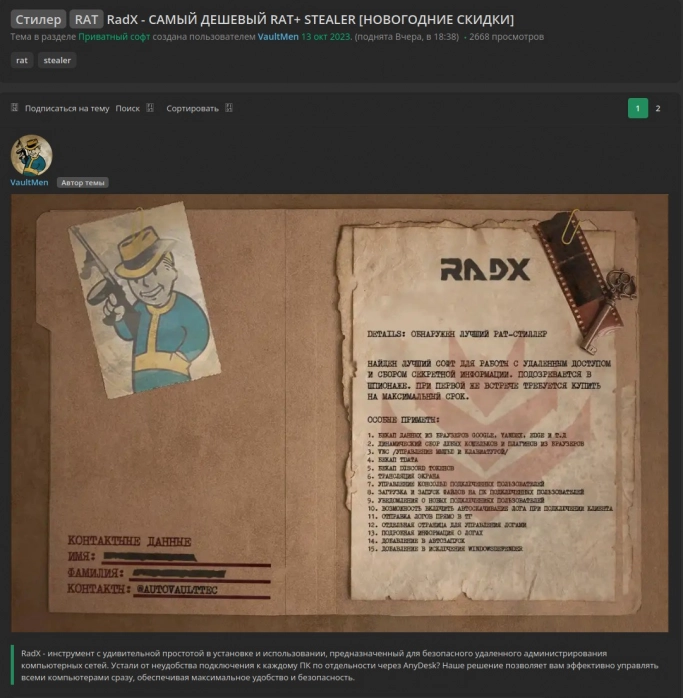

Семейство ВПО, получившее название RADX RAT, специалисты Threat Intelligence нашли в продаже на андеграундном форуме. Данный “ратник” находится в продаже с октября 2023 года и его рекламируют следующим образом: “самый лучший СОФТ для работы с удаленным доступом и сбором секретной информации”.

Рис.4 Скриншот объявления на форуме

Кстати, злоумышленники позиционируют RADX еще и как “самый дешевый RAT” и предлагали его по новогодним скидкам с программой-стилером в придачу. Так, недельная аренда RADX со скидками обходится всего 175 рублей рублей в месяц, а трехмесячная — 475 рублей.