ИБ-мониторинг приложений, процессов и мобильных устройств

Информационная безопасность является одной из наиболее быстрорастущих и быстроразвивающихся технологических отраслей. С одной стороны, это обусловлено появлением новых направлений в ИТ, таких как облака, мобильные устройства, промышленный «Интернет вещей», а с другой – многократным увеличением объема и усложнением данных, которые потребляет бизнес. Злоумышленники также не стоят на месте. Давно ушли в прошлое хакеры-одиночки, которые действовали, как правило, из спортивного интереса или хулиганских побуждений, а их целью была относительно кратковременная атака на сайт или сервер организации. Сегодня всем нам приходится иметь дело с хорошо организованными бандами киберпреступников, действующих исключительно из коммерческих побуждений и предлагающих свои «услуги» по проведению массированных целенаправленных атак на самую мощную и сложную ИТ-инфраструктуру, продающих на черном рынке эксплойты, основанные на уязвимостях нулевого дня, развивающих методы и способы атак и оказывающих техническую поддержку пользователям своих «продуктов». Иными словами, киберпреступность работает по тем же принципам, что и легальная ИТ-индустрия, а ее доходы позволяют нанять самых высоких профессионалов с отсутствующими морально-этическими принципами. Нередко на «темную» сторону переходят даже бывшие сотрудники крупных ИТ- и ИБ-компаний.

Что касается финансовой стороны вопроса, то технология распределенного реестра блокчейн и базирующиеся на ней криптовалюты значительно упростили ситуацию. Киберпреступники могут рассчитываться со своими подельниками, а также получать оплату от заказчиков на условиях полной анонимности, используя блокчейн и криптовалюту.

Устаревшие технологии защиты корпоративной ИТ-инфраструктуры, основанные на классическом сигнатурном анализе и охране сетевого периметра, уже давно никого и ничего не защищают. Для того чтобы реализовать защиту от новейшего вируса и распространить ее в виде обновлений по всем пользователям, ИБ-разработчику требуется несколько часов или даже дней. В то же время вредоносное ПО распространяется по всему миру за считаные минуты. Ситуация осложняется еще и тем, что далеко не все компании своевременно обновляют установленные операционные системы и прикладное ПО, а некоторые и вовсе продолжают использовать устаревшие версии, более не поддерживаемые разработчиком и по понятным причинам давно превратившиеся в «решето». Достаточно вспомнить нашумевшие в прошлом году по всему миру эпидемии вирусов-шифровальщиков-вымогателей, чтобы осознать масштабы возможных проблем.

Да и сам принцип защиты сетевого периметра уже не заслуживает никакой критики, учитывая набирающую в последние годы модель удаленной работы и широкое распространение мобильных устройств. Можно взять совсем простой пример. Руководитель компании или любой сотрудник вполне может принести из дома флэшку, не ведая о том, что его домашняя сеть заражена, и подключить ее к корпоративному ПК, после чего вредоносное ПО спокойно проникает внутрь сетевого периметра, устанавливает связь с сервером злоумышленников и открывает им полный доступ к совершению краж, атак и других деструктивных действий. Более того, бывают ситуации, когда установленные антивирусы не детектируют попавшую на компьютер вредоносную программу, поскольку сама по себе она никакого вреда не несет – его несут уже те компоненты, которые благодаря ей будут загружены на компьютер.

Как же защититься от все более усложняющихся киберугроз? Панацеи здесь нет и быть не может. В основе защиты должен лежать целый комплекс решений, взаимодополняющих друг друга по функциональности, анализирующих ситуацию и способных к самообучению.

SIEM: ненавязчивый, но зоркий

Одним из ключевых и основополагающих элементов защиты корпоративной ИТ-инфраструктуры является система SIEM (Security Information and Event Management). Это целый класс решений, которые не занимаются блокированием конкретных экземпляров вредоносного ПО, однако выполняют более важную и серьезную задачу. Они обнаруживают потенциально опасное аномальное поведение приложений, процессов и сервисов, фиксируют все инциденты, фильтруют полученные данные, а затем извещают пользователя, который уже в свою очередь может отреагировать на сигнал либо проигнорировать его. Ведь бывают ситуации, когда стандартные средства обнаружения атак молчат, однако вторжение все-таки можно обнаружить, если сопоставить и тщательно проанализировать информацию из различных источников. Чем больше источников обрабатывает SIEM-система, тем точнее получаемая информация.

Лишь самые крупные организации могут позволить себе нанять достаточный штат высококвалифицированных специалистов по информационной безопасности, которые могли бы анализировать и реагировать на информацию, поступающую от SIEM-системы. В большинстве компаний этим занимаются обычные ИБ- и ИТ-администраторы. Поэтому очень важно, чтобы SIEM была максимально простой во внедрении и эксплуатации. На рынке представлен целый ряд решений, среди которых как продукты небольших разработчиков либо OpenSource-проекты, так и решения промышленного уровня, выпускаемые ведущими мировыми корпорациями. Заказчикам, прежде чем отдать предпочтение продукции стартапов и небольших компаний, следует проанализировать все за и против, принять во внимание такие факторы, как себестоимость владения и эксплуатации, наличие и стоимость технической поддержки и возможности решения в плане масштабирования.

IBM Qradar: масштабный охват

Важнейшим качеством SIEM

при работе с многочисленными источниками данных была определена возможность обнаруживать едва уловимые, но значимые для информационной безопасности изменения в работе информационных систем организации.

В 2017 году независимый исследовательский институт Ponemon Institute LLC провел исследование среди 484 специалистов в области ИТ и ИТ-безопасности, которые используют системы аналитики безопасности, в том числе SIEM, и несут определенную ответственность за внедрение и поддержку такого рода решений в своей организации. 58 из 484 респондентов развернули решение SIEM QRadar от компании IBM. Важно отметить, что 41% пользователей QRadar говорят о способности получать достоверный список вероятных инцидентов – против только 16% респондентов, использующих прочие системы. Одной из особенностей Qradar, которую отмечают респонденты, является возможность связывать события и инциденты по IP-адресам, идентификаторам пользователей и т. д. Таким образом, киберпреступление может быть с высокой достоверностью определено по цепочке инцидентов с повышенным рейтингом серьезности. В целом данное решение позволяет свести многотысячный список инцидентов в относительно небольшой перечень событий, действительно требующих внимания сотрудников службы безопасности. Qradar собирает протоколы и события из разных источников, включая сетевые ресурсы, устройства безопасности, операционные системы, приложения, базы данных и системы управления доступом и идентификацией. Всего поддерживается свыше 300 различных источников событий.

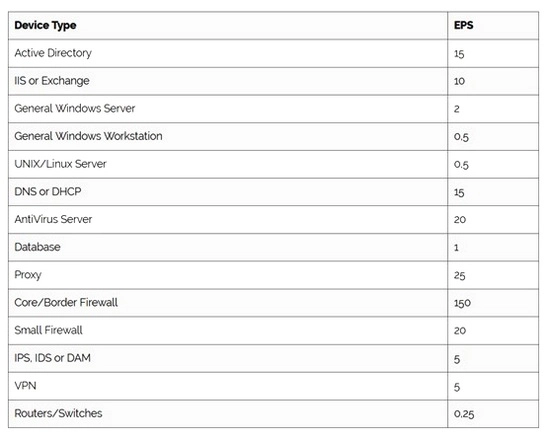

Среднее количество событий информационной безопасности в секунду для типовых составляющих ИТ-инфраструктуру заказчика. Позволяет оценить количество событий для всей инфраструктуры и стоимость лицензий для реализации проекта по внедрению SIEM

Большинство событий категорируются, хотя система обрабатывает и события без категорий. Предусмотрен сбор данных сетевых потоков, включая данные уровня 7 (уровень приложений) от коммутаторов и маршрутизаторов. Из огромного потока событий формируется список реальных нарушений с приоритетом их потенциальной опасности для бизнеса. SIEM-система Qradar позволяет получить исчерпывающий материал для проведения внутренних и внешних расследований инцидентов информационной безопасности, при этом учитываются как текущие, так и ранее собранные данные. Также хотелось бы отметить, что Qradar получает события и потоки из приложений, работающих как в облаке, так и на локальных ресурсах. Если бизнес будет расти, Qradar вырастет вместе с ним. Благодаря модулю Qradar Data Node можно нарастить локальные ресурсы хранения, повысить скорость поиска при извлечении данных для расследования нарушений и устранить узкие места без расширения условий лицензирования. Все отчеты SIEM-системы Qradar формируются в интуитивно понятном виде, в них может разобраться любой пользователь, а не только специально обученный ИБ-администратор. Отчеты могут быть экспортированы в файлы следующих форматов: Excel, RTF, PDF, XML, а также HTML.

Итак, защита критически важной информации, противодействие инсайдерским угрозам, управление рисками, мониторинг облачных ресурсов, управление рисками ИБ, исчерпывающий материал для расследования инцидентов и многое другое – всё это помогут обеспечить современные SIEM-решения, такие как IBM Qradar. Разумеется, они не заменяют собой полностью систему защиты корпоративной ИТ-инфраструктуры, но выступают одним из ее важнейших элементов.

IBM MaaS360: легкое управление

Корпоративная мобильность сегодня – один из ключевых компонентов корпоративной культуры. Сложно представить себе не только руководителя или менеджера, но и представителей рабочего и технического персонала без мобильных устройств. Удаленная работа, возможность использовать свои собственные либо корпоративные устройства для решения рабочих задач – это не только удобство, но и целый пласт новых рисков, связанных с информационной безопасностью. Парком мобильных устройств, зачастую состоящим из множества различных моделей на разных программных платформах, необходимо управлять. Для этого применяется класc MDM-систем (Mobile Device Management). Такие системы позволяют при необходимости жестко разграничивать личное и рабочее пространство сотрудника на мобильном устройстве (если речь идет о BYOD-модели), централизованно дистанционно разворачивать на всех устройствах сотрудников как клиентскую часть MDM-системы, так и все необходимые для работы корпоративные приложения, конфигурировать политики доступа, а при утере или краже устройства удаленно и без возможности последующего восстановления уничтожать всю находящуюся на нем корпоративную информацию. Кроме того, современные MDM-системы предоставляют администраторам полную отчетность об использовании сотрудниками мобильных устройств, их местоположении, маршрутах и т. д.

Иван Сливка, директор ПИРИТ – партнера компании IBM: «MDM сейчас применяется для решения конкретных бизнес-задач или по другому сценариев использования, например в банковской сфере для выездных работников оформляющих кредиты и страховые договора, для защиты от утечек, для логистики, когда курьер или водитель берет любое устройство и в нем по учетным данным подгружаются маршрутные листы и задания, либо для менеджмента компании и сотрудников работающих на выезде, для защиты данных компаний, от кражи устройства или для удаления данных с устройств при увольнении. Популярность мобильных устройств и удобство, которое предоставляет корпоративная мобильность могут привести к повсеместному применению данного класса решений, как например антивирусы»

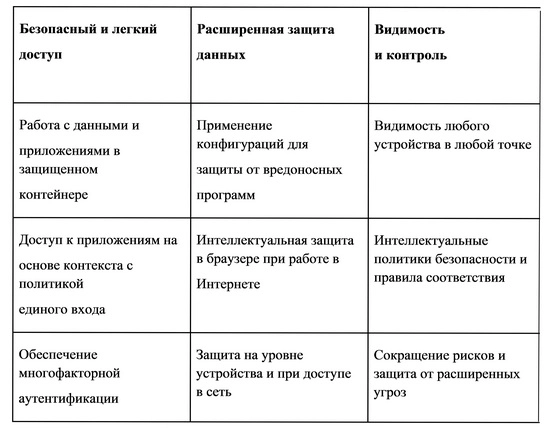

Системы управления мобильными устройствами могут быть развернуты как на ИТ-инфраструктуре заказчика (в его серверной или дата-центре), так и в облаке. К таковым относится MDM-решение MaaS360 от компании IBM. Фактически с его помощью можно организовать полноценное защищенное рабочее место для мобильного пользователя, включающее в себя: безопасную электронную почту с защитой от несанкционированной переадресации, безопасный веб-серфинг (фильтрация сайтов по категориям, ограничение копирования экрана и т .д.), управление приложениями (добавление приложений в контейнер, ограничение доступа с несанкционированных или скомпрометированных устройств) и защищенную работу с документами (ограничение копирования и вставки, режим просмотра, защита файлов от утечки данных). MaaS360 поддерживает все популярные платформы мобильных устройств (Android, iOS, Windows), которыми можно управлять из единой консоли администратора, обладает интуитивно понятным интерфейсом, позволяющим начать работать в системе без предварительного обучения, интегрируется с целым рядом популярных облачных сервисов, приложений и контейнеров. В частности, поддерживается интеграция мобильных устройств с такими корпоративными сервисами, как службы каталога Active Directory, почтовые системы Microsoft Exchange и IBM Lotus Notes, корпоративные порталы Microsoft SharePoint и службы PKI.

Что касается механизмов, обеспечивающих безопасность, то здесь следует отметить многофакторную идентификацию пользователей с применением биометрических параметров, поддержку микро-VPN-соединения и контейнеризацию, использование технологии единого входа (SSO) и LDAP, а также встроенные алгоритмы шифрования.

В заключение отметим, что развертывание MDM-решения MaaS360 не представляет особых сложностей, и заказчик может осуществить его собственными силами, а консультацию в случае необходимости вам окажут либо специалисты IBM, либо партнеры IBM, специализирующиеся на MDM-решениях.

Опубликовано 25.12.2017