Хакерская группировка REvil: от взлёта до падения

14 января 2022 года ФСБ сообщила о пресечении деятельности киберпреступной группировки REvil, участники которой с помощью шифровальщика-вымогателя блокировали работу крупных иностранных компаний и требовали выкуп за восстановление доступа к данным. В ходе обысков у 14 членов группы изъяли более 426 млн рублей, 600 тыс. долларов США, 500 тыс. евро, 20 автомобилей премиум-класса, компьютерную технику и криптокошельки. Похоже, эпоха REvil закончилась, но это даёт возможность проанализировать тактики хакеров и разработать стратегию защиты от подобных атак в будущем.

История REvil

REvil — яркий пример реализации концепции вымогательского ПО как услуги (ransomware-as-a-service — RaaS). После первого обнаружения следов группировки были выявлены её связи с недавно исчезнувшим с горизонта вымогателем GandCrab. Одной из таких связей было использование уязвимости Oracle WebLogic, а также сходство в URL-адресах и используемых серверах управления (C&C).

В 2020 году REvil ввела в свои схемы двойное вымогательство, используя угрозы публикации слитых файлов в качестве дополнительного средства принуждения жертв к оплате. Примечательно, что REvil выполняла свои угрозы и действительно публиковала украденные данные на собственном специализированном сайте утечек, а также на специализированных форумах.

В 2021 году Revil атаковала крупного американского поставщика мяса JBS и поставщика IT-решений Kaseya. Ещё операторы REvil похитили чертежи у технологического гиганта Apple с помощью атаки на его поставщика, компанию Quanta Computer. REvil также была связана с DarkSide, которая провела нашумевшую атаку на компанию Colonial Pipeline.

Громкие инциденты вывели REvil на первое место в списке операторов программ-вымогателей, деятельность которых стремились пресечь правительства многих стран.

Основные цели для атак

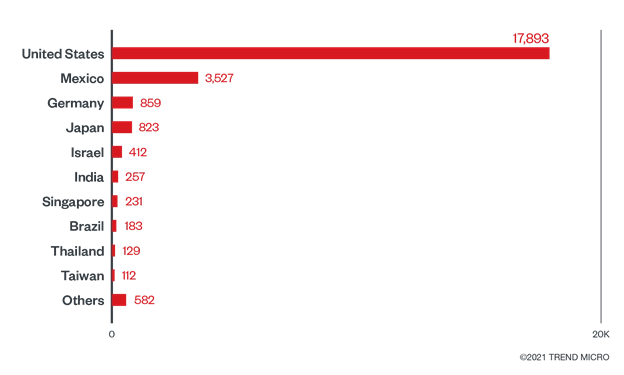

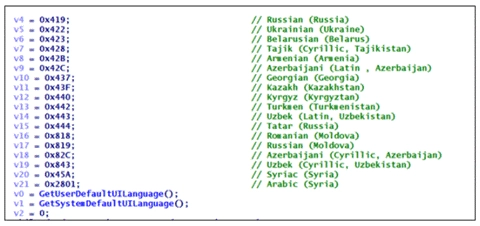

Как показывают сенсоры глобальной системы обнаружения Trend Micro, атаки REvil были сосредоточены в основном в США, за которыми с большим отрывом следуют Мексика и Германия. Это согласуется с данными, обнаруженными в коде REvil, который намеренно исключает страны СНГ из списка целей.

Страны с наибольшим числом попыток атак на вымогательское ПО REvil (с 1 января по 6 декабря 2021 года).

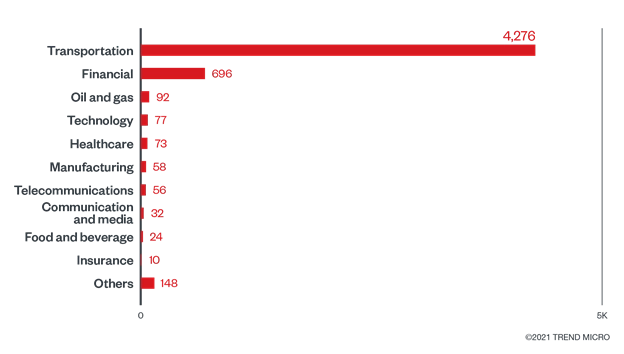

Наибольшее количество обнаружений, связанных с REvil, мы наблюдали в транспортной отрасли, за нею следует финансовый сектор. В нашем отчёте, обобщающем ransomware-активность в первой половине 2021 года, транспорт уже входил в тройку наиболее атакуемых отраслей, вероятно, из-за своей роли в цепочке поставок и логистике. В целом все критически важные отрасли были целями атак REvil в 2021 году.

Отрасли с наибольшим числом попыток атак для вымогательского ПО REvil (с 1 января по 6 декабря 2021 года).

Цепочки и методы заражения

Все атаки REvil были целевыми. Преступники ориентировались на конкретную жертву, поэтому выбирали инструментарий и персонализировали методы проникновения под каждую конкретную ситуацию. Делать это позволяла предварительный сбор сведений о компании, против которой планировалась атака.

Именно поэтому хакеры использовали несколько вариантов атакующих цепочек, которые условно можно назвать упрощённой, стандартной и расширенной.

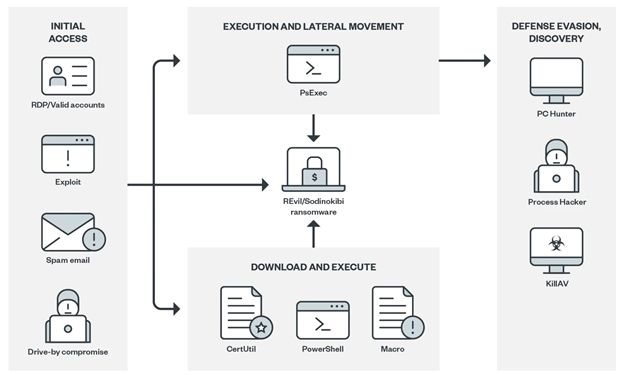

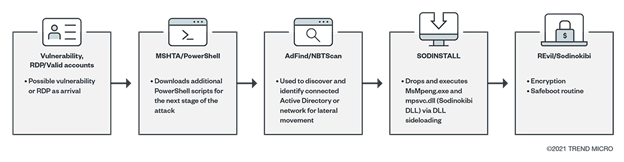

Стандартная цепочка заражения REvil.

Specific attack flows

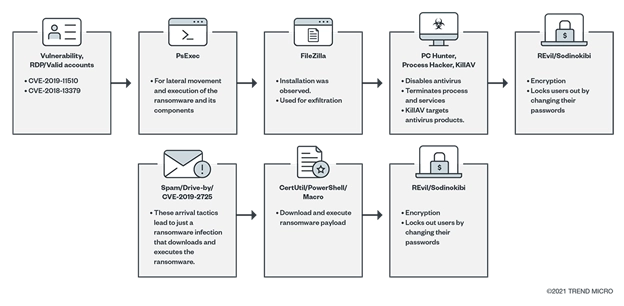

Сильно персонализированная расширенная цепочка атаки

Упрощённая цепочка атаки. Именно она использовалась для заражения Quanta Computer.

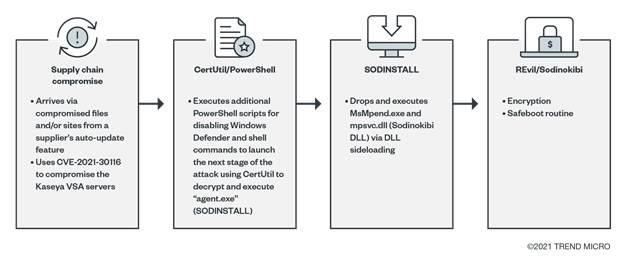

Цепочка заражения, использованная для атаки на Kaseya.

Первоначальный доступ

Для первоначального доступа к системам намеченной жертвы операторы REvil использовали различные варианты от вредоносных писем с фишинговыми ссылками и «заряженными» вложениями до доступа по RDP и использования действительных учётных записей, взломанных веб-сайтов и эксплойтов.

Успешная реализация этих тактик приводила к загрузке и выполнению полезной нагрузки. Примечательно, что хакеры использовали стандартные системные утилиты — CertUtil, PowerShell или обычные cmd-файлы.

В некоторых случаях использовался доступ по RDP и утилита PsExec для получения контроля над сетью и последующего развёртывания полезной нагрузки.

Маскировка присутствия

В кампаниях REvil мы наблюдали использование утилит PC Hunter и Process Hacker для обнаружения и завершения некоторых служб и отключения антивирусных продуктов. Эти в общем-то легитимные инструменты тоже весьма популярны среди операторов современных программ-вымогателей.

Ещё один инструмент REvil — KillAV — специально разработан для устранения антивирусных продуктов путём удаления ключей реестра и программных компонентов либо путём завершения процессов из его списка.

Новые варианты софта REvil добавили в свой арсенал функций процедуру Safeboot, которая запускается, когда в качестве аргумента для нового варианта указывается ключ "-smode". Новая версия создавала ключи в разделе реестра RunOnce для перезапуска в Safemode и обхода решений безопасности, которые не работают в Safemode, после чего беспрепятственно запускала процедуру шифрования.

При компрометации цепочки поставок Kaseya для отключения Windows Defender преступники использовали команды PowerShell.

Атака

Атака и сам процесс шифрования происходили достаточно быстро:

● преступники повышали привилегии с помощью эксплойта или имперсонации токена;

● вредонос расшифровывал свой JSON-конфиг, который хранился в зашифрованном виде в одной из секций исполняемого файла (для расшифровки использовался алгоритм RC4);

● JSON-файл содержал следующую конфигурацию:

▪ pk → открытый ключ шифрования злоумышленников в base64,

▪ pid → персональный идентификатор атакующего,

▪ sub → идентификатор кампании,

▪ dbg → режим отладки,

▪ fast → быстрый режим,

▪ wipe → включить стирание определённых каталогов,

▪ wht → словарь белых списков,

▪ fld → папки из белого списка,

▪ fls → имена файлов в белом списке,

▪ ext → расширения файлов в белом списке,

▪ wfld → каталоги для стирания,

▪ prc → процессы для уничтожения перед шифрованием,

▪ dmn → домены, с которыми нужно связаться после шифрования,

▪ net → отправка доменам запроса HTTP POST,

▪ nbody → вымогательская записка в кодировке base64,

▪ nname → имя файла вымогательской записки,

▪ exp → запустить эксплойт,

▪ img → сообщение для размещения на Рабочем столе в кодировке base64,

▪ svc → службы, которые нужно остановить;

● затем вредонос проверял раскладку клавиатуры или язык поражённой системы, чтобы не работать в странах СНГ:

● после этого он создавал записи в реестре для ключей, расширений файлов и статистики после шифрования;

● затем полезная нагрузка приступала к процедуре шифрования, в ходе которой используются данные из конфигурации;

● наконец, вредонос удалял все бэкапы, включая теневые копии, и сообщал C&C о состоянии заражения.

Стоит ли ждать возрождения REvil?

После ликвидации группы маловероятно, что созданный её участниками инструментальный набор для атак вновь появится под именем REvil из-за негативной репутации хакеров. В частности, некоторые их действия привели к тому, что покупатели их сервиса RaaS стали сомневались в добропорядочности REvil и подозревать их в сотрудничестве с силовыми ведомствами. На некоторых форумах сообщалось о бэкдоре в их вредоносе, который обманывал купивших услугу при получении выкупа. В итоге это вызвало значительные сомнения в надёжности группы среди «коллег».

С исчезновением UNKN у REvil не стало лидера. 0_neday, преемник UNKN, не смог создать доверие к группировке. В отличие от UNKN новый лидер допускал серьёзные ошибки, например, не смог сгенерировать новые закрытые ключи для восстановленного сайта утечки данных.

Эффективность работы REvil в сокращённом составе снизилась и фактически к моменту ареста участников группа влачила довольно печальное существование. Попытки привлечь новых аффилированных лиц путём увеличения их доли в выкупе до 90% не увенчались успехом, поскольку эти усилия, вероятно, были истолкованы как последняя отчаянная мера.

Теоретически можно допустить, что, если какая-то группа хакеров получит доступ к наработкам REvil, возможно появление их «наследников». Ребрендинг — довольно распространённая практика среди операторов вымогателей. Например, DarkSide переименовала себя в BlackMatter.

Аффилированные лица REvil, скорее всего, перейдут к другим операторам вымогателей и количество вымогательских атак не уменьшится. Именно поэтому для организаций, которые уделяют внимание вопросам обеспечения безопасности, важно понимание техник и тактик, которые использовали REvil.

Опубликовано 28.01.2022