Безопасная мобильность

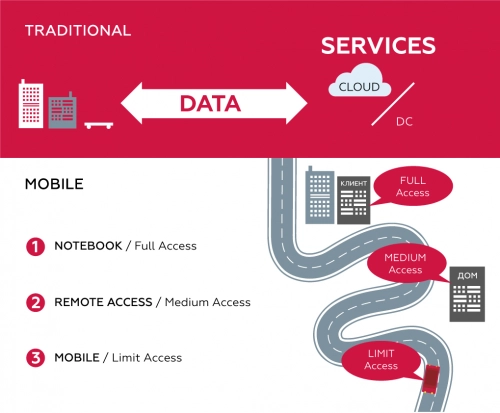

Мобильные технологии как слой доступа

С каждым годом становится все более актуальной задача обеспечить доступ к корпоративным информационным активам всем сотрудникам в любое время из любой точки. При формировании политики корпоративной мобильности необходимо учесть «кто», «где» и «какую».

Конкретные модели использования (use cases) мобильных технологий могут быть следующими:

1. Сотрудники получают мобильный доступ к электронной почте посредством смартфона. Цель – оперативность бизнес-процессов.

2. Сотрудники получают мобильный доступ к корпоративной документации посредством планшета. Возможные цели – возможность оперативного контроля проектов, поддержки продаж корпоративным клиентам, планирования поставок в розничные сети.

3. Сотрудники получают доступ к корпоративным ресурсам почте из дома. Цель – поддержка бизнес-процессов редкими сотрудниками, заменить которых, например, во время болезни или декрета некому, возможность работы при недоступности офиса (например, поломка кондиционера).

4. Сотрудники получают возможность работать на мобильных ПК (ноутбуках) и вносить правки в документы, править расчёты. Цель – оперативность бизнес-процессов.

Риски использования современных мобильных устройств

Доступ из дома и работа на мобильном ПК (ноутбуке) это давно известные сценарии, возникающие риски и контрмеры давно определены – это шифрование жестких дисков для ноутбуков, двухфакторная аутентификация и проверка наличия базовых мер безопасности при удаленном доступе (health check) – наличия антивирусов с актуальными обновлениями, обновлений безопасности операционной системы.

Отсутствие контроля ИБ-рисков мобильности современных устройств, в первую очередь, смартфонов и планшетов, может приводить к выражающимся в потере дохода\прибыли бизнес-рискам, например - политическим потерям (GR-риски) – (угроза - утечка конфиденциальной информации вместе с медийным резонансом); прямым финансовым потерям (угроза – хищение денежных средств с банковских счетов); операционным потерям (угроза – недоступность мобильного устройства), снижению эффективности затрат на ИТ поддержку (угроза – избыточные запросы на поддержку мобильных технологий).

Конечно, вероятность и размер бизнес-рисков зависят от размера и отраслевой принадлежности организации, от организации ее бизнес-процессов и степени их мобильности. Например, некоторые банки используют мобильные приложения для организации доступа агентов к банковским системам. Такой сценарий создает риски для клиентской информации таких банков. Грубо говоря – если есть дверь, то ей может воспользоваться не только владелец дома но и злоумышленник.

Возможные сценарии атак

Отчет Европейской агентства по кибербезопасности (ENISA, The European Union Agency for Network and Information Security) перечисляет 11 технических рисков, среди которых хотелось бы выделить 6 базовых сценариев атаки с очевидным влиянием на бизнес:

1. Перехват передаваемой информации при удаленном доступе через Интернет.

2. Несанкционированный временный физический доступ к мобильному устройству.

3. Заражение мобильного устройства.

4. Выманивание учетных данных через мошенническое мобильное приложение.

5. Несанкционированная настройка устройства пользователем.

6. Хищение информации пользователем.

Архитектура безопасной мобильности

Архитектура безопасной мобильности позволяет структурированно управлять рисками ИБ в зависимости от их величины и приоритетов организации на основе архитектурных принципов. При формировании целевой архитектуры обычно используются как минимум 3 принципа:

• Оптимизация затрат – максимального использования существующих средств защиты и контрольных процедур и использование апробированных мировых решений и практик.

• Полноты функциональности – покрытие бизнес и технических требований.

• Операционной эффективности – централизованное управление и совместимость с текущим ландшафтом.

Первым шагом для формирования архитектуры будет определение Политики мобильности. Какие процессы и в каком объеме будут «мобилизированы», какое бизнес-подразделение будет владельцев соответствующих выгод и рисков.

Формализация целей, задач и ограничений мобильной безопасности возможна через создание и введение в действие Политики мобильной безопасности, определяющей подход к мобильности (BYOD\COPE), баланс интересов организации и пользователей. Для обучения пользователей возможно создание и введение в действие Правил использования мобильных технологий (как отдельного документа либо раздела Правил допустимого использования корпоративных ИТ-активов, однако Правила могут быть частью Политики мобильной безопасности. Оптимально все же разделять Политику и Правила, так как они служат разным целям и должны быть написаны разными «языками». Политика формальным, Правила – понятным пользователям без ИТ образования и без понимания стратегических целей организации.

Для крупных организаций (10 000+ пользователей) рационально создание механизма проверки знаний пользователями Правил использования при получении доступа к мобильным сервисам, а также места для хранения доказательств согласия пользователей (на случай проверок аудита, внешних сторон или необходимости увольнения сотрудника из-за нарушения).

Для упорядочения парка мобильных устройств и сервисов разумно создать Стандарт корпоративной мобильности – какие сервисы и модели мобильных устройств допустимы в организации, какие технические меры применяются для защиты мобильных устройств. Лучшие мировые практики (ENISA, NIST, DSD, CSA) рекомендуют типовой набор технических мер защиты:

1. Управление аналогично рабочему месту (наличие антивируса, установка, удаление и контроль приложений или настроек) либо наличие защищенного изолированного контейнера с корпоративной информацией и сервисами (обычно в составе решения MDM).

2. Использование встроенных средства шифрования жесткого диска популярных мобильных ОС (iOS, Android) и строгая парольная политика (PIN security) для входа в устройство либо в защищенный контейнер.

3. VPN-защита доступа к корпоративным сервисам (обычно в составе решения MDM).

4. Функция удаленного стирания устройства посредством внедрения MDM сервиса, а также функция определения GPS координат устройства (обычно в составе решения MDM).

5. Перед подключением терминала в корпоративную сеть проверка health check (например, включено ли шифрование, нет ли jailbreak, установлен ли PIN) обычно такую проверку делает решение MDM.

Особенности реализации сервиса контроля мобильных устройств (Mobile Device Management)

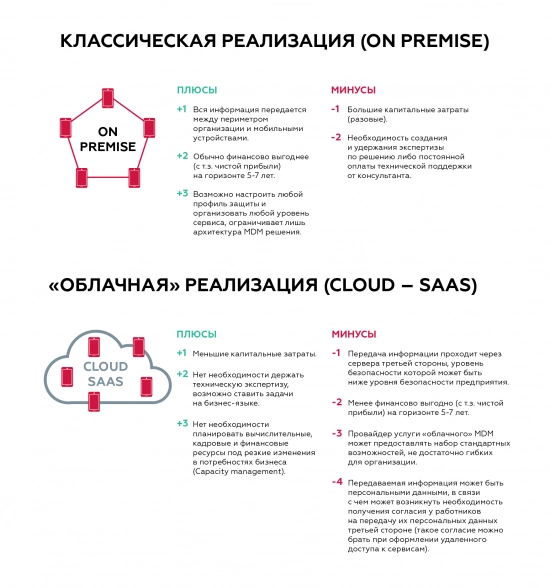

Технически MDM-технология представляет собой в первую очередь прокси-сервер (т. н. «бастионный хост»), через который установленные на мобильные устройства клиент подключаются к серверу управления. Как и любой прокси-сервер (web security, пограничный e-mail security, иногда NAC) MDM в первом приближении рационально размещать в «облаке», ведь потоки корпоративной информации все равно пройдут через Интернет, а еще одна точка входа в корпоративную сеть не добавит ей безопасности. Рассмотрим сильные и слабые стороны обоих подходов – размещения MDM решения в облаке и на территории предприятия (on premise).

Заключение

Мобильные технологии могут существенным образом позитивно повлиять на качество и непрерывность бизнес-процессов, в случае если связанные с их внедрением ИБ-риски будут надлежащим образом управляться.

Автор: Александр Бодрик, руководитель направления ИБ-аналитики\Head of Security Intelligence

Опубликовано 16.08.2016